rConfig v3.9.2 RCE漏洞分析1

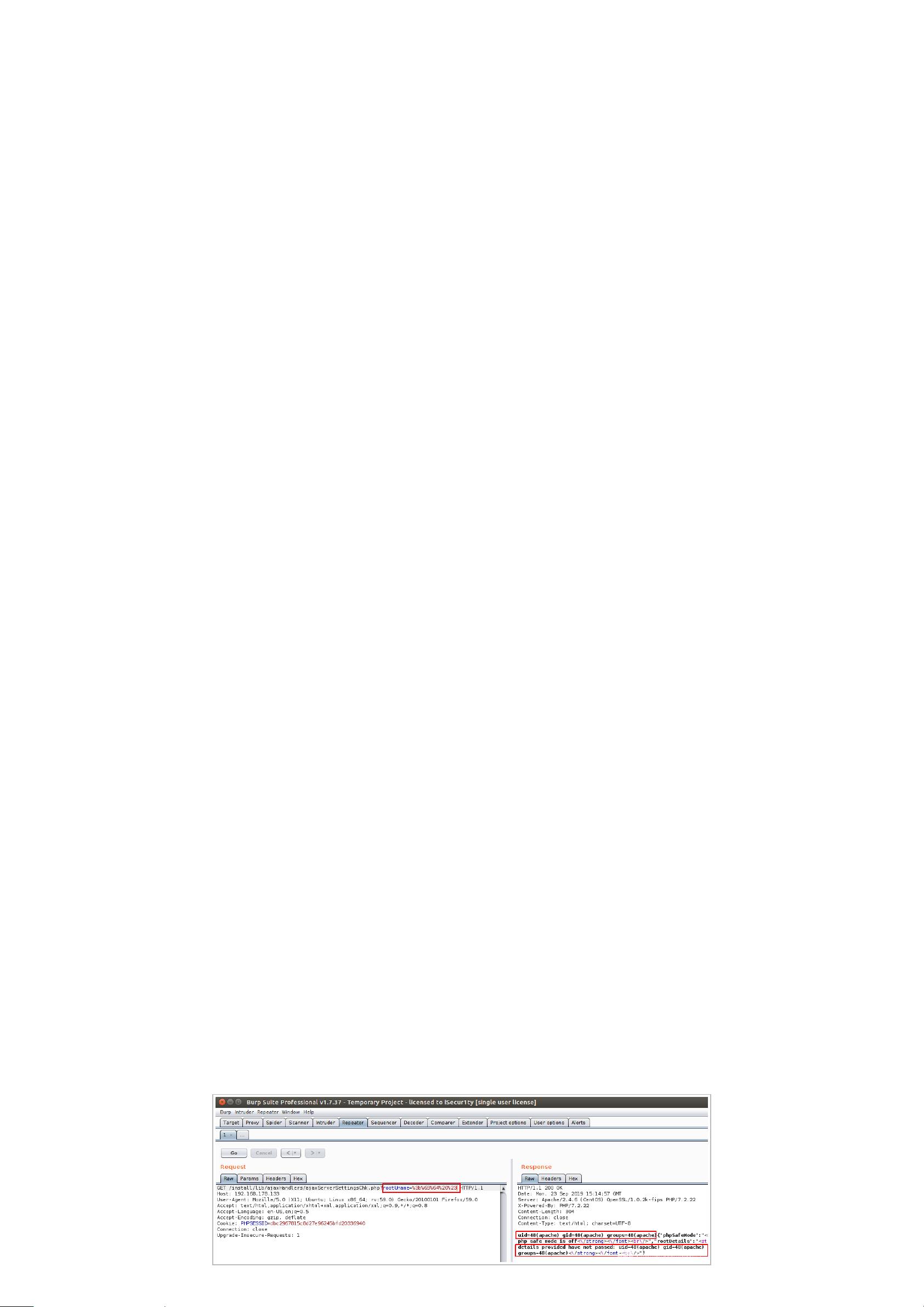

rConfig v3.9.2中的远程命令执行(RCE)漏洞分析 rConfig是一款开源的网络设备配置管理软件,它为网络工程师提供了便捷的方式来管理和备份网络设备配置。然而,这款软件在特定版本中存在两个严重的安全漏洞,允许攻击者执行任意系统命令,从而对服务器造成严重威胁。 第一个RCE漏洞存在于文件ajaxServerSettingsChk.php中。攻击者可以通过发送一个包含恶意参数的GET请求来利用这个漏洞。在源代码中,变量$rootUname获取自GET请求的'rootUname'参数,然后在第13行传递给了exec函数,这是一个不安全的函数,因为它允许执行命令行命令。如果攻击者能够控制$rootUname的值,他们就可以注入恶意命令,这些命令将在目标服务器上执行。由于没有适当的验证和授权机制,攻击者可能在未授权的情况下触发这个漏洞。 第二个RCE漏洞位于search.crud.php文件中。这次,攻击者需要构造一个GET请求,其中包含至少一个名为'searchTerm'的参数。即使'searchTerm'参数可以包含任意值,只要这个参数存在,请求就会到达第63行的exec函数,从而为攻击者提供执行任意命令的机会。这种漏洞通常源于开发者对用户输入的不当处理,没有进行足够的过滤或转义,导致恶意数据被当作命令执行。 为了发现这些漏洞,安全研究人员通常会使用自动化工具,例如这里提到的Python脚本,来扫描代码中可能存在风险的函数,如exec。在扫描过程中,这个脚本发现了ajaxServerSettingsChk.php文件中的不安全函数使用,并进一步分析确认了漏洞的存在。 修复这些RCE漏洞至关重要,因为它们可能导致服务器完全被攻击者控制。针对这种情况,开发者应该采取以下措施: 1. 对所有用户输入进行严格的验证和过滤,确保只有预期的数据类型和格式能被接受。 2. 使用安全的函数替代不安全的函数,例如使用参数化查询来代替直接的SQL命令执行,或者使用更安全的替代方法来执行系统命令。 3. 实施访问控制,确保只有授权用户才能执行敏感操作。 4. 保持软件更新,及时应用安全补丁。 5. 在生产环境中禁用不必要的函数,如exec,以降低攻击面。 rConfig v3.9.2的这两个RCE漏洞揭示了在开发过程中对用户输入处理的重要性以及对安全编程实践的遵循。通过学习这些案例,我们可以更好地理解如何避免类似的安全问题,并提高我们系统的安全性。

剩余7页未读,继续阅读

- 粉丝: 27

- 资源: 324

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 2025年Gartner重要战略技术趋势及对企业数字化转型的影响

- 数据库设计管理课程设计系统设计报告(powerdesign+sql+DreamweaverCS)学生管理系统设计与开发2

- Java 学习教程(基础到实践)

- 数据库设计管理课程设计系统设计报告(powerdesign+sql+DreamweaverCS)学生管理系统设计与开发

- IMG_20241119_200350.jpg

- 数据库设计管理课程设计系统设计报告(powerdesign+sql+DreamweaverCS)销售管理系统设计与开发

- 小程序源码-小商城项目

- 数据库设计管理课程设计系统设计报告(powerdesign+sql+DreamweaverCS)图书借阅管理系统设计与开发2

- 基于Jetson Nano和ESP32 的 AI 驱动小车项目源码(含驱动部分、遥控部分、视觉部分和 Web 控制部分).zip

- 数据库设计管理课程设计系统设计报告(powerdesign+sql+DreamweaverCS)图书借阅管理系统设计与开发

信息提交成功

信息提交成功

评论0