如何设置安全Service Fabric集群的证书信息1

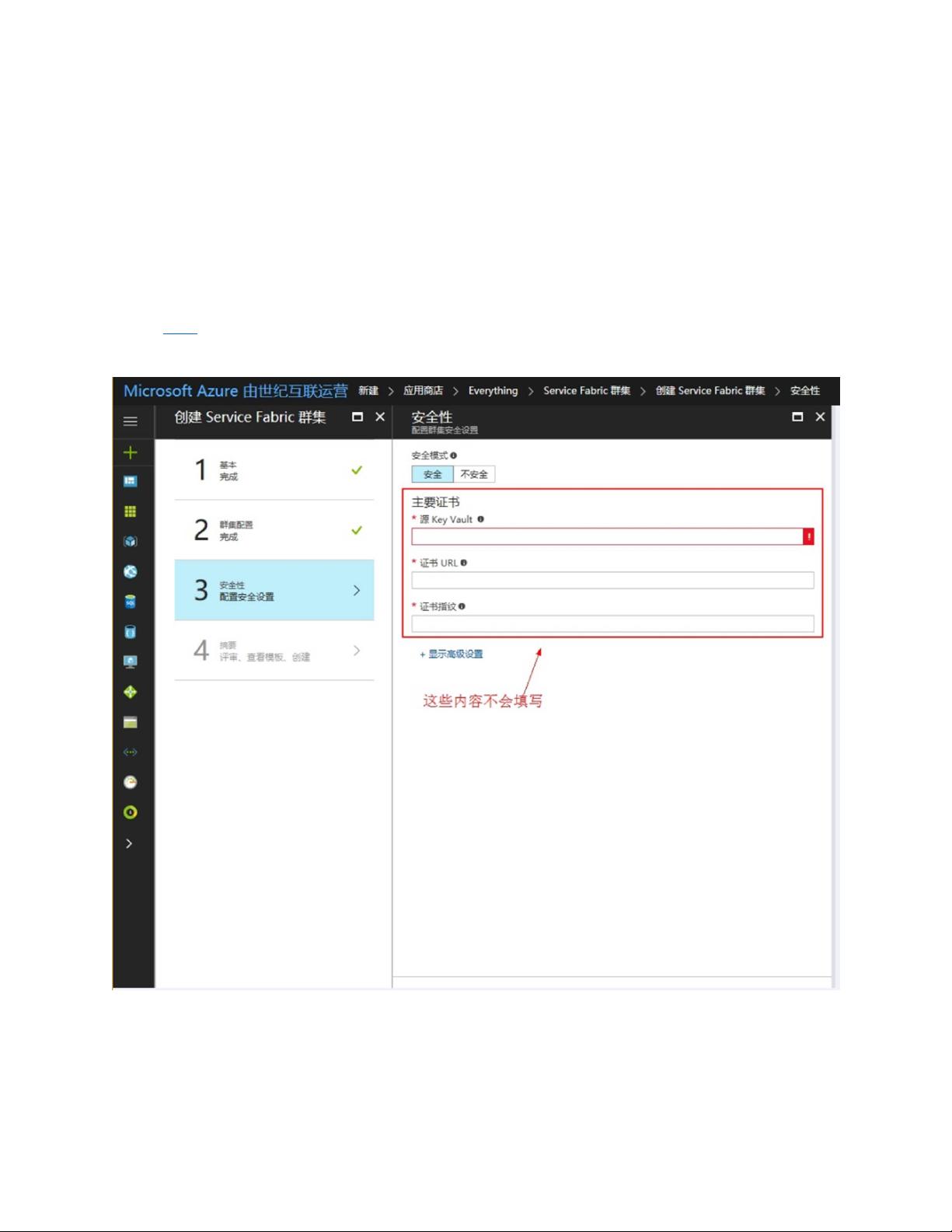

Service Fabric 是微软的一种分布式系统平台,用于构建可扩展、高可用的应用程序。在创建 Service Fabric 集群时,为了确保集群的安全性,通常需要配置安全性措施,包括使用证书进行身份验证和加密通信。本文将详细讲解如何设置安全 Service Fabric 集群的证书信息,特别是如何在 PowerShell 中进行操作。 我们需要理解证书在 Service Fabric 集群安全中的作用。证书主要用于验证节点间通信的身份,防止未经授权的访问,同时也可以用于加密数据,确保数据传输的隐私性。在 Azure 环境中,我们通常使用 Key Vault 来存储和管理证书,因为 Key Vault 提供了安全的证书存储和分发机制。 以下是设置安全 Service Fabric 集群证书的基本步骤: 1. **创建 Key Vault**: 在 PowerShell 中,使用 `New-AzureRmResourceGroup` 创建一个新的资源组,然后使用 `New-AzureRmKeyVault` 命令创建 Key Vault。确保替换 `$rgName`、`$kvName`、`$subscriptionId` 和 `$location` 参数,以匹配你的环境。例如,`$location` 应该是 Azure 中国的区域,如 `'China East'` 或 `'China North'`。 2. **创建自签名证书**: 如果是测试环境,可以使用 Service Fabric SDK 中的 `CertSetup.ps1` 脚本来创建一个自签名证书。修改脚本中的 Common Name (CN) 为你的 Service Fabric 集群全名,然后运行脚本来安装证书。在本地证书存储中找到新创建的证书,获取其指纹,这将用于后续的 PFX 文件导出。 3. **导出 PFX 文件**: 使用 `Export-PfxCertificate` 命令将证书导出为 PFX 文件,同时提供密码来保护文件。这个 PFX 文件包含了私钥,是后续导入 Key Vault 所需的。 4. **导入证书到 Key Vault**: 使用 `Import-Module` 导入辅助模块,然后调用 `Invoke-AddCertToKeyVault` 函数,将证书导入 Key Vault。你需要提供订阅 ID、资源组名、位置、Vault 名称、证书名称、密码以及 PFX 文件路径。导入成功后,你会得到用于配置 Service Fabric 集群的三个关键参数:证书的 URL、版本和thumbprint。 5. **配置 Service Fabric 集群安全设置**: 在 Azure 门户中创建或更新 Service Fabric 集群配置时,输入上述步骤中获得的 Key Vault 证书信息。这些信息包括证书的 URL(源 Key Vault)、证书的版本和证书的指纹,这些参数用于指定集群应该使用的安全证书。 6. **更新集群配置并应用安全设置**: 提交配置更改,Service Fabric 集群将会使用新设置的证书进行安全通信。生产环境中,应使用由受信任的证书颁发机构 (CA) 颁发的证书,而非自签名证书,以确保更高的安全性。 总结来说,设置安全的 Service Fabric 集群涉及创建 Key Vault、生成或导入证书、更新集群配置等多个步骤。通过 PowerShell 脚本自动化这些过程,可以简化和加速集群的安全配置。在实际操作时,请确保遵循最佳实践,如使用 CA 颁发的证书,并妥善保管证书密钥和密码,以保护集群免受潜在的安全威胁。

- 粉丝: 30

- 资源: 326

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功

评论0