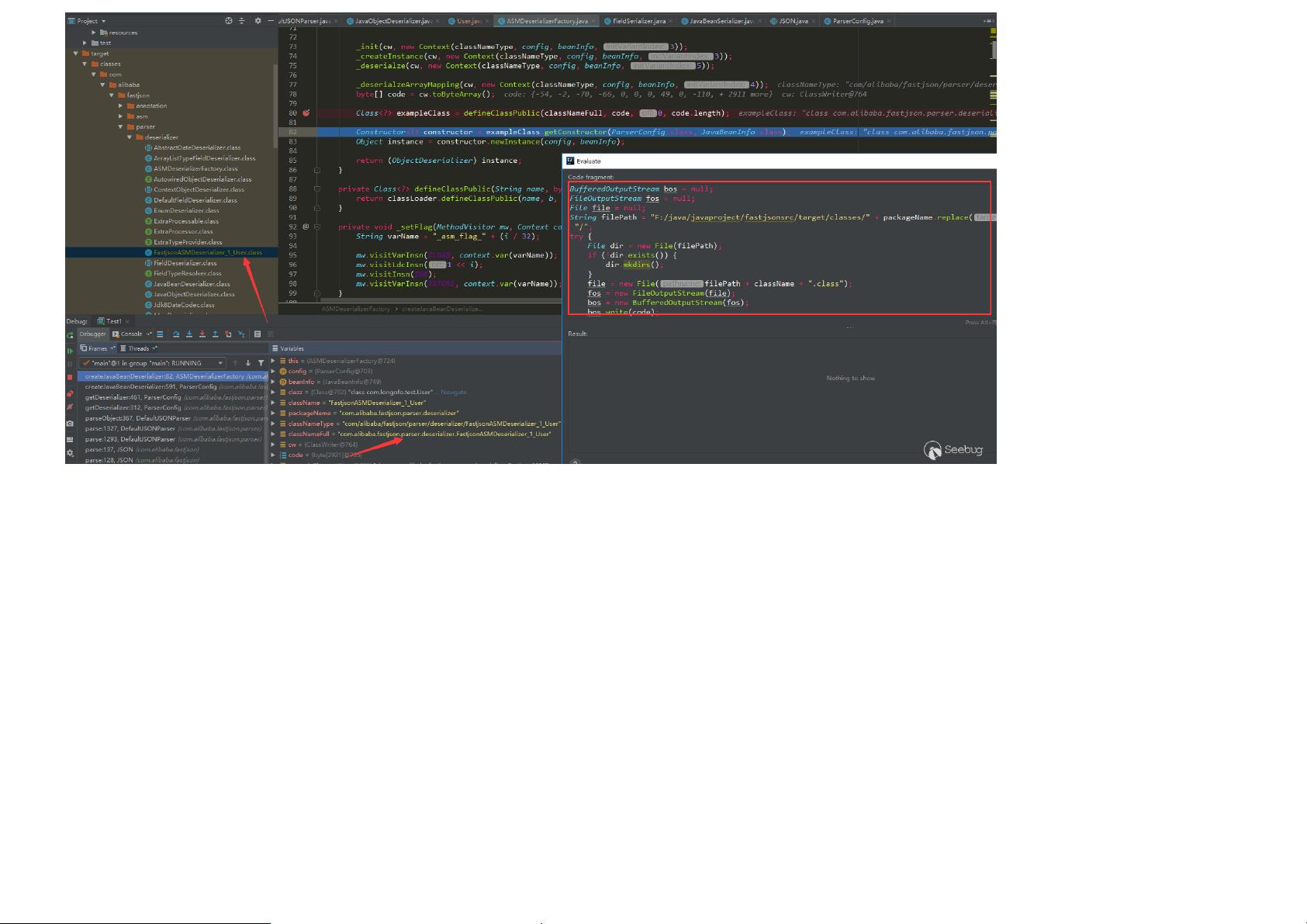

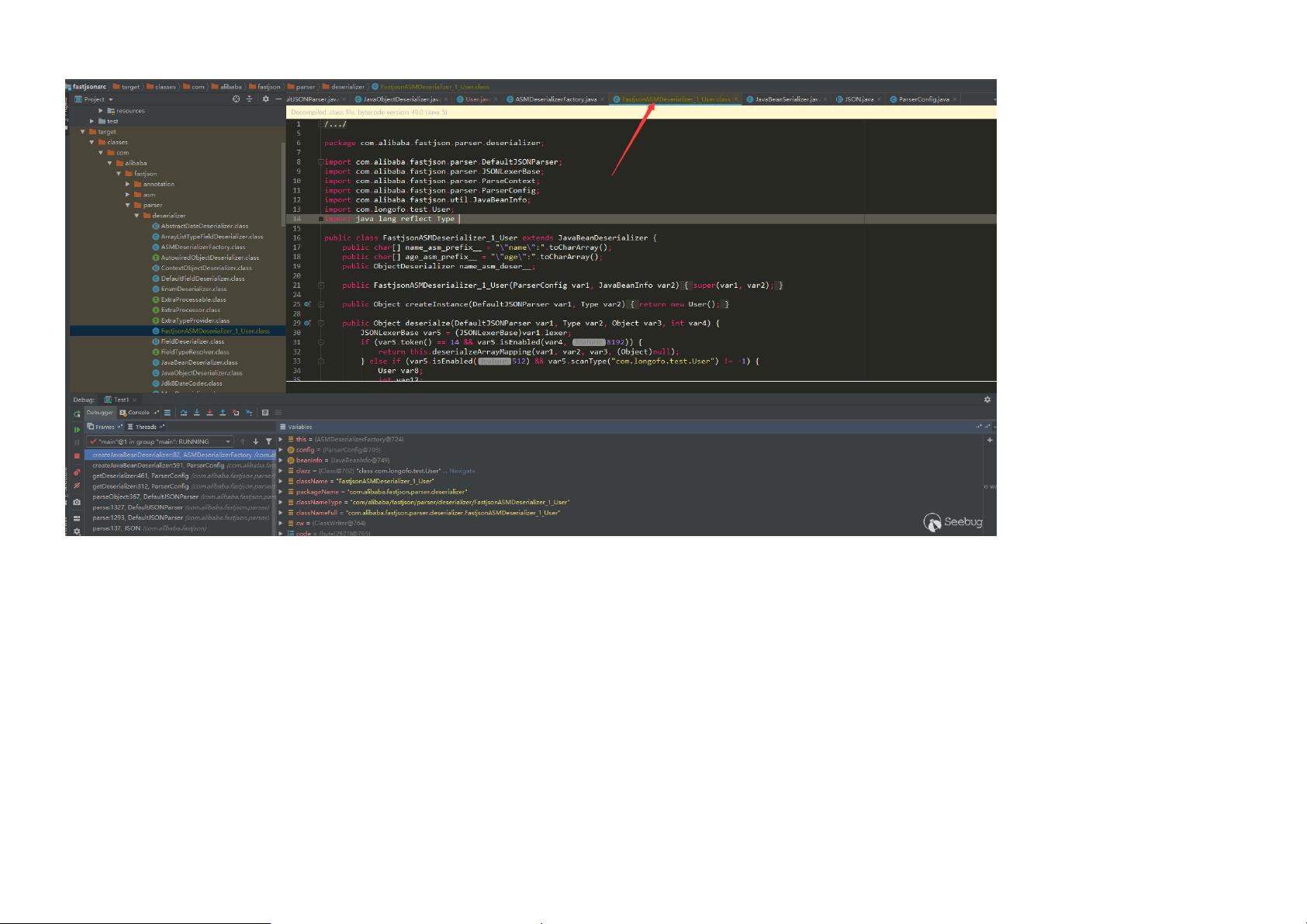

Fastjson是阿里巴巴开发的一款快速、功能丰富的JSON库,它广泛应用于Java生态系统中,用于JSON的序列化和反序列化操作。然而,Fastjson在过去的几年里曾曝出一系列的反序列化漏洞,这些漏洞可能被攻击者利用,执行任意代码,从而对系统安全构成威胁。 在2020年5月8日的分析中,文章提到了Fastjson反序列化漏洞的历史,并对一些关键的更新和漏洞时间线进行了梳理。由于Fastjson并未在CVE(Candidate Vulnerabilities Enumeration)数据库中注册,因此查找历史漏洞事件较为困难。尽管如此,社区的努力使得这些问题得以记录和分析。 Fastjson的反序列化过程涉及到了ASM库,ASM是一个Java字节码操控和分析框架,允许动态生成类或者增强已有类的功能。当Fastjson处理非原生类时,会使用ASM来处理序列化和反序列化。在文章中,作者提供了一段代码,用于在IDEA中动态调试时保存由ASM生成的字节码文件。但需要注意的是,由于ASM生成的字节码通常不包含用于调试的行号和跟踪信息,因此这些生成的类无法直接用于调试。 文章还探讨了一个典型的测试用例,展示了如何针对不同版本的Fastjson进行反序列化漏洞的测试。例如,`User`类中包含了私有和公共属性,以及不同的访问控制方法。这种类型的对象在反序列化过程中,如果Fastjson没有正确地处理,可能会触发漏洞。私有属性如果没有适当的防护,可能会被恶意构造的JSON数据利用,绕过原本的访问限制。 此外,文章还提到了如何构造探测payload和RCE(远程代码执行)payload来检测和利用这些漏洞。这涉及到对Fastjson反序列化机制的深入理解,以及对Java反射和ASM生成字节码的熟悉。 Fastjson的反序列化漏洞提醒我们在使用任何序列化库时都应保持警惕,及时更新到最新安全版本,并对传入的JSON数据进行严格的输入验证,以防止潜在的安全风险。同时,了解库的内部工作原理,如Fastjson的ASM处理机制,对于识别和修复这些漏洞至关重要。开发者应当定期关注社区的安全公告,以确保应用中的依赖库始终保持安全状态。

剩余59页未读,继续阅读

- 粉丝: 30

- 资源: 326

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 立体仓库 堆垛机 输送机 智能物流 项目是本人以前做的工程项目案例,是成熟的并且稳定的运行在客户现场的程序,项目有一万多个库位,输送机一百多个,堆垛机8个,仓库分楼下和楼上两层,以西门子plc为控制

- 流程表单二维码生成脚本

- 西门子S7-1200控制5轴伺服程序加维纶触摸屏画面案例 1.PTO伺服轴脉冲定位控制功能应用+速度模式应用+扭矩模式应用 2.程序为结构化编程,每一功能为模块化设计,具有一个项目都有的功能:

- 中国石油大学计算机859数据结构(2009-2023)

- matlabgui一元二次方程求实数解

- 这是一个很棒的Python asyncio框架、库、软件和资源列表.zip

- 支持 Python3JavaScriptShellTypescript 的定时任务管理平台Timed task man.zip

- 在一张图中学习python3.zip

- 终极Python学习指南.zip

- 支持最新PEP标准的现代Python包和依赖管理器.zip

- 中文 Python 笔记.zip

- 终极坚实区块链和智能合约初学者到专家全程Python版.zip

- 自动CI工具链生成预编译的opencvpython opencvpythonheadless opencvcontri.zip

- 综合Python备忘单.zip

- 最良心的 Python 教程.zip

- 最广泛使用的Python到C编译器.zip

信息提交成功

信息提交成功

评论0