工业互联网安全测试技术:系统测试实验文档.docx

2.虚拟产品一经售出概不退款(资源遇到问题,请及时私信上传者)

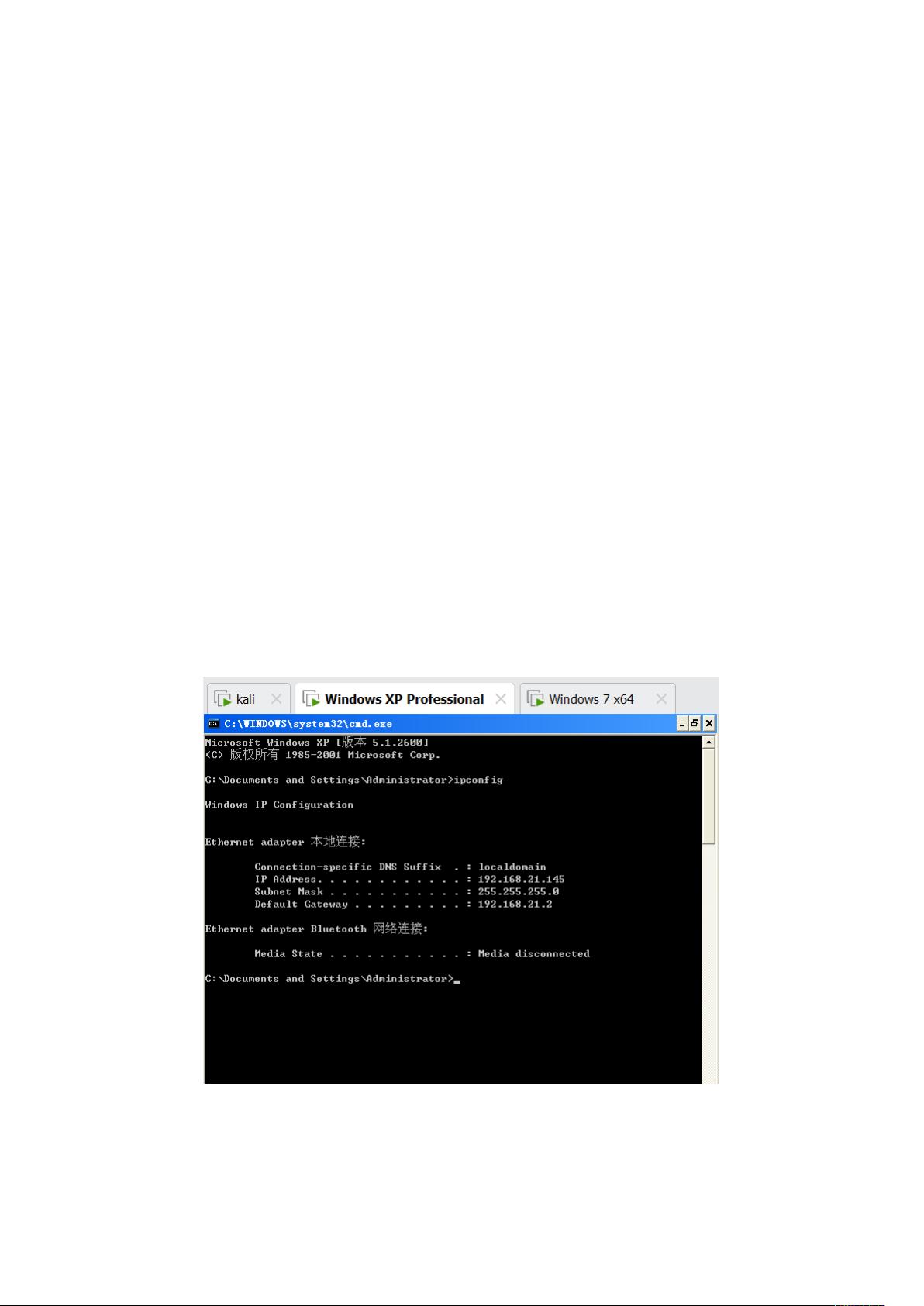

系统1系统测试实验文档 实验原理 MS08-067漏洞是通过 MSRPC over SMB 通道调用 Server 服务程序中的 NetPathCanonicalize 函数时触发的,而 NetPathCanonicalize 函数在远程访问其他主机时,会调用 NetpwPathCanonicalize 函数,对远程访问的路径进行规范化,而在 NetpwPathCanonicalize 函数中存在的逻辑错误,造成栈缓冲区可被溢出,而获得远程代码执行(Remote Code Execution)。 实验目的 利用MS08-067漏洞对Windows XP系统执行远程执行攻击,获得控制台权限。 实验环境 Windows xp系统 Kali Linux 系统 Windows 7系统 推荐课时数:2课时 实验步骤 任务一:环境准备以及渗透测试 获取目标主机的ip地址,命令以及结果如下图所示: 图1目标主机ip查询 利用kali当中的nmap检测目标主机的端口开放情况,命令以及相应结果如下图所示: 图2 nmap检测 从检测结果可以看出本实验所利用的端口445是开放的。 利用nmap漏洞检测脚本 《工业互联网安全测试技术:MS08-067漏洞利用与防范》 工业互联网的安全测试是保障系统稳定运行的关键环节,尤其是对于老旧系统如Windows XP的防护,更显得尤为重要。MS08-067漏洞是这类系统常见的安全隐患,本文将详细探讨这一漏洞的原理、利用方式以及防范措施。 MS08-067漏洞是由于Server服务程序中的NetPathCanonicalize函数在处理MSRPC over SMB通道请求时存在的逻辑错误,导致栈缓冲区溢出。该漏洞允许攻击者通过构造特制的网络请求,远程调用NetpwPathCanonicalize函数,从而执行任意代码,实现远程代码执行(Remote Code Execution)。这对于未打补丁的系统来说,构成了极大的安全威胁。 实验旨在模拟真实环境下的攻击行为,以提升安全测试人员的实战能力。实验中,利用Kali Linux系统作为攻击平台,首先需获取目标Windows XP系统的IP地址,然后通过nmap扫描目标主机的开放端口,确认445端口(SMB服务端口)是否开放。接下来,利用nmap的漏洞检测脚本检查目标主机是否存在MS08-067漏洞。一旦发现漏洞存在,就可以在msfconsole中选择对应的攻击模块,设置攻击载荷,如TCP反弹shell,最后执行exploit命令发起攻击,成功后可以获得目标主机的控制台权限。 实验的第二部分涉及权限提升和远程登录。在获取控制权后,可以在目标主机上创建新用户,打开3389端口以允许远程桌面连接。然后,从另一台Windows 7系统中,通过ping命令验证网络连通性,再尝试远程登录到目标主机,输入新创建的用户名和密码,实现远程控制。 然而,从防御的角度看,预防此类攻击的关键在于及时更新系统补丁,关闭不必要的网络服务,限制对敏感端口的访问,以及部署入侵检测和预防系统。对于工业互联网环境,还应加强网络分段和访问控制,提高安全策略的执行力度,定期进行安全审计和漏洞扫描,确保所有设备和系统的安全状态。 MS08-067漏洞是工业互联网安全测试中不可忽视的一部分,通过实际的攻防演练,我们可以更好地理解和应对这种威胁,从而提高整体安全防护水平。同时,安全测试人员应时刻关注新的安全威胁和漏洞,以保持对最新攻击手段的敏感度和防御能力。

- 粉丝: 375

- 资源: 1万+

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- awewq1132323

- 手写流程图检测31-YOLO(v5至v8)、COCO、CreateML、Darknet、Paligemma、TFRecord数据集合集.rar

- frida拦截微信小程序云托管API

- 肝脏及其肿瘤分割的 CT 数据集,已经切片成jpg数据,约2w张数据和mask

- 基于Java的网上教务评教管理系统的设计与实现.doc

- 2024圣诞节海外消费市场趋势及营销策略分析报告

- JWaaaaaaaaaaaaaaaaaaaa

- Python实现常见排序算法详解

- 等发达地区的无穷大无穷大无穷大请问

- 微藻检测19-YOLO(v5至v11)、COCO、CreateML、Paligemma、TFRecord、VOC数据集合集.rar

信息提交成功

信息提交成功