去年跨过的浏览器

5up3rh3i@gmail.com

研究对象

为什么是浏览器?

被神化的浏览器入口!各大互联网巨头推出自己的浏览器

。

为什么都是山寨浏览器?

“形似而神不是”:对本尊安全防御体系理解不到位。

“一将功成万骨枯”:白骨堆砌了现在主浏览器的安全体系。

“老太太吃柿子,拣软的捏”:山寨对安全不设防!

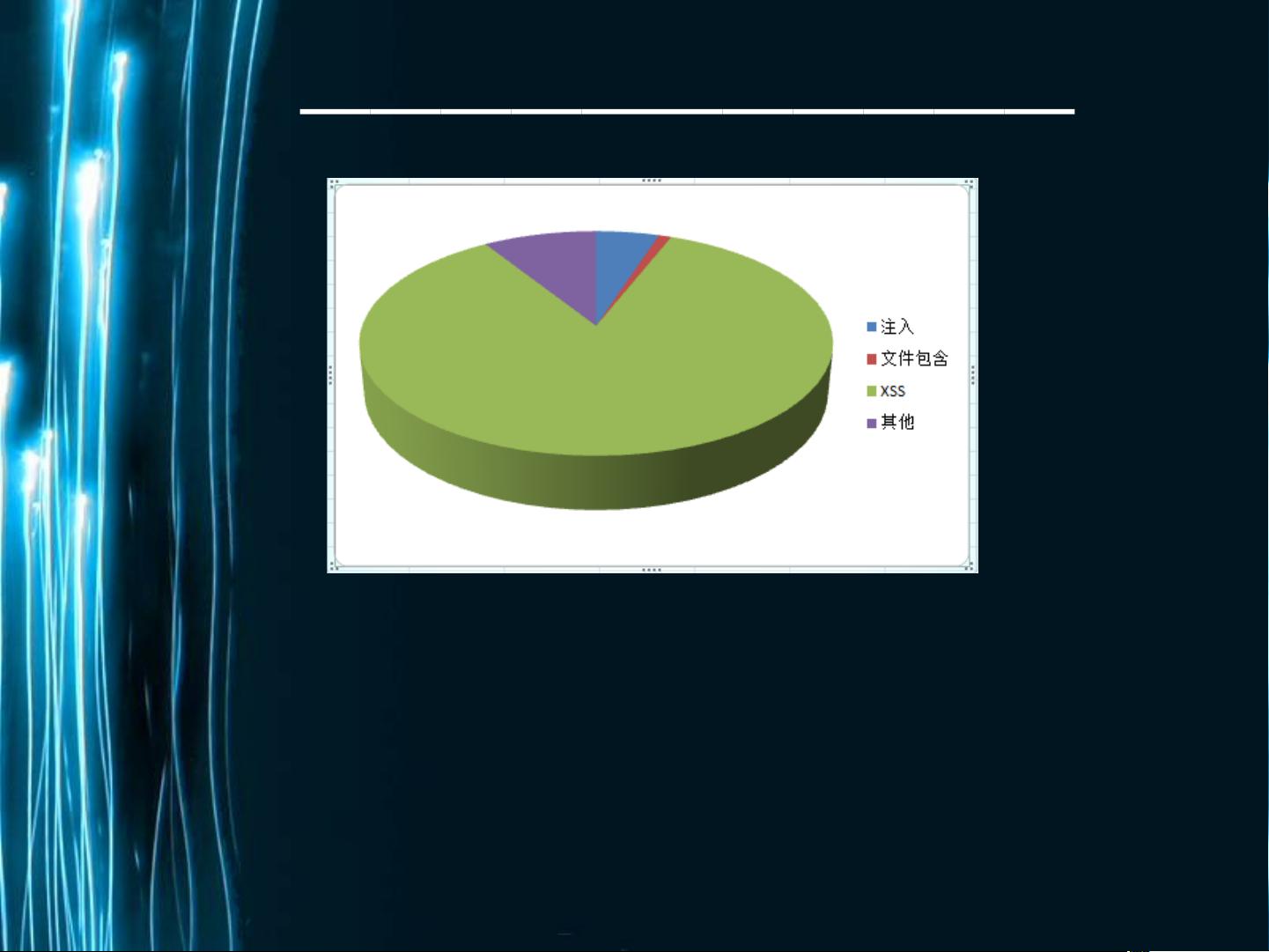

漏洞类型

没有溢出,也没有Crash!

这些都是高富帅的嗜好。

屌丝只有各种弹、弹、弹!

99%的漏洞类型为:SOP Bypass+XCS。

Cross Context Scripting(XCS)

什么是XCS?

这个词语最早是pdp 在2006年写的文《CROSS

CONTEXT SCRIPTING WITH SAGE》里提出。

SAGE是firefox一个rss订阅插件,在处理rss的“内容(Context

)”没有过滤到导致了一个XSS。而这个XSS是在firefox的

chorme://域下执行的。

后面的研究者发现一系列类似漏洞在浏览器“特权域(

privileged browser zone)”里的xss,所以都沿用了“Cross

Context Scripting”这个名词。