没有合适的资源?快使用搜索试试~ 我知道了~

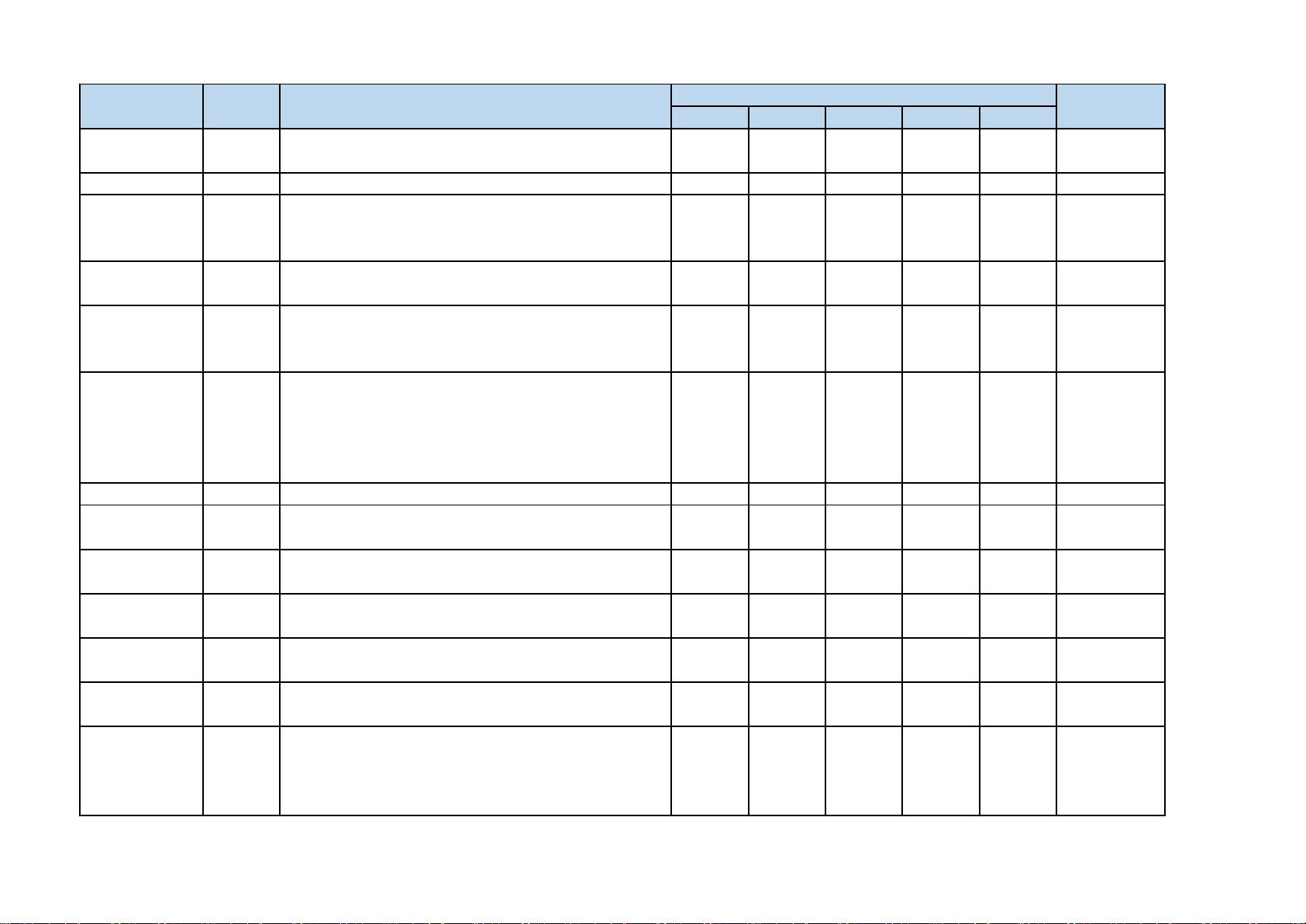

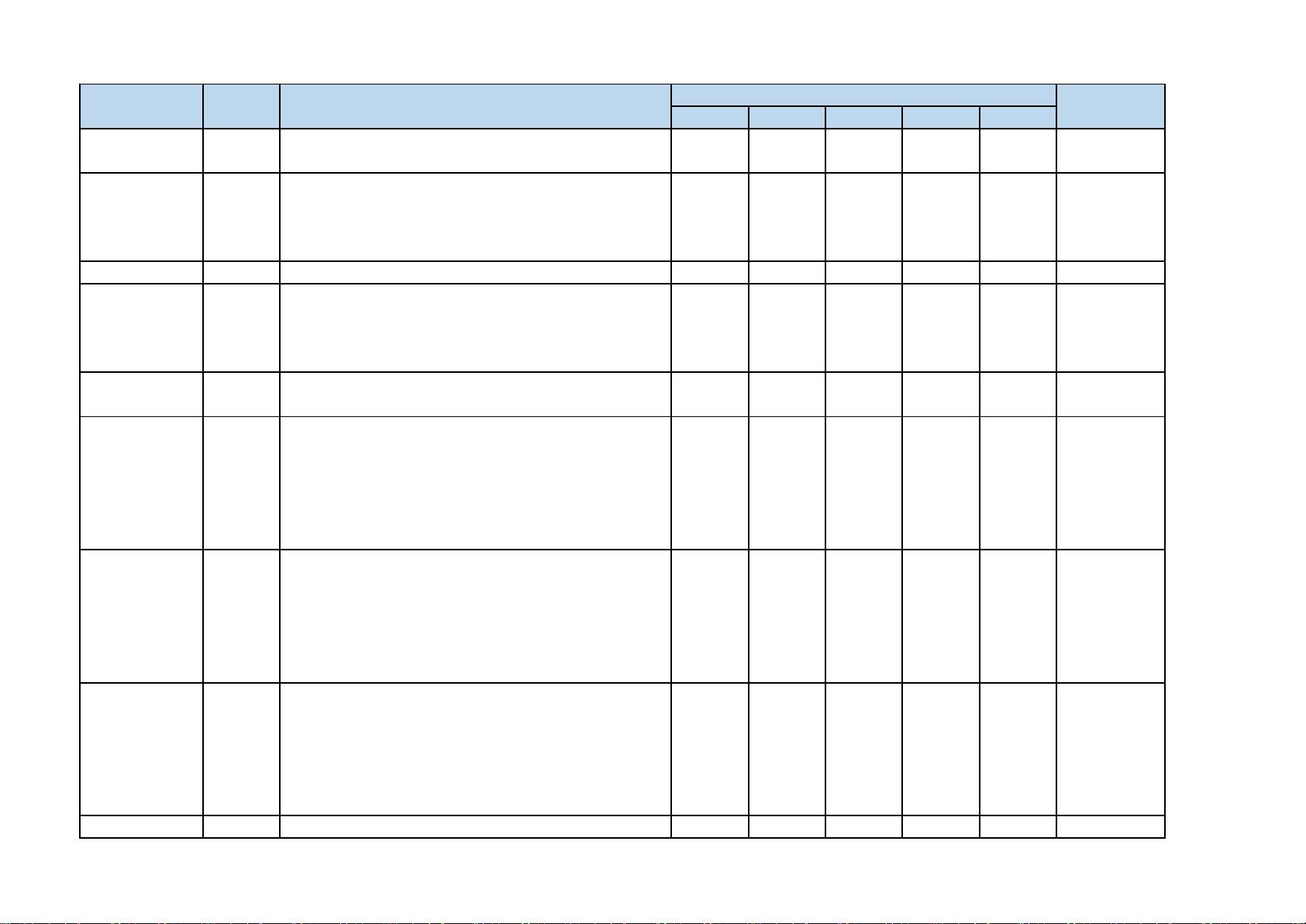

网络安全员法制与安全知识竞赛-《信息安全技术》 A B C D E 1.概述 多选题 网络传输层可以提供哪些安全服务? 对等实 体认证 访问控 制 鉴别 数据起 源认证 加密 ABD 1.概述 判断题 在实践中,访问控制功能只能由某一特定模块 错 1.概述 判断题 访问控制机制介于用户(或者用户的某个进程) 与系统资源(包括应用程序、操作系统、防火墙 、路由器、文件以及数据库等)之间。 对 1.概述 判断题 访问控制的作用只能防止部分实体以任何形式 对任何资源进行非授权的访问 错 1.概述 单选题 硬件安全技术,是指用硬件的手段保障计算机 系统或网络系统中的信息安全的各种技术,不 包括以下哪种? 局域网 安全技 术 硬件固 件安全 技术 链路安 全技术 无线传 感器网 络安全 C 1.概述 判断题 侧信道技术指利用设备在密码算法执行过程中 产生的其他信息,如能量消耗变化、电磁辐射 变化等非通信信道物理信息分析的硬件安全技 术,主要分为能量分析、计时分析、错误注入 和电磁泄漏等几大类攻击技术 对 1.概述 判断题 物理与硬件安全不是相对于物理破坏而言的 错 1.概述 判断题 网络安全技术

资源推荐

资源详情

资源评论

网络安全员法制与安全知识竞赛-《信息安全技术》

A B C D E

1.概述 多选题 网络传输层可以提供哪些安全服务?

对等实

体认证

访问控

制

鉴别

数据起

源认证

加密 ABD

1.概述 判断题

在实践中,访问控制功能只能由某一特定模块

错

1.概述 判断题

访问控制机制介于用户(或者用户的某个进程)

与系统资源(包括应用程序、操作系统、防火墙

、路由器、文件以及数据库等)之间。

对

1.概述 判断题

访问控制的作用只能防止部分实体以任何形式

对任何资源进行非授权的访问

错

1.概述 单选题

硬件安全技术,是指用硬件的手段保障计算机

系统或网络系统中的信息安全的各种技术,不

包括以下哪种?

局域网

安全技

术

硬件固

件安全

技术

链路安

全技术

无线传

感器网

络安全

C

1.概述 判断题

侧信道技术指利用设备在密码算法执行过程中

产生的其他信息,如能量消耗变化、电磁辐射

变化等非通信信道物理信息分析的硬件安全技

术,主要分为能量分析、计时分析、错误注入

和电磁泄漏等几大类攻击技术

对

1.概述 判断题 物理与硬件安全不是相对于物理破坏而言的 错

1.概述 判断题

网络安全技术主要包括网络攻击技术和网络防

御技术

对

1.概述 判断题

网络安全技术为网络提供了安全,同时实现了

对网络中操作的监管。

对

1.概述 多选题 网络安全在攻击和防御层面包含哪些技术?

防火墙

技术

网络隔

离技术

入侵检

测

入侵防

御技术

网络漏

洞扫描

ABCDE

1.概述 单选题

传统的PKI技术(Public Key Infrastructure,

公开密钥基础设施)不提供什么服务?

认证

完整性

保护

密钥管

理

访问控

制

D

1.概述 判断题

应用安全技术不是指以保护特定应用为目的的

安全技术

错

1.概述 判断题

根据ISO 7498-2标准定义的OSI安全体系结

构,安全服务中的鉴别提供了关于某个实体(如

人、机器、程序、进程等)身份的保证,为通信

中的对等实体和数据来源提供证明。

对

章

题型

题目描述

备选答案

正确答案

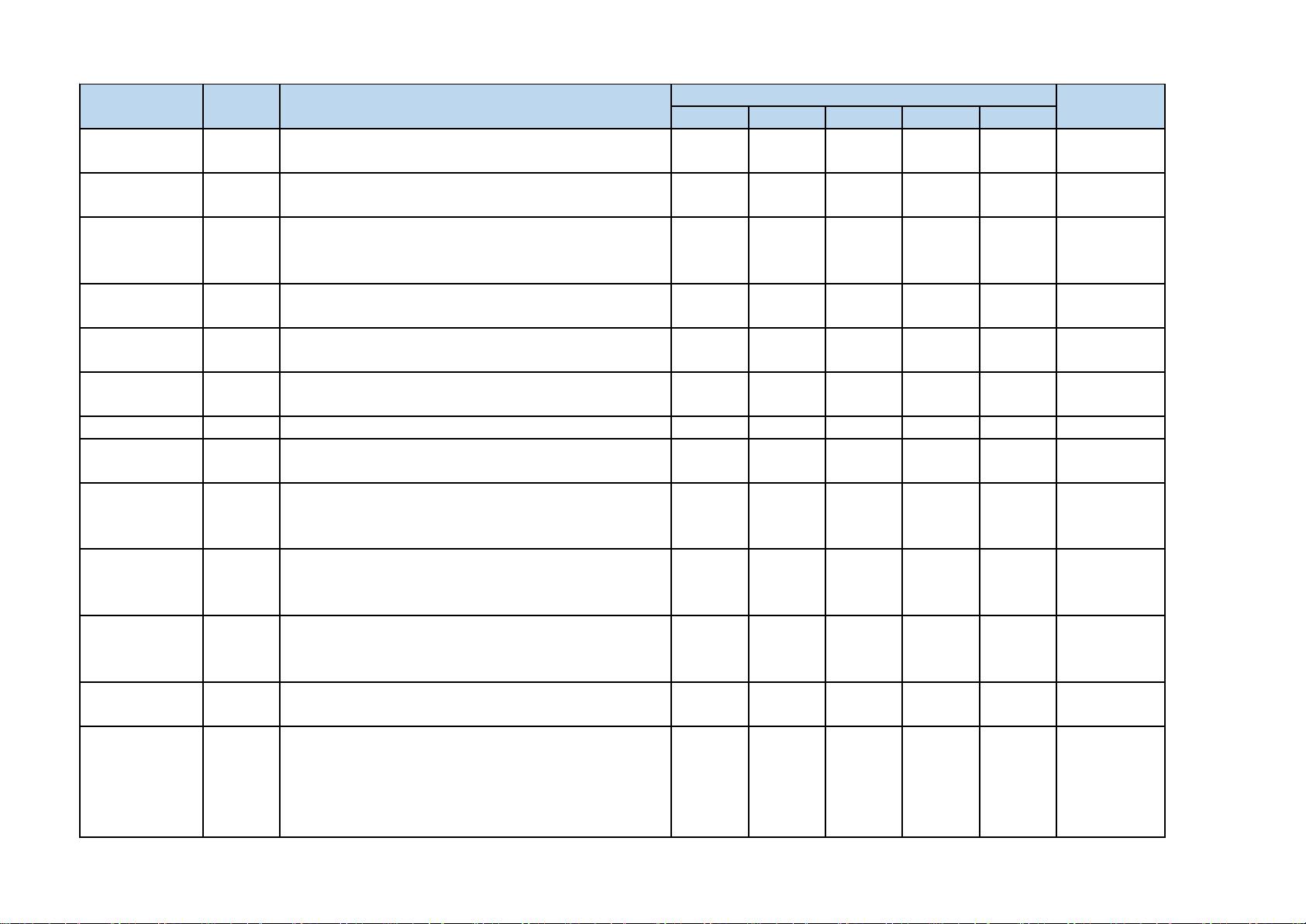

网络安全员法制与安全知识竞赛-《信息安全技术》

A B C D E

章

题型

题目描述

备选答案

正确答案

1.概述 多选题 信息网络中机密性服务有哪几种?

数据机

密性服

结构机

密性服

业务流

机密性

链路机

密性服

认证机

密性服

AC

1.概述 判断题

数据完整性是指保证数据在传输过程中没有被

修改、插入或者删除。

对

1.概述 判断题

OSI安全体系结构中提出的安全机制中,加密能

够实现数据机密性服务,同时也能提供对业务

流的保密,并且还能作为其他安全机制的补充

对

1.概述 判断题

OSI安全体系结构中提出的八大安全机制之一的

认证交换没有利用密码技术

错

1.概述 判断题

不可以使用数字签名机制来实现对等实体认证

安全服务

错

1.概述 多选题

除了OSI安全体系结构中提出的安全机制之外,

还有哪些普遍采用的安全机制?

访问控

制

可信功

能模块

安全标

记

安全恢

复

数据完

整性

BCD

1.概述 判断题

在各个网络层次中,应用层不可以提供安全服

错

1.概述 多选题

关于安全服务与网络层次之间的对应关系,下

面哪些网络层次可以提供数据起源认证?

物理层 网络层 传输层 会话层 应用层 BCE

1.概述 多选题

系统安全技术是信息安全技术体系结构之一,

系统安全技术主要包括?

操作系

统安全

技术

支持设

备安全

技术

数据库

系统安

全技术

网络安

全技术

访问安

全技术

AC

1.概述 判断题

系统安全是相对于各种软件系统而言的,一个

只有硬件的计算机是不能直接使用的,它需要

各种软件系统来支持。

对

1.概述 判断题

信息网络还有一个共有的特性——数据,数据

可以是信息处理的对象、信息处理的结果,也

可以是信息处理产生的命令。

对

1.概述 多选题

信息安全管理是信息安全技术体系结构之一,

现有的信息安全管理包括?

信息系

统安全

信息安

全等级

涉密网

络分级

密码模

块测评

信息安

全系统

ABCDE

5.数据安全 单选题

暴力破解,是指通过穷举所有口令组合的方式

来破解口令。对抗暴力破解的最佳方法是?

设置复

杂口令

设置多

个密码

设置一

个较长

的口令

以扩大

口令的

经常换

口令

C

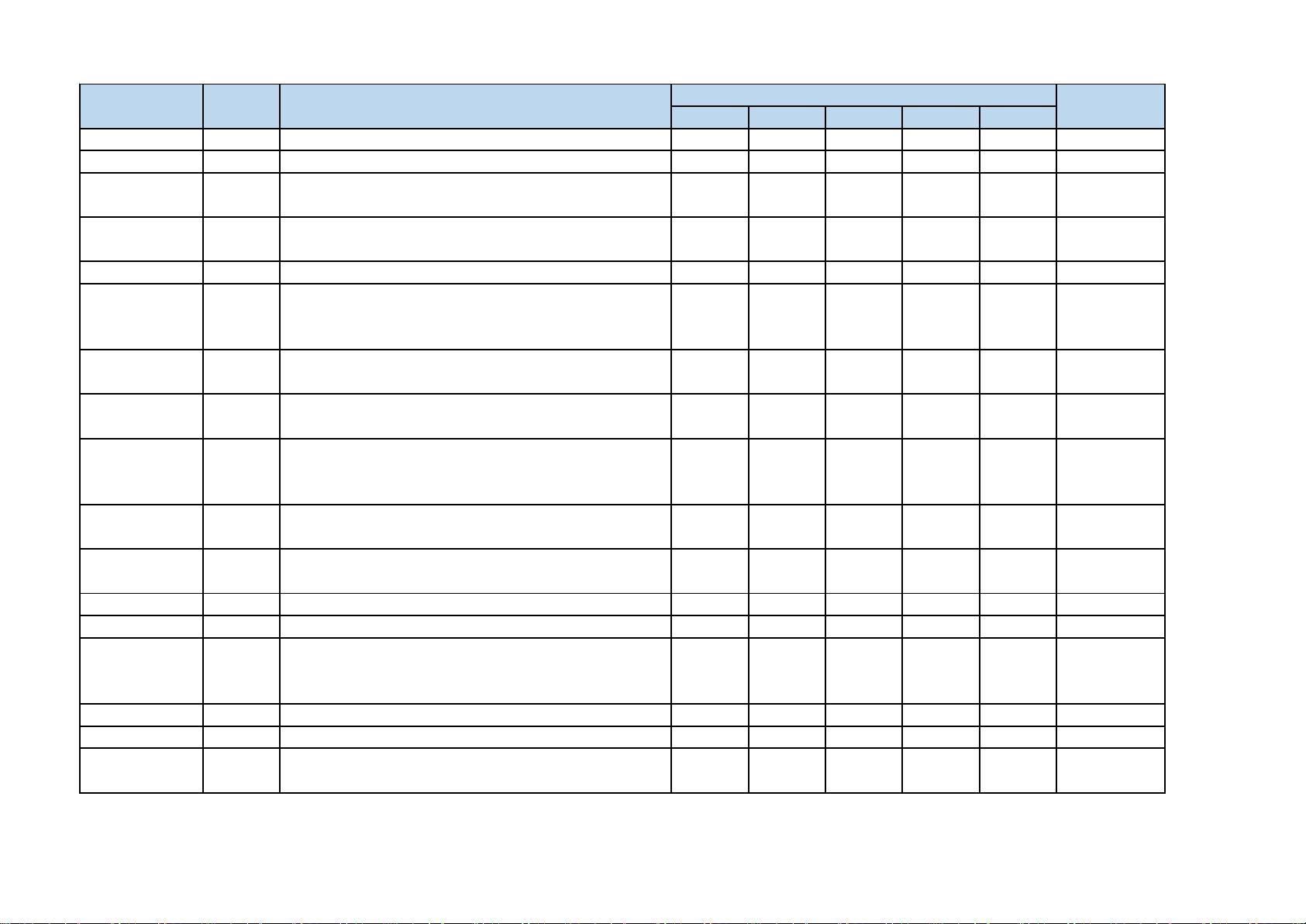

网络安全员法制与安全知识竞赛-《信息安全技术》

A B C D E

章

题型

题目描述

备选答案

正确答案

2.基础技术 判断题 密码体制是密码技术中最为核心的一个概念 对

2.基础技术 单选题 密码体制被定义为()数据变换 一对 两对 三对 四对 A

2.基础技术 多选题 下列属于公钥密码体制基本模型的是()

认证模

型

非否认

模型

机密性

模型

加密模

型

公开模

型

AD

2.基础技术 判断题

公钥密码体制有两种基本的模型:一种是加密

模型;另一种是认证模型

对

2.基础技术 多选题 现有的公钥密码体制中使用的密钥包括

公开密

私有密

对称密

口令 非否 AB

2.基础技术 判断题

对称密码体制完全依赖于以下事实:在信息传

送之前,信息的发送者和授权接受者共享一些

秘密信息(密钥)。

对

2.基础技术 判断题

《密码学新方向》一文中首次提出了非对称密

码体制的假想

对

2.基础技术 单选题 首次提出了非对称密码体制的假想的是()

《密码

起源》

《密码

简史》

《密码

安全》

《密码

学新方

D

2.基础技术 判断题

RSA系统是当前最著名、应用最广泛的公钥系

统,大多数使用公钥密码进行加密和数字签名

的产品及标准使用的都是RSA算法

对

2.基础技术 单选题

大多数使用公钥密码进行加密和数字签名的产

品及标准使用的都是()

RSA算法 ASE算法 DES算法

IDEA算

法

A

2.基础技术 判断题

公钥密码体制算法用一个密钥进行加密,而用

另一个不同但是有关的密钥进行解密

对

2.基础技术 单选题 用于加密和解密的数学函数是()

密码算

密码协

密码管

密码更

A

2.基础技术 单选题 密码协议安全的基础是()

密码安

密码算

密码管

数字签

B

2.基础技术 判断题

主流的对称密码算法主要有DES(Data

Encryption Standard)算法,3DES(Triple

DES)算法和 AES(Advanced Encryption

对

2.基础技术 判断题

非对称密码算法有 RSA算法, DSA算法和ECC算

对

2.基础技术 单选题 密钥封装(Key Wrap)是一种()技术

密钥存

密钥安

密钥分

密钥算

C

2.基础技术 判断题

1975年发布的Diffie-Hellman密钥交换协议,

可以在不安全的通信信道中进行密钥交换

对

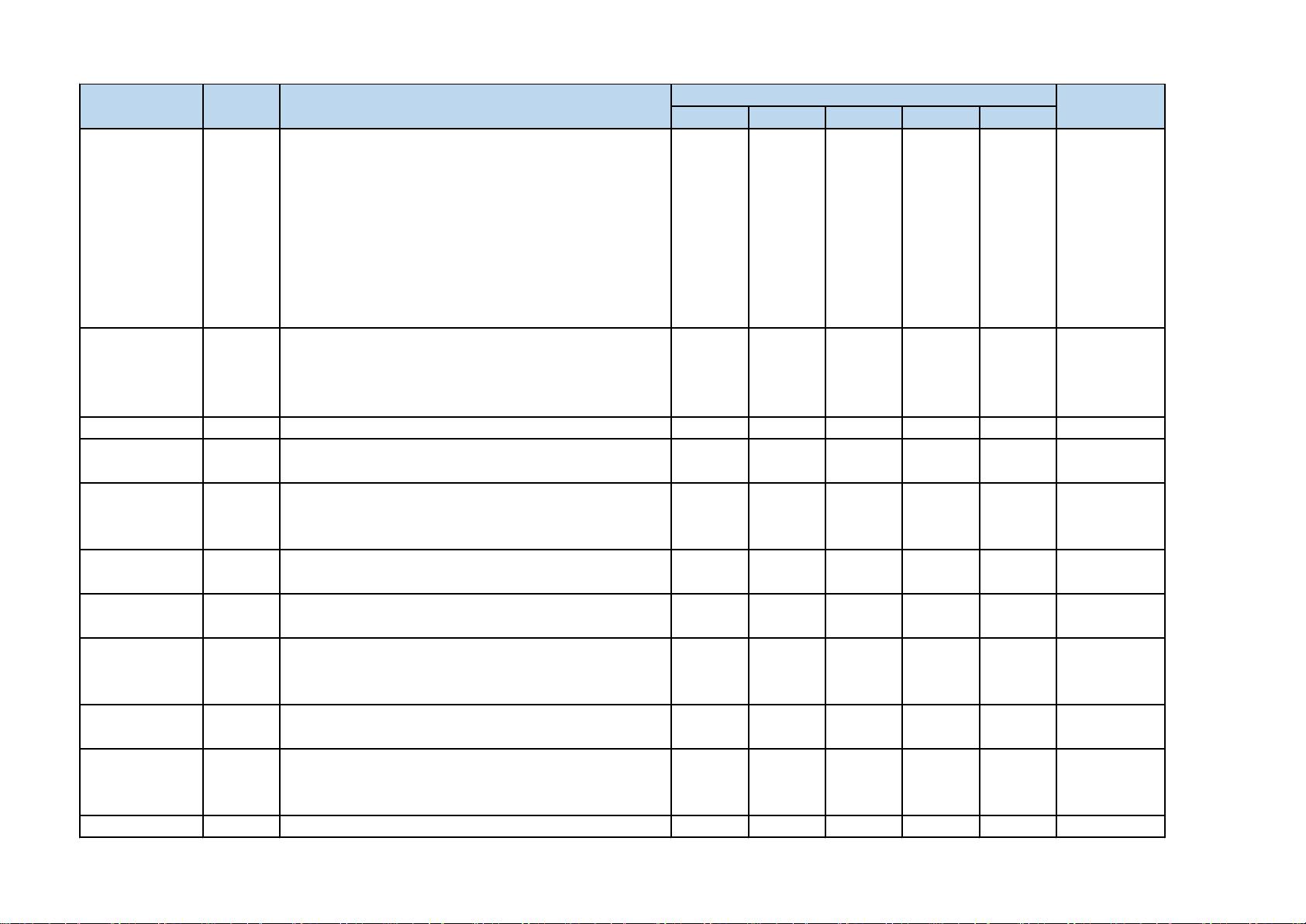

网络安全员法制与安全知识竞赛-《信息安全技术》

A B C D E

章

题型

题目描述

备选答案

正确答案

2.基础技术 多选题

对信息的防篡改、防删除、防插入的特性,称

为数据完整性保护。实现数据完整性必须满足

两个要求,分别是()

数据完

整性应

该能被

消息的

接收者

所验证

数据在

通信前

后必须

是安全

的

数据完

整性应

该与消

息相

关,即

消息不

同,所

产生的

附件数

数据不

能丢失

以上都

不对

AC

2.基础技术 判断题

实现数据完整性必须满足两个要求:一是数据

完整性应该能被消息的接收者所验证;二是数

据完整性应该与消息相关,即消息不同,所产

生的附件数据也应该不同。

对

2.基础技术 判断题

基于Hash函数的HMAC方法可以用于数据完整性

对

2.基础技术 判断题

利用带密钥的Hash函数实现数据完整性保护的

方法称为MD5算法

错

2.基础技术 单选题 目前常用的数字签名方法是() RSA算法

基于

Hash的

数字签

IDEA算

法

DES算法 B

2.基础技术 判断题

对称密码体制和公钥密码体制都可以用来实现

数字签名。

对

2.基础技术 多选题 可以用来实现数字签名的有()。

对称密

码体制

公钥密

码体制

密码安

全

密码协

议

实体协

议

AB

2.基础技术 判断题

密码模块是硬件、软件、固件或其组合,它们

实现了经过验证的安全功能,包括密码算法和

密钥生成等过程,并且在一定的密码系统边界

对

2.基础技术 判断题

我国密码行业标准GM/T 0028-2014标准规定了

三个要求递增的安全等级

错

2.基础技术 判断题

我国密码行业标准GM/T 0028-2014标准规定的

安全要求涵盖了有关密码模块的安全设计、实

现、运行与废弃的安全元素(域)。

对

2.基础技术 判断题 密码模块包括密码算法和密钥生成等过程 对

网络安全员法制与安全知识竞赛-《信息安全技术》

A B C D E

章

题型

题目描述

备选答案

正确答案

2.基础技术 多选题

GM/T 0028-2014标准中,制定的安全等级有哪

几级()

一级 二级 三级 四级 五级 ABCD

2.基础技术 单选题

GM/T 0028-2014标准中,除了安全二级中要求

的拆卸存迹物理安全机制外,安全()还要求

更强的物理安全机制,以进一步防止对密码模

块内敏感安全参数的非授权访问。

一级 二级 三级 四级 C

2.基础技术 判断题

量子密码学使用量子力学属性来执行加密任务

对

2.基础技术 判断题

国内提出的被动式监控方法,是对信源安全性

方面的研究(信源安全性属于量子密钥分配安全

性),采用真随机数技术和信源监控技术,已经

使用初步原理实验进行了实现。

对

2.基础技术 判断题

量子密钥分配使得通信双方生成一个其他方不

可获取的共享随机密钥,该密钥可用于双方通

对

2.基础技术 单选题

描述量子密钥分配系统的安全声明以及有效限

制攻击方的方法的是以下哪一个文档()

《

Applica

tion

Interfa

ce》

《

Compone

nts and

Interna

l

Interfa

《QKD

Module

Securit

y

Specifi

cation

《

Securit

y

Proofs

》

D

2.基础技术 单选题

描述量子密钥分配在实际部署过程中的一些使

用案例和应用场景的是以下哪一个文档()

《

Applica

tion

Interfa

ce》

《

Compone

nts and

Interna

l

Interfa

《QKD

Module

Securit

y

Specifi

cation

《Use

Cases》

D

2.基础技术 多选题

ETSI(European Telecommunications

Standards Institute)列出的与量子密钥分配

技术相关的文档有关的有()

《

Applica

tion

Interfa

ce》

《

Compone

nts and

Interna

l

Interfa

《QKD

Module

Securit

y

Specifi

cation

《Use

Cases》

以上都

不对

ABCD

2.基础技术 判断题 访问控制是计算机安全的核心元素。 对

剩余69页未读,继续阅读

资源评论

小虾仁芜湖

- 粉丝: 105

- 资源: 9354

上传资源 快速赚钱

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- TA_Lib-0.4.17-cp34-cp34m-win_amd64.whl.rar

- TA_Lib-0.4.17-cp27-cp27m-win32.whl.rar

- TA_Lib-0.4.17-cp34-cp34m-win32.whl.rar

- TA_Lib-0.4.17-cp35-cp35m-win_amd64.whl.rar

- TA_Lib-0.4.17-cp35-cp35m-win32.whl.rar

- TA_Lib-0.4.19-cp36-cp36m-win32.whl.rar

- TA_Lib-0.4.19-cp36-cp36m-win_amd64.whl.rar

- TA_Lib-0.4.24-cp37-cp37m-win_amd64.whl.rar

- TA_Lib-0.4.24-cp37-cp37m-win32.whl.rar

- TA_Lib-0.4.24-cp38-cp38-win32.whl.rar

- TA_Lib-0.4.24-cp38-cp38-win_amd64.whl.rar

- TA_Lib-0.4.24-cp310-cp310-win_amd64.whl.rar

- TA_Lib-0.4.24-cp39-cp39-win_amd64.whl.rar

- TA_Lib-0.4.24-cp39-cp39-win32.whl.rar

- TA_Lib-0.4.32-cp37-cp37m-win32.whl.rar

- TA_Lib-0.4.24-pp38-pypy38_pp73-win_amd64.whl.rar

资源上传下载、课程学习等过程中有任何疑问或建议,欢迎提出宝贵意见哦~我们会及时处理!

点击此处反馈

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功