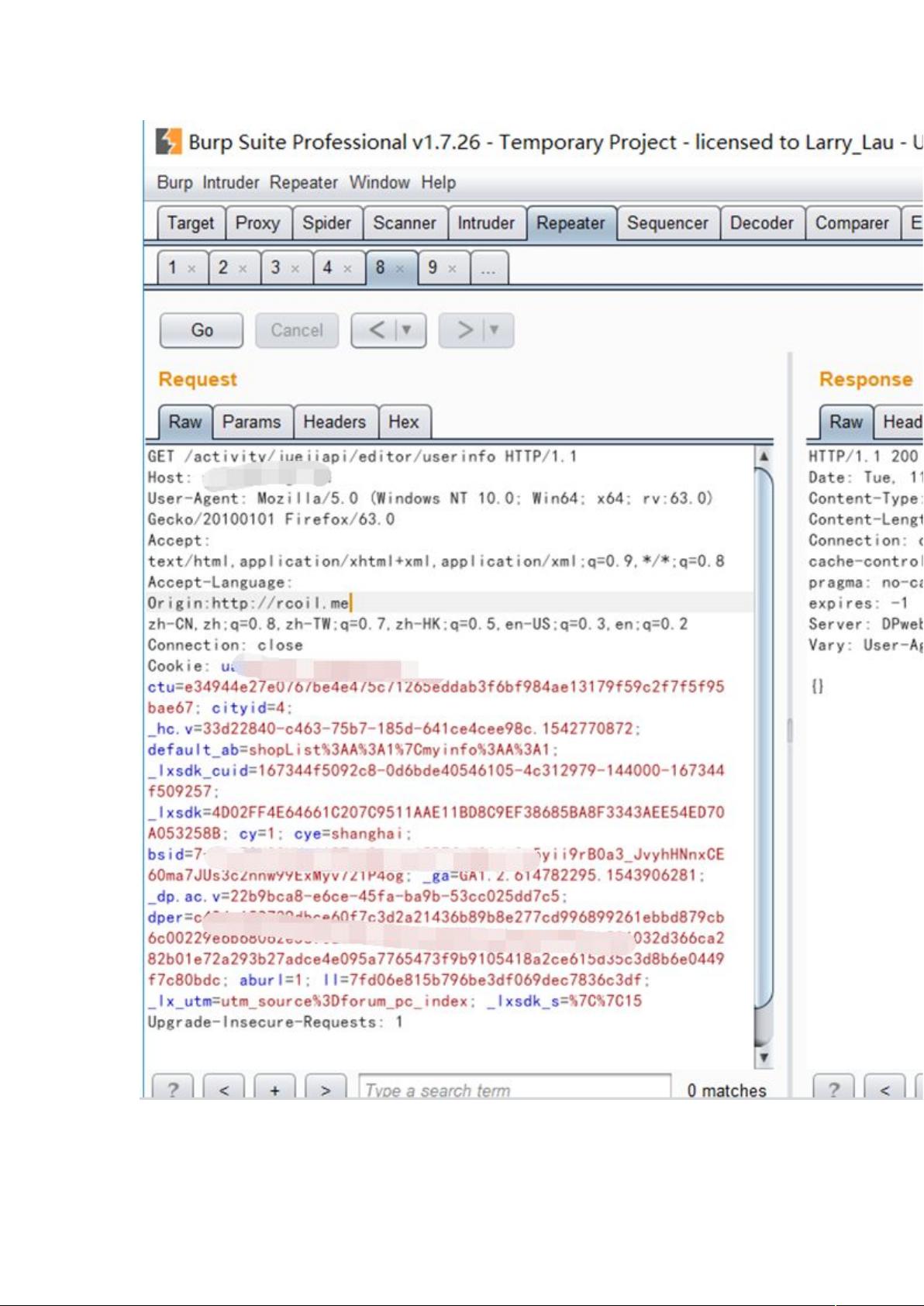

CORS 漏洞挖掘经验分享 CORS(Cross-Origin Resource Sharing,跨域资源共享)是一种机制,它允许不同源(domain、protocol、port)的服务器之间进行资源共享。CORS mechanism 是为了解决浏览器的同源策略问题,即一个域名下的网页无法访问另一个域名下的资源。 在 CORS 机制中,服务器端需要在响应头中增加 Access-Control-Allow-Origin 字段,以指定允许访问的源。例如: Access-Control-Allow-Origin: * 这表示允许所有源访问该资源。如果需要指定特定的源,可以写入特定的域名: Access-Control-Allow-Origin: http://example.com CORS 机制还提供了其他几个字段,例如: * Access-Control-Allow-Methods:指定允许的 HTTP 方法,例如 GET、POST、PUT、DELETE 等。 * Access-Control-Allow-Headers:指定允许的头字段,例如 Content-Type、Accept 等。 * Access-Control-Max-Age:指定浏览器缓存 CORS 相关配置的时间。 CORS 漏洞挖掘是指攻击者利用 CORS 机制的缺陷来获取跨域资源的过程。例如,在某些情况下,服务器端可能会错误地配置 CORS 机制,导致攻击者可以访问到敏感数据。 在本文档中,作者分享了一个 CORS 漏洞挖掘的经验,使用 BurpSuite 工具来抓包和修改请求包。作者发现了一个数据包中包含 Access-Control-Allow-Origin 字段,然后尝试绕过 CORS 机制来获取跨域资源。 作者使用的方法是泛解析,将 http://m.*.com.rcoil.me 解析到自己的 IP 地址上,然后使用 JavaScript 来发送请求。这样,攻击者可以获取到跨域资源。 在 POC 中,作者使用了 HTML 和 JavaScript 代码来演示 CORS 漏洞挖掘的过程。代码中使用 XMLHttpRequest 对象来发送 GET 请求,并将 withCredentials 设为 true,以便在请求中携带 Cookie 信息。 绕过 CORS 机制的方式有多种,例如: * 使用代理服务器:攻击者可以使用代理服务器来代理请求,从而绕过 CORS 机制。 * 使用 CORS 代理服务器:攻击者可以使用 CORS 代理服务器来代理请求,从而绕过 CORS 机制。 * 使用 JSONP:攻击者可以使用 JSONP(JSON with Padding)来绕过 CORS 机制。 CORS 漏洞挖掘是一种复杂的攻击方式,需要攻击者具备深入了解 CORS 机制和 Web 开发知识。同时,开发者也需要了解 CORS 机制的安全风险,并采取相应的安全措施来防止攻击。

剩余8页未读,继续阅读

- 粉丝: 5

- 资源: 4

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功