E022-渗透测试常用工具-使用ferret进行Cookie劫持.pdf

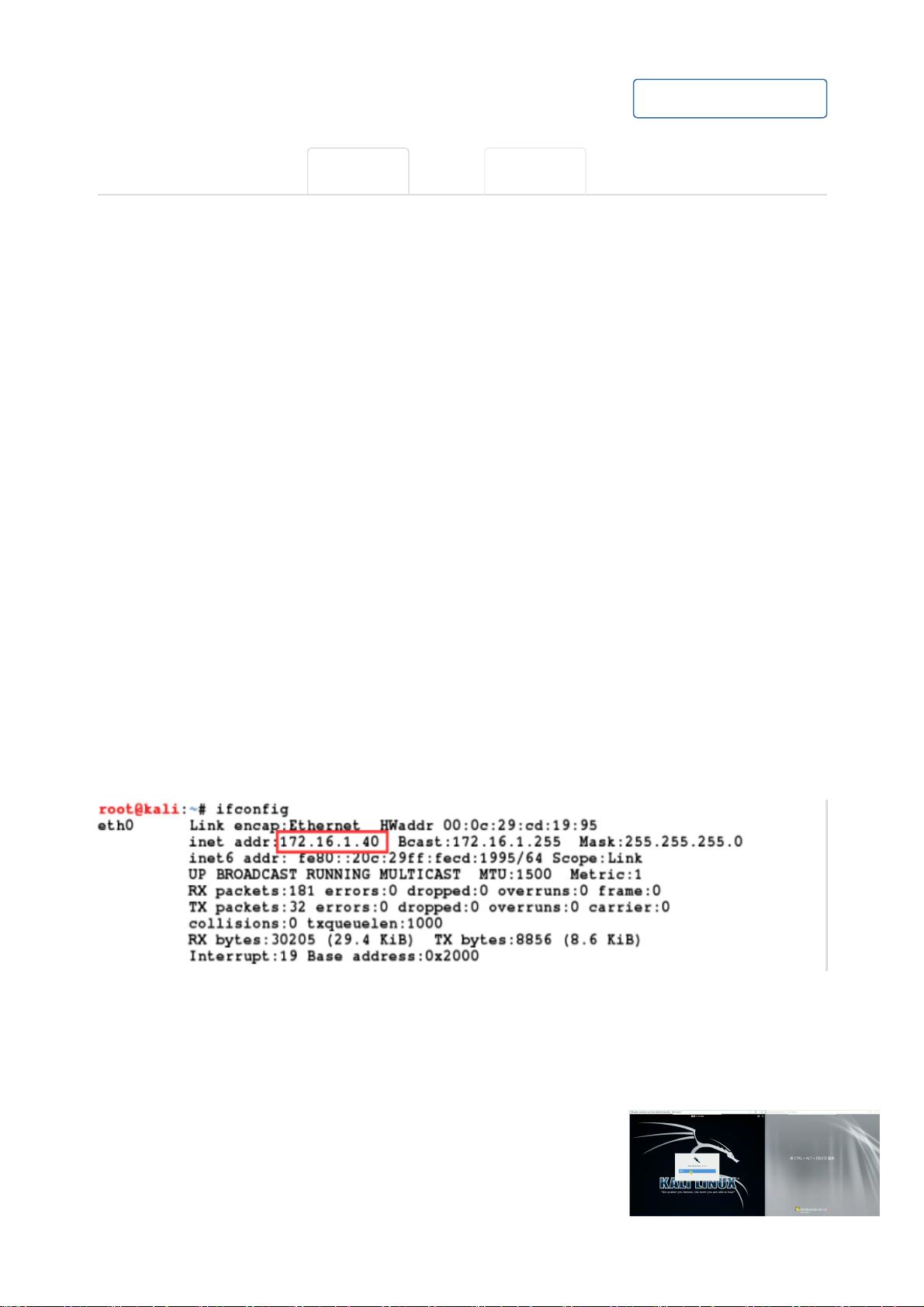

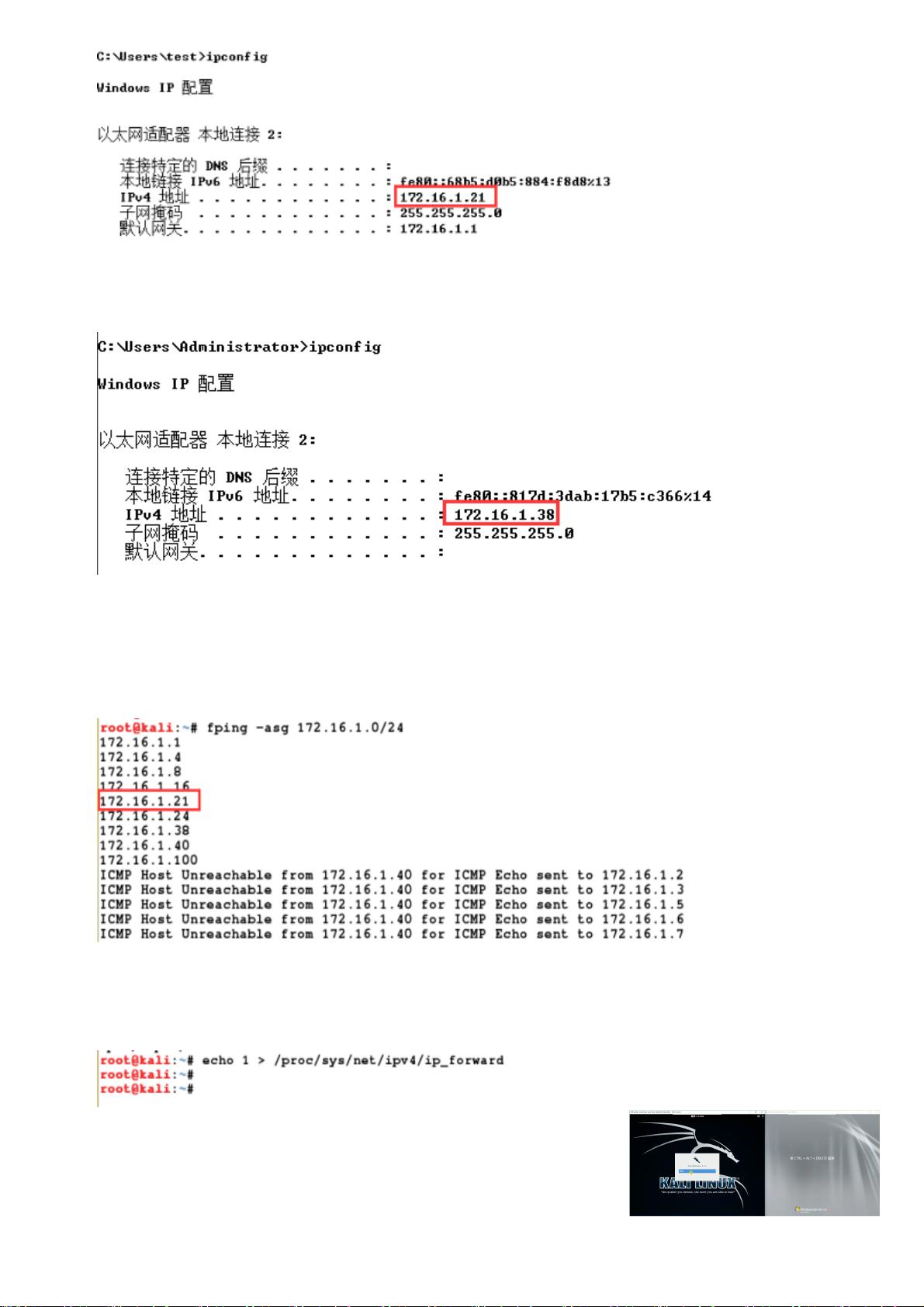

渗透测试是一种安全评估方法,通过模拟黑客攻击行为来检测系统防护能力。在这个过程中,使用了ferret工具来执行Cookie劫持,这是一种常见的攻击手段,用于获取用户的登录凭据,特别是那些存储在Cookie中的会话ID。以下是整个过程的详细解释: 1. **环境准备**: 在这个场景中,我们有两个渗透测试机(Kali Linux)和两个目标机器(Windows 2008 Server 和 Windows 7)。启动所有虚拟机,并通过`ifconfig`(在Linux中)和`ipconfig`(在Windows中)命令获取它们的IP地址,然后使用`ping`测试网络连通性。 2. **网络扫描**: 使用`fping -asg 172.16.1.0/24`命令来扫描172.16.1.0子网中活跃的主机。发现5台在线设备,选定172.16.1.21作为目标客户端。 3. **IP转发与ARP欺骗**: 开启渗透机的IP转发,命令是`echo 1 >/proc/sys/net/ipv4/ip_forward`。接着,使用`arpspoof`工具进行ARP欺骗,将客户端(172.16.1.21)的流量重定向到渗透机,同时欺骗服务器(172.16.1.38),命令是`arpspoof -i eth0 -t 172.16.1.21 172.16.1.1`。 4. **流量捕获**: 启动Wireshark进行网络流量捕获,以便分析传输的数据包。 5. **模拟登录**: 在目标客户端上,使用Firefox浏览器模拟用户登录到服务器,例如DVWA(Damn Vulnerable Web Application),输入用户名和密码。 6. **数据包分析**: 停止Wireshark捕包,将捕获的数据包(cookie.cap)保存在桌面,方便后续处理。 7. **使用ferret**: 运行ferret工具来解析数据包,命令是`ferret -r cookie.cap`。ferret能够从数据包中提取出有价值的信息,如Cookie,生成名为hamster.txt的文档。 8. **建立本地会话**: 使用`hamster`命令,创建一个本地登录会话。配置浏览器(如Firefox)的代理设置,指向渗透机的特定端口,这样浏览器的网络请求会经过ferret。 9. **Cookie劫持**: 在浏览器中输入`hamster`,然后在右侧输入目标网站URL,左侧将显示实际访问的URL。找到包含敏感信息的URL并访问,利用获取的Cookie,可以冒充已登录用户的身份。 这个实验演示了如何利用ferret工具执行Cookie劫持,暴露了如果没有适当的安全措施,用户登录凭据可能被窃取的风险。因此,对于任何Web应用,都需要强化身份验证机制,防止此类攻击的发生。例如,使用HTTPS进行加密通信、定期更换密码、避免在Cookie中存储敏感信息,以及部署反ARP欺骗策略等。

剩余6页未读,继续阅读

- 粉丝: 56

- 资源: 332

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功