威胁建模落地实战2022DevOps顶级峰会(脱敏)共27

2.虚拟产品一经售出概不退款(资源遇到问题,请及时私信上传者)

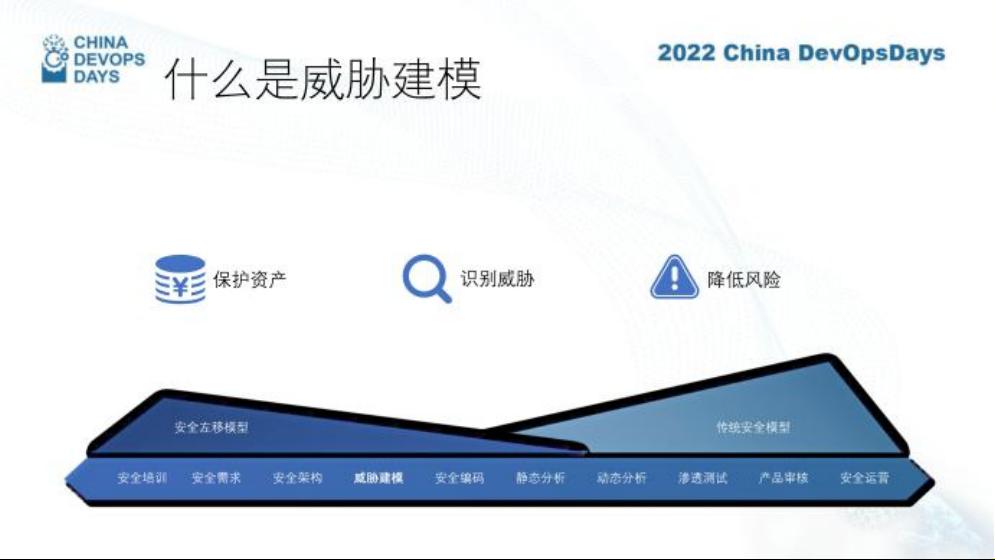

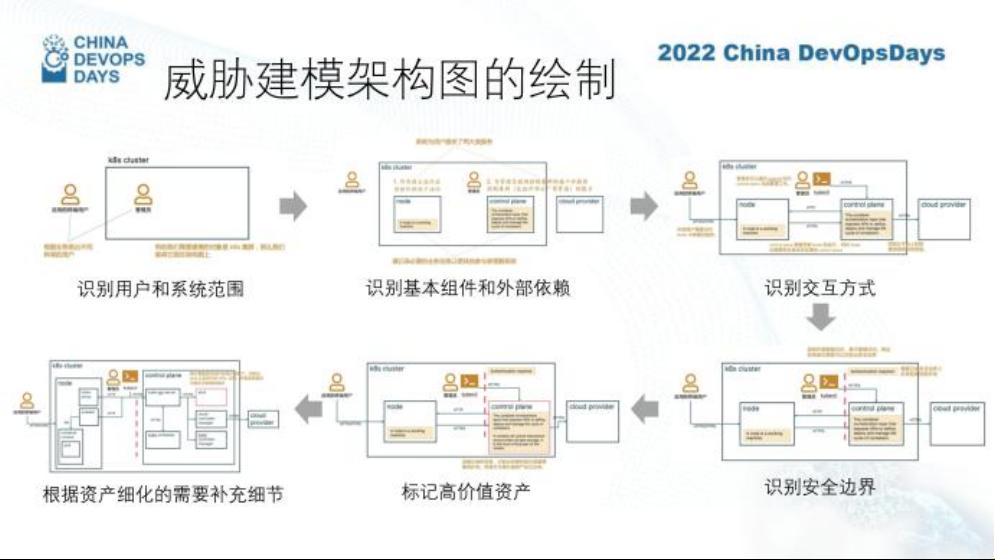

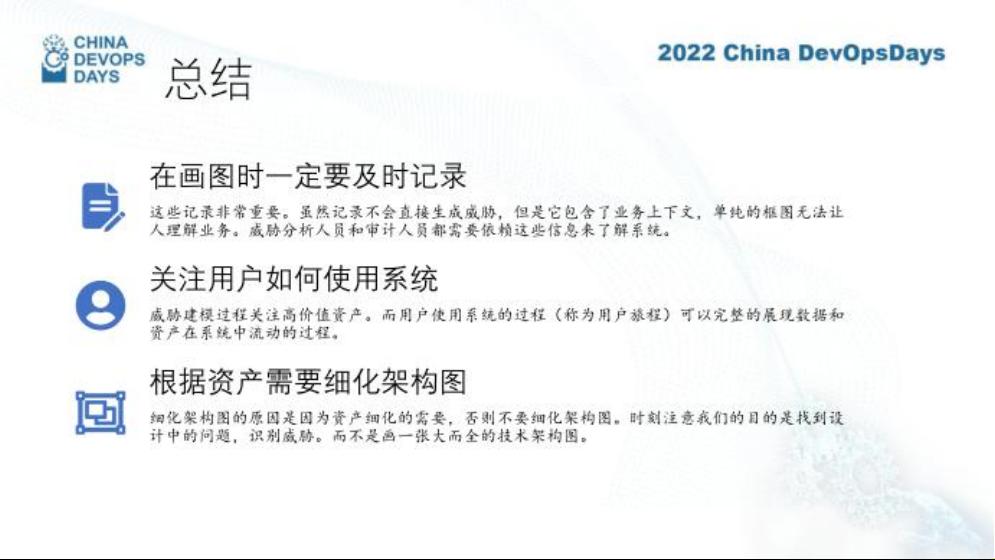

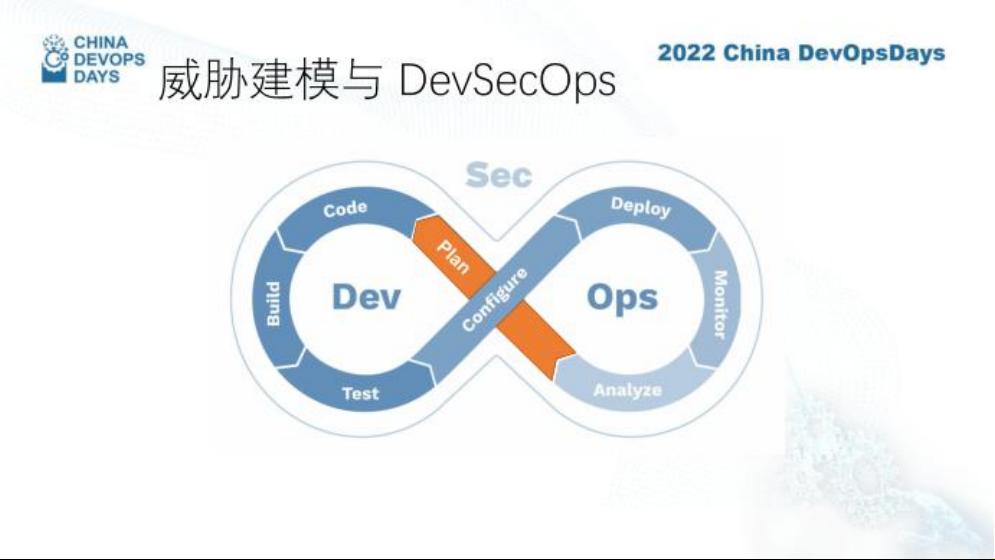

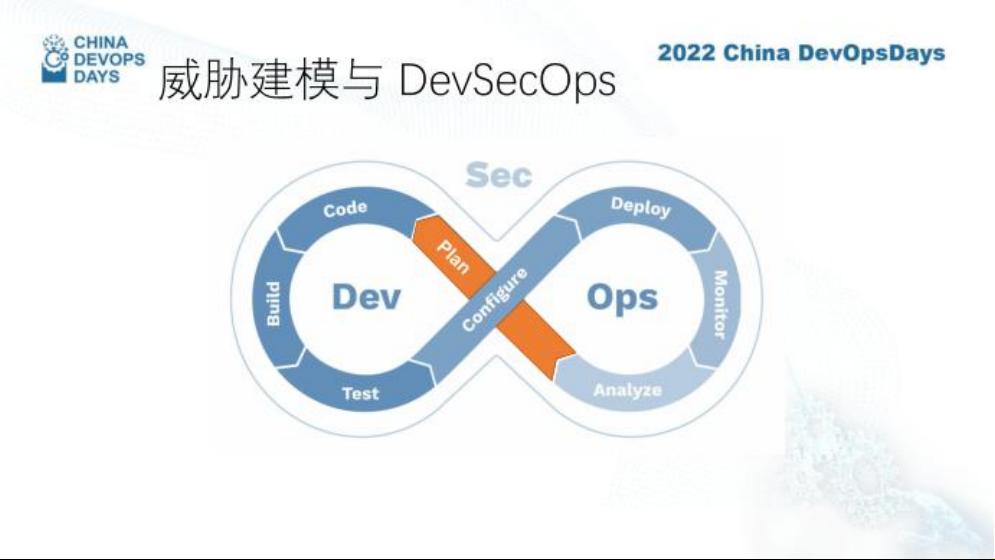

标题中的“威胁建模落地实战2022DevOps顶级峰会”揭示了这次活动的核心主题,聚焦于在2022年的DevOps实践中如何实施威胁建模。DevOps是一种将软件开发(Development)和信息技术运营(Operations)进行整合的实践,旨在通过持续集成、持续交付(CI/CD)和协作来提高软件开发效率和质量。威胁建模则是其中的一个关键安全环节,用于在软件设计阶段识别并减少潜在的安全风险。 威胁建模主要包含以下几个关键步骤: 1. **定义威胁模型**:确定系统边界,识别资产,明确攻击者可能的目标和动机。这一步骤通常会使用如STRIDE(Spoofing身份,Tampering篡改,Repudiation抵赖,Information disclosure信息泄露,Denial of service拒绝服务,Elevation of privilege提升权限)等框架。 2. **识别威胁**:根据STRIDE或其他方法,分析每个组件和交互可能遭受的威胁,例如SQL注入、跨站脚本(XSS)、中间人攻击等。 3. **评估威胁**:对识别出的威胁进行风险评估,确定其可能性和影响,以确定优先级。 4. **缓解威胁**:设计并实施控制措施以降低威胁的可能性或影响。这些措施可能包括修改设计、应用安全编码实践、使用安全配置、添加身份验证和授权机制等。 5. **验证与测试**:在开发过程中通过代码审查、动态分析和渗透测试确保威胁已得到妥善处理。 6. **文档记录**:完整记录威胁建模过程和结果,以便团队成员和其他利益相关者理解并遵循。 描述中的“共27页.pdf.zip”表明这个压缩包包含了一份27页的PDF文档,很可能是这次峰会的演讲材料或会议记录。内容可能涵盖了威胁建模的实际案例、最佳实践、工具介绍以及与DevOps文化融合的策略。 标签中的“威胁建模落地实战2022DevO”进一步强调了实际操作和DevOps环境中的应用,意味着这份资料可能会详细讲解如何在DevOps流程中无缝集成威胁建模,如何确保团队理解和执行威胁建模实践,并通过实例展示如何在快速迭代的开发环境中保持安全性。 然而,由于提供的文件名称列表中只有一个“赚钱项目”,它与主题看似不直接相关,可能是压缩包中的一个错误或无关文件,无法提供额外的信息。在实际应用中,应确保所有项目文件与活动主题紧密相关,以保持资料的专业性和一致性。 这份压缩包资料应该提供了关于如何在DevOps环境中实施威胁建模的深度洞察,包括理论、实践和具体案例,对于希望提升软件安全性的开发团队具有极高的参考价值。

威胁建模落地实战2022DevOps顶级峰会(脱敏)共27页.pdf.zip (1个子文件)

威胁建模落地实战2022DevOps顶级峰会(脱敏)共27页.pdf.zip (1个子文件)  赚钱项目

赚钱项目  吃不胖.知识分享

吃不胖.知识分享  吃不胖.CSDN知识分享

吃不胖.CSDN知识分享  威胁建模落地实战2022DevOps顶级峰会(脱敏)共27页.pdf 770KB

威胁建模落地实战2022DevOps顶级峰会(脱敏)共27页.pdf 770KB- 1

- 粉丝: 1w+

- 资源: 4万+

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- Java 多线程课程的代码及少量注释.zip

- 数据库课程设计-基于的个性化购物平台的建表语句.sql

- 数据库课程设计-基于的图书智能一体化管理系统的建表语句.sql

- Java 代码覆盖率库.zip

- Java 代码和算法的存储库 也为该存储库加注星标 .zip

- 免安装Windows10/Windows11系统截图工具,无需安装第三方截图工具 双击直接使用截图即可 是一款免费可靠的截图小工具哦~

- Libero Soc v11.9的安装以及证书的获取(2021新版).zip

- BouncyCastle.Cryptography.dll

- 5.1 孤立奇点(JD).ppt

- 基于51单片机的智能交通灯控制系统的设计与实现源码+报告(高分项目)

信息提交成功

信息提交成功