浅谈在WEBSHELL下如何运行命令.pdf

2.虚拟产品一经售出概不退款(资源遇到问题,请及时私信上传者)

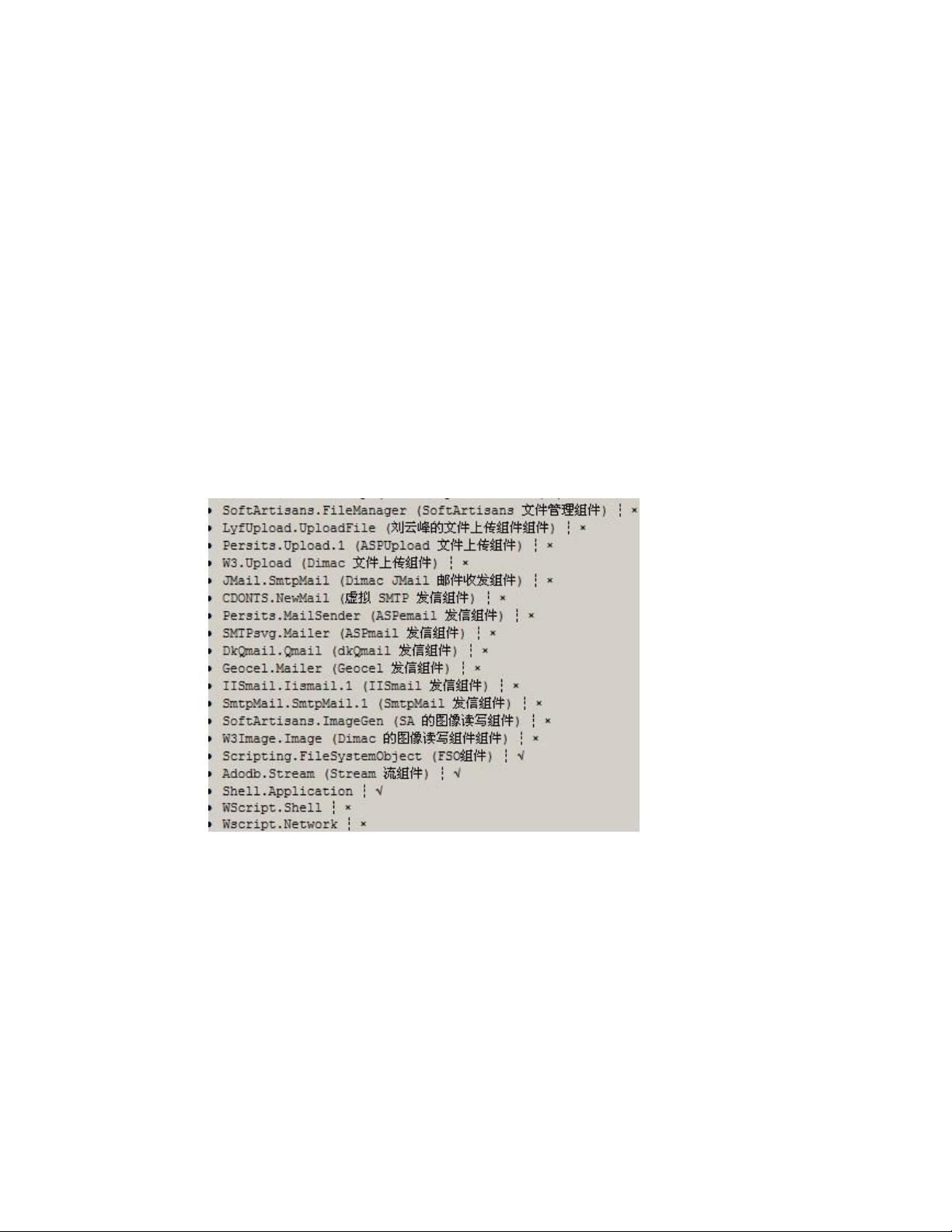

【知识点详解】 本文主要讨论了在WEBSHELL环境下如何在不同脚本语言中运行系统命令,特别是针对Windows服务器的情况。以下是对每个章节的详细解释: 0×00 前言: 这部分阐述了随着互联网的发展,B/S架构的广泛应用带来的便利性以及随之而来的网络安全问题。其中提到的主要安全威胁包括SQL注入、XSS跨站脚本攻击、上传漏洞、弱口令和目录遍历等。由于这些漏洞的存在,黑客通常通过WEB应用作为突破口,获取WEBSHELL以进行进一步的攻击或权限提升。 0×01 ASP环境下运行命令的方法: 在ASP中运行命令,通常需要检查服务器上是否支持所需组件,如WScript.Shell和WScript.Network。如果这些组件被禁用,可以通过创建ActiveXObject来尝试绕过限制。示例代码展示了如何利用不同的类ID(CLSID)创建对象,并通过POST请求的cmd参数执行命令。 0×02 ASPX环境下运行命令的方法: 对于ASP.NET环境,虽然没有提供具体的代码示例,但通常可以通过System.Diagnostics.Process类或者Reflection等方式来启动进程并执行命令。攻击者可能会寻找未授权的代码执行入口点,如不安全的用户输入处理。 0×03 PHP环境下运行命令的方法: PHP中可以使用`exec()`, `shell_exec()`, `system()`等函数来执行命令。在受限环境中,可能需要寻找文件包含漏洞或其他方法来间接执行命令,例如通过动态加载恶意PHP文件。 0×04 JSP环境下运行命令的方法: 在Java的JSP环境中,可以使用Runtime.getRuntime().exec()方法执行命令。类似地,攻击者可能利用不安全的文件上传、反序列化漏洞或其他方式来达到执行命令的目的。 0×05 其他脚本环境下运行命令的方法: 对于其他脚本语言,如Perl、Python、Ruby等,也有相应的函数或模块来执行系统命令。例如,Perl的system(),Python的os.system(),Ruby的system()等。在受限环境中,攻击者会寻找任何可能的漏洞,如不安全的函数调用、配置错误等。 0×06 后记: 这部分强调了在当前网络安全环境下,黑客更倾向于通过WEBSHELL来获取权限,而不是依赖远程溢出。权限提升往往需要执行系统命令,而许多服务器已加强了安全配置,使得直接执行命令变得困难。因此,了解和防范在不同脚本环境中执行命令的技巧对保障Web应用程序的安全至关重要。 总结,本文详细介绍了在ASP、ASPX、PHP、JSP等多种脚本环境下运行系统命令的技巧,揭示了黑客如何利用WEBSHELL进行权限提升和进一步攻击,提醒了开发者和管理员注意这些潜在的安全风险,并采取相应的防护措施。

剩余13页未读,继续阅读

- 粉丝: 1091

- 资源: 2043

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功