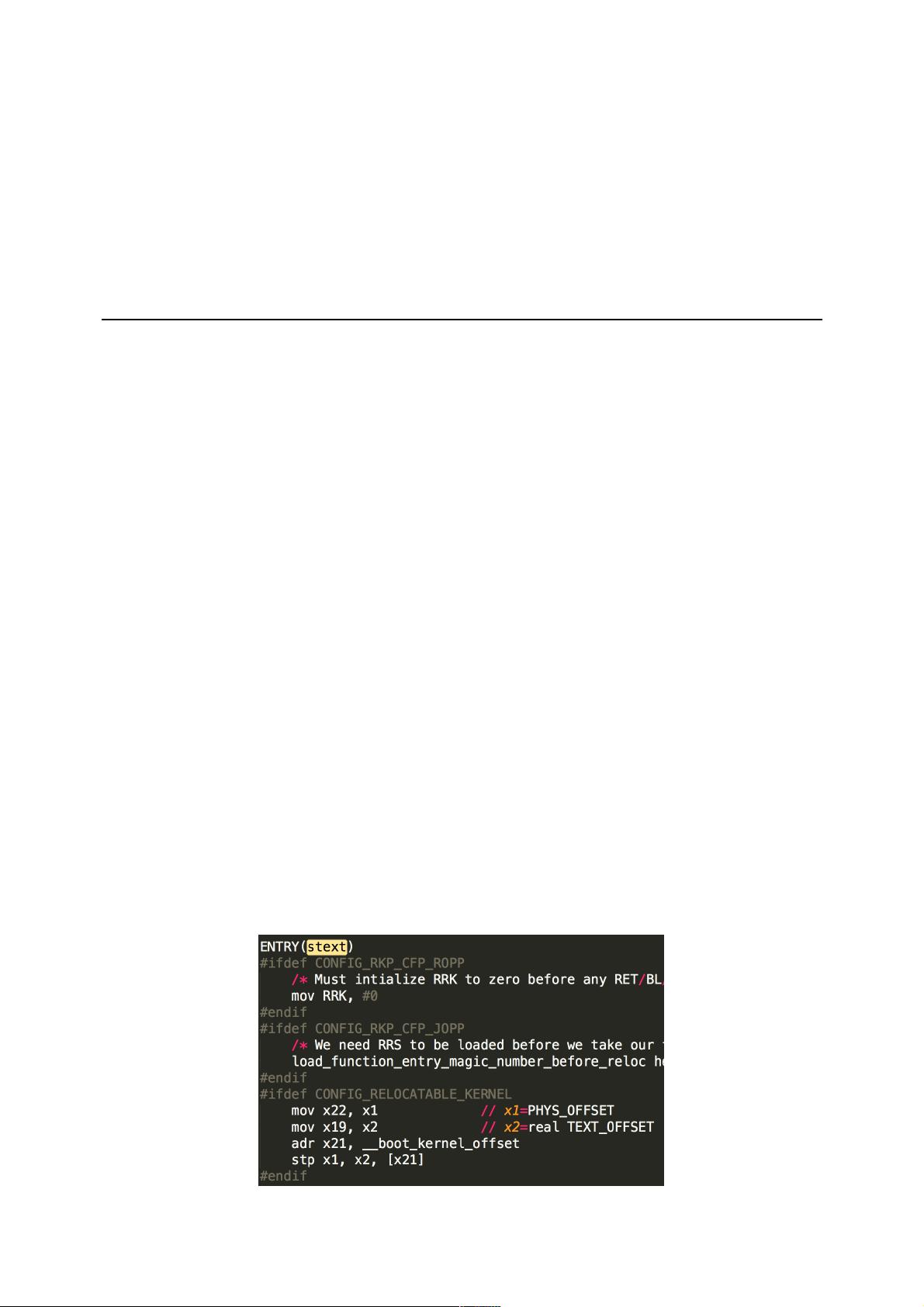

在这份标题为“击败 Samsung KNOX 并提权”的文档中,作者详细介绍了如何绕过三星公司为Android设备开发的安全平台KNOX,并通过利用零权限漏洞获得设备的根权限。文档涵盖了对KNOX 2.6版本安全特性的分析,并详细描述了该安全机制如何应对本地权限提升攻击,以及如何通过特定的技术手段绕过这些安全防护。 KNOX是三星公司推出的一套综合安全解决方案,旨在为Android设备提供更加严格的安全性,以保护数据和设备不受恶意攻击。在文档中,作者主要关注了以下几个方面: 1. KASLR(内核地址空间布局随机化)的绕过方法。KASLR是一种安全机制,能够随机化Linux内核的加载地址,从而增加攻击者猜测内核映射地址的难度。三星对KASLR进行了自己的实现,使用了不同的技术手段,包括内核物理地址和实际加载地址的传递,以及内核偏移量的计算。作者说明了如何通过分析这些机制来确定内核实际的加载地址。 2. 实时内核保护(RKP)。RKP通过在Linux内核和安全世界(可信区域或虚拟化环境)中实现来保护内核。安全世界的具体形式取决于设备型号,在文档中提及的S7设备中,安全世界是信任区域(TrustZone)。RKP用于实时监控和防御针对内核的攻击。 3. 内核代码保护、内核页和页表保护、内核数据保护以及内核对象保护。这些机制联合起来构成了KNOX的基础架构,用于保护Android内核不被未授权访问和篡改。 4. 资格认证和数据流完整性(DFI)。DFI机制用于确保在不安全的世界(Android操作系统)中数据的完整性,防止数据泄漏和未授权访问。 5. SELinux增强。SELinux是一个Linux内核安全模块,它提供了一个灵活而强大的访问控制系统,用于隔离进程。KNOX中对SELinux的增强包括移除策略重载能力和严格限制域的旁路技术。 文档还详细描述了作者发现的一个漏洞CVE-2016-6787,该漏洞影响了大量装有3.10和3.18版本Linux内核的Android设备。作者展示了如何利用这一漏洞来构建一个rooting exploit,但同时也指出,这个原始的漏洞利用技术并不适用于三星Galaxy S7 Edge设备。 在利用链中,作者利用了几个主要的漏洞和攻击手段: - KASLR绕过技术。 - DFI绕过技术。 - SELinux绕过技术。 - 获得root权限的技术。 文档的作者还特别强调了对于特定型号Galaxy S7 Edge设备(SM-G9350),基于骁龙的设备,香港版本的分析和攻击方法。 这份文档不仅是一份技术报告,也对Android安全领域,特别是针对三星设备的安全研究人员具有重要的参考价值。文档详细地描述了对KNOX安全特性的深入分析,以及如何通过利用一系列漏洞和技术手段来绕过这些安全保护措施,实现对三星设备的提权操作。这对于安全研究者来说,是一份非常宝贵的资料,可以用于对Android设备安全特性的进一步研究和探索。

剩余13页未读,继续阅读

- 粉丝: 1

- 资源: 15

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功