信息安全管理体系—— 规范与使用指南

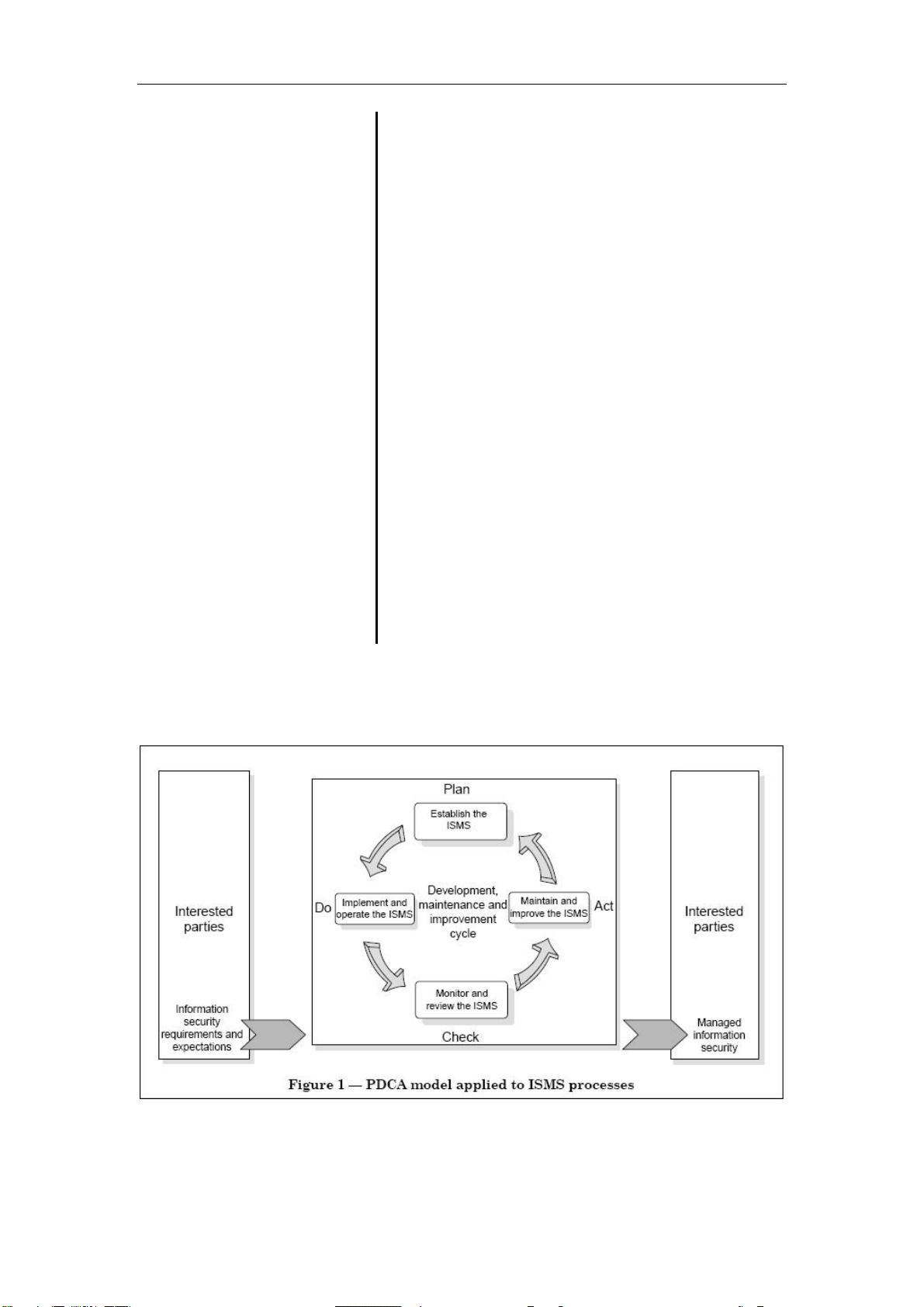

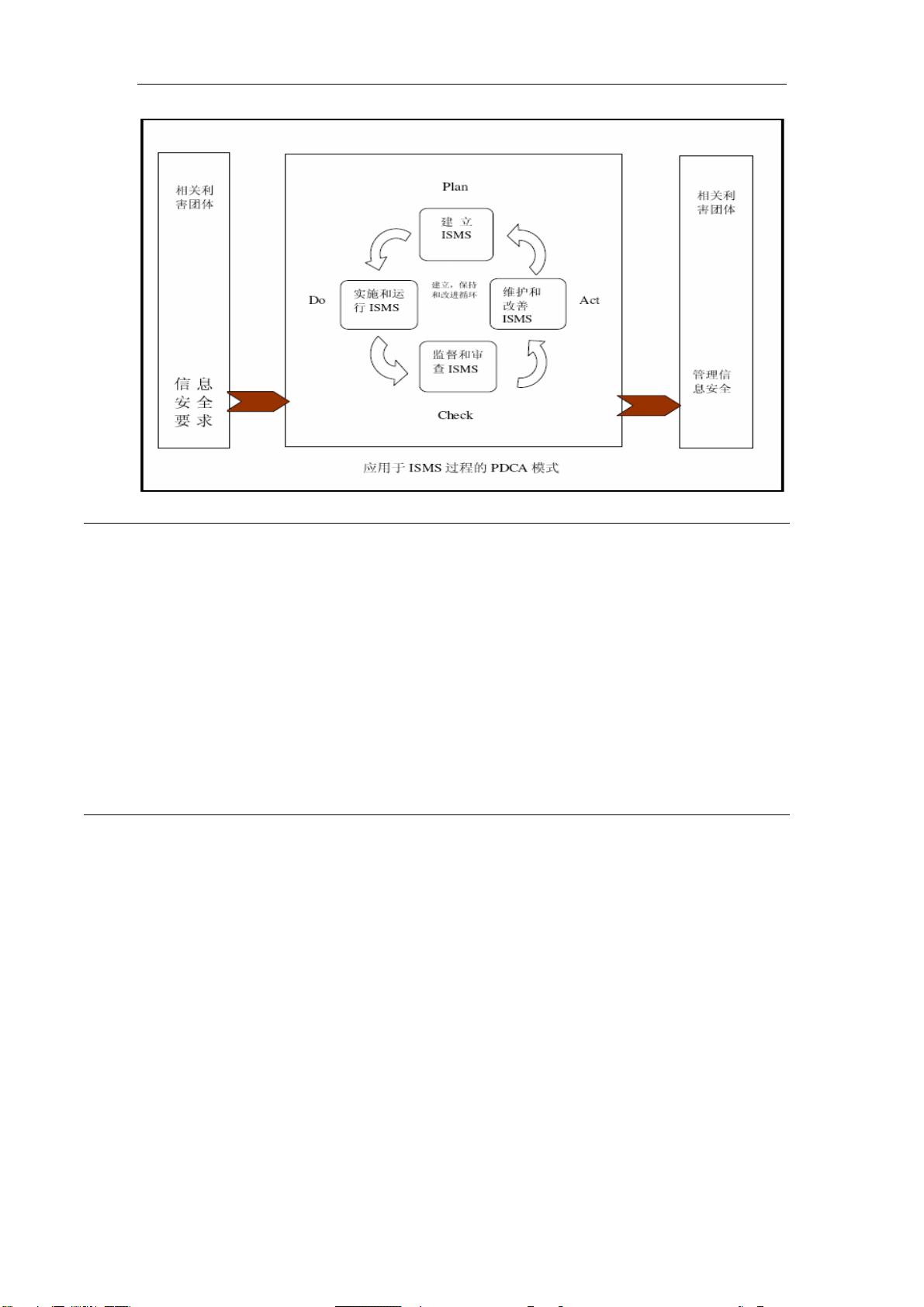

### 信息安全管理体系——规范与使用指南 #### 0.1 总则 ISO/IEC 27001:2005是一项国际标准,旨在提供一套建立、实施、运作、监控、评审、维护以及改进信息安全管理体系(ISMS)的模型。采用ISMS应当被视为组织的战略决策之一,它的设计与实施受到多种因素的影响,包括业务需求和目标、安全需求、所应用的过程以及组织的规模和结构。这些因素及其支撑系统可能会随着时间的变化而发生变化。 为了适应不同组织的需求,ISMS的实施可以按照组织的具体情况进行调整。例如,在简单的环境中可以采取较为简单的ISMS解决方案。 #### 0.2 过程方法 本标准鼓励组织采用过程的方法来建立、实施、运作、监控、评审、维护和改进ISMS的有效性。组织需要识别并管理许多活动以确保其有效运作。任何使用资源并通过管理使输入转化为输出的活动都可以视为一个过程。通常情况下,一个过程的输出直接成为了下一个过程的输入。 组织内部过程体系的应用,包括对这些过程的识别、相互作用及管理,可以称之为“过程的方法”。在ISO/IEC 27001:2005中,信息安全管理的过程方法强调了以下几个方面的重点: - **理解组织的信息安全需求**:这包括明确组织的信息安全策略和目标的需求。 - **管理信息安全风险**:在组织的整体业务风险框架下,通过实施和运作控制措施来管理组织的信息安全风险。 - **监控和评审ISMS**:定期监控和评审ISMS的执行情况和有效性。 - **持续改进**:基于客观测量的结果进行持续改进。 #### PDCA 模型 ISO/IEC 27001:2005采用了“计划-实施-检查-改进”(PDCA)模型来构建整个ISMS流程。该模型描述了ISMS如何接收相关方的信息安全需求和期望,并经过必要的处理后产生满足这些需求和期望的信息安全输出。PDCA模型的具体步骤如下: 1. **计划(Plan)**:确定组织的信息安全目标,并制定实现这些目标所需的过程和行动方案。 2. **实施(Do)**:实施计划中的过程和行动方案。 3. **检查(Check)**:根据方针、目标和过程绩效指标,对ISMS的结果进行监控和测量,并报告结果。 4. **改进(Act)**:采取措施持续改进ISMS的绩效。 #### 图1 - ISMS流程 图1展示了ISMS流程与标准条款4、5、6、7、8之间的关系,这些条款涵盖了组织的管理职责、资源管理、信息安全管理过程的实现以及性能测量和改进等方面的内容。通过这种方式,组织可以确保其ISMS能够有效地应对不断变化的信息安全挑战,并持续改进其信息安全管理体系。 #### 结论 ISO/IEC 27001:2005为组织提供了一个全面的信息安全管理框架,它不仅帮助组织建立起有效的ISMS,还提供了持续改进的机制。通过采用过程方法和PDCA模型,组织可以确保其信息安全措施与业务需求保持一致,并能够适应不断变化的风险环境。此外,这一标准还为内部和外部评估提供了依据,确保组织的信息安全管理符合国际公认的最佳实践。

剩余32页未读,继续阅读

- 粉丝: 0

- 资源: 1

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 基于小程序的外卖点餐的设计与实现源代码(java+小程序+mysql+LW).zip

- 基于小程序的公交信息在线查询系统源代码(java+小程序+mysql+LW).zip

- 机器学习基于LSTM的股票预测模型(pythorch版)

- 基于小程序的房屋租赁管理系统的设计与实现源代码(java+小程序+mysql+LW).zip

- 基于小程序的医院挂号系统设计与实现源代码(java+小程序+mysql+LW).zip

- 基于小程序的学生活动管理系统源代码(java+小程序+mysql+LW).zip

- 基于小程序的客家菜餐馆点菜系统源代码(java+小程序+mysql).zip

- 基于小程序的家庭事务管理微信小程序源代码(java+小程序+mysql+LW).zip

- PHP微信朋友圈广告植入源码 无限制多用户版

- 基于小程序的综合文化信息管理系统源代码(java+小程序+mysql+LW).zip

信息提交成功

信息提交成功