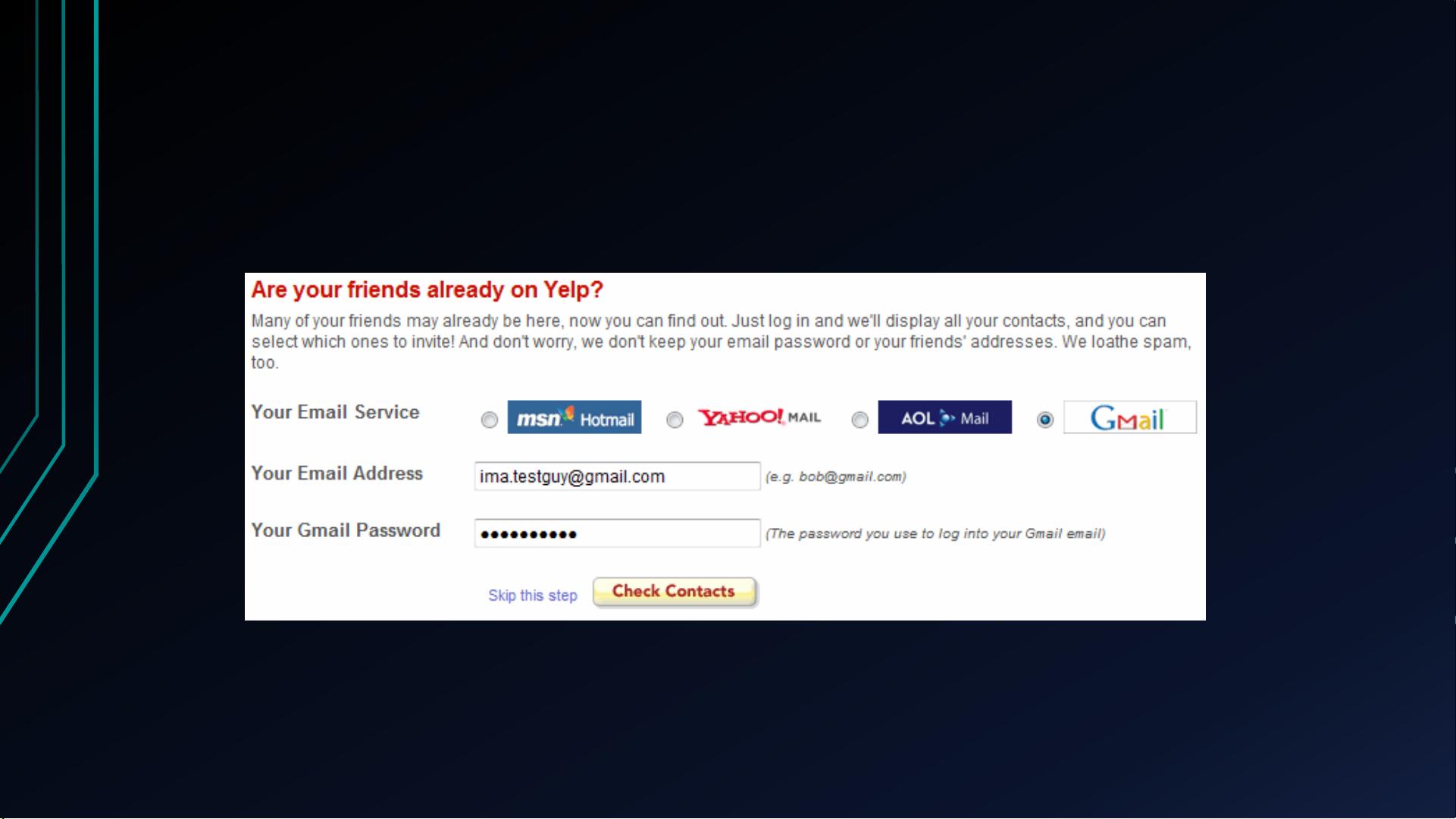

OAuth 2.0 和 OpenID Connect 是两个在互联网身份验证和授权领域至关重要的协议。OAuth 2.0 主要关注的是资源访问的权限委托,而 OpenID Connect 则是在 OAuth 2.0 的基础上增加了一个身份验证层,使得用户可以安全地登录服务提供商。 OAuth 2.0 的核心问题在于解决“如何让一个网站(客户端)在不获取用户密码的情况下访问我的数据?”这个问题。传统的解决方案如用户名和密码直接传递给第三方,或者使用单一登录(SAML)在不同网站间共享状态,但在移动应用和第三方服务集成的场景下显得力不从心。OAuth 2.0 提供了一种委托授权的机制,用户可以通过授权服务器来允许客户端(如 Yelp 应用)访问特定的资源,但无需直接分享其登录凭据。 OAuth 2.0 的主要角色包括: 1. 资源所有者(Resource Owner):即用户,拥有要授权访问的资源。 2. 客户端(Client):需要访问资源的第三方应用。 3. 授权服务器(Authorization Server):处理用户授权请求,发放访问令牌。 4. 资源服务器(Resource Server):存储并提供资源,接受并验证访问令牌。 OAuth 2.0 的授权流程通常涉及授权码流(Authorization Code Flow),步骤如下: 1. 用户在客户端(例如 Yelp)上点击“通过 Google 登录”。 2. 客户端将用户重定向到授权服务器(Google 帐户服务)。 3. 用户在授权服务器上输入用户名和密码,确认是否同意授权。 4. 如果用户同意,授权服务器会向客户端返回一个授权码。 5. 客户端使用这个授权码向授权服务器请求访问令牌。 6. 授权服务器验证后,向客户端发放访问令牌。 7. 客户端使用访问令牌向资源服务器请求资源。 在这个过程中,还有一些关键概念: - 授权范围(Scope):定义了客户端可以访问的资源范围,比如“profile”和“contacts”。 - 同意(Consent):用户对客户端访问资源的许可。 - 回调 URI(Redirect URI):客户端注册的地址,用于接收授权码或访问令牌。 - 响应类型(Response Type):如“code”,表示请求授权码。 OpenID Connect 在 OAuth 2.0 的基础上添加了一个身份验证层,通过 ID 令牌(ID Token)来实现用户的身份验证。ID 令牌是一个 JSON Web Token(JWT),包含用户的认证信息,确保客户端能够确认用户的身份。 在实际应用中,OAuth 2.0 和 OpenID Connect 还涉及到安全性措施,如后台通道(Back Channel)和前台通道(Front Channel)通信,以及令牌的生命周期管理、刷新令牌(Refresh Token)等。这些协议为现代互联网应用提供了强大的身份验证和授权能力,确保了用户数据的安全和隐私。

剩余42页未读,继续阅读

- 粉丝: 2305

- 资源: 3

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 共创在线考试系统(JSP+SERVLET)130223.rar

- 俄罗斯方块(java+applet)130228.rar

- 会员管理系统(struts+hibernate+spring)130226.rar

- 会员管理系统(struts+hibernate+spring).rar

- 基于J2EE在分布式环境下的底层结构(外文翻译+文献综述).rar

- 基于JSP的畅想空间电子商务系统.rar

- 基于JSP的网上购物系统的设计与实现(源代码+论文).rar

- 基于JSP的房产中介系统的设计与实现(源代码+论文).rar

- 基于JSP电子商务系统?(论文).rar

- 基于jsp的新闻发布系统(论文).rar

- 基于matlab的数字图像分割技术研究及实现(论文).rar

- 基于jsp网上书店(源代码+论文).rar

- 计算器(java+applet)130228.rar

- 家庭理财系统(java+applet)130227.rar

- 教材订购系统(jsp+servlet+mysql).rar

- 教材订购系统(jsp+servlet+mysql)130226.rar

信息提交成功

信息提交成功