CobaltStrike手册

需积分: 0 25 浏览量

更新于2024-06-21

1

收藏 3.87MB PDF 举报

### CobaltStrike手册知识点概述

#### 一、Cobalt Strike的特点及应用

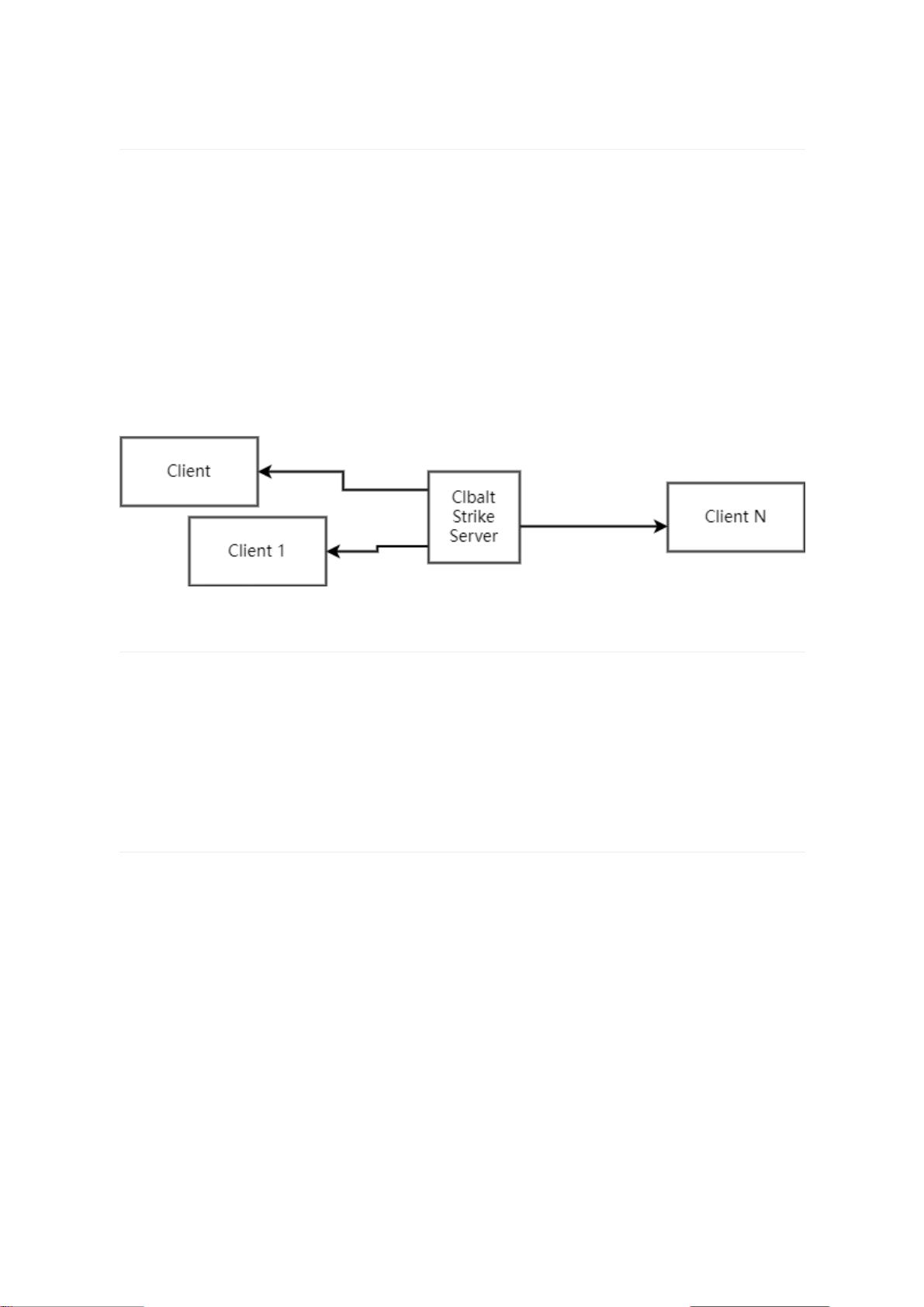

- **团队协作功能**:Cobalt Strike(简称CS)主要用于团队作战使用,由一个服务端和多个客户端组成,使得多个攻击者可以在同一个团队服务器上共享目标资源和信息。

- **Payload生成模块**:CS支持多种Payload生成,包括但不限于EXE、DLL、VBS、图片马、BAD、VBA宏以及Shellcode等。这些Payload可以根据不同场景的需求进行定制。

- **自动化攻击能力**:CS支持自动化钓鱼攻击,能够自动生成挂马链接,提高攻击效率。

- **后渗透模块**:提供了丰富的后渗透工具,如浏览器代理模块、端口转发、扫描、提权、SOCKS代理、令牌窃取等,帮助安全人员在获得初始访问权限后进一步深入探索目标网络。

#### 二、Cobalt Strike的安装与环境配置

- **Kali Linux下的安装**:

- **准备环境**:支持CS 4.4(需JDK 11)、CS 4.1(需JDK 8)。Kali Linux内置JDK,无需额外安装。

- **安装步骤**:使用`sudo apt-get update`更新APT,然后通过`sudo apt-get install openjdk-11-jdk`安装OpenJDK 11,并设置其为默认Java程序。

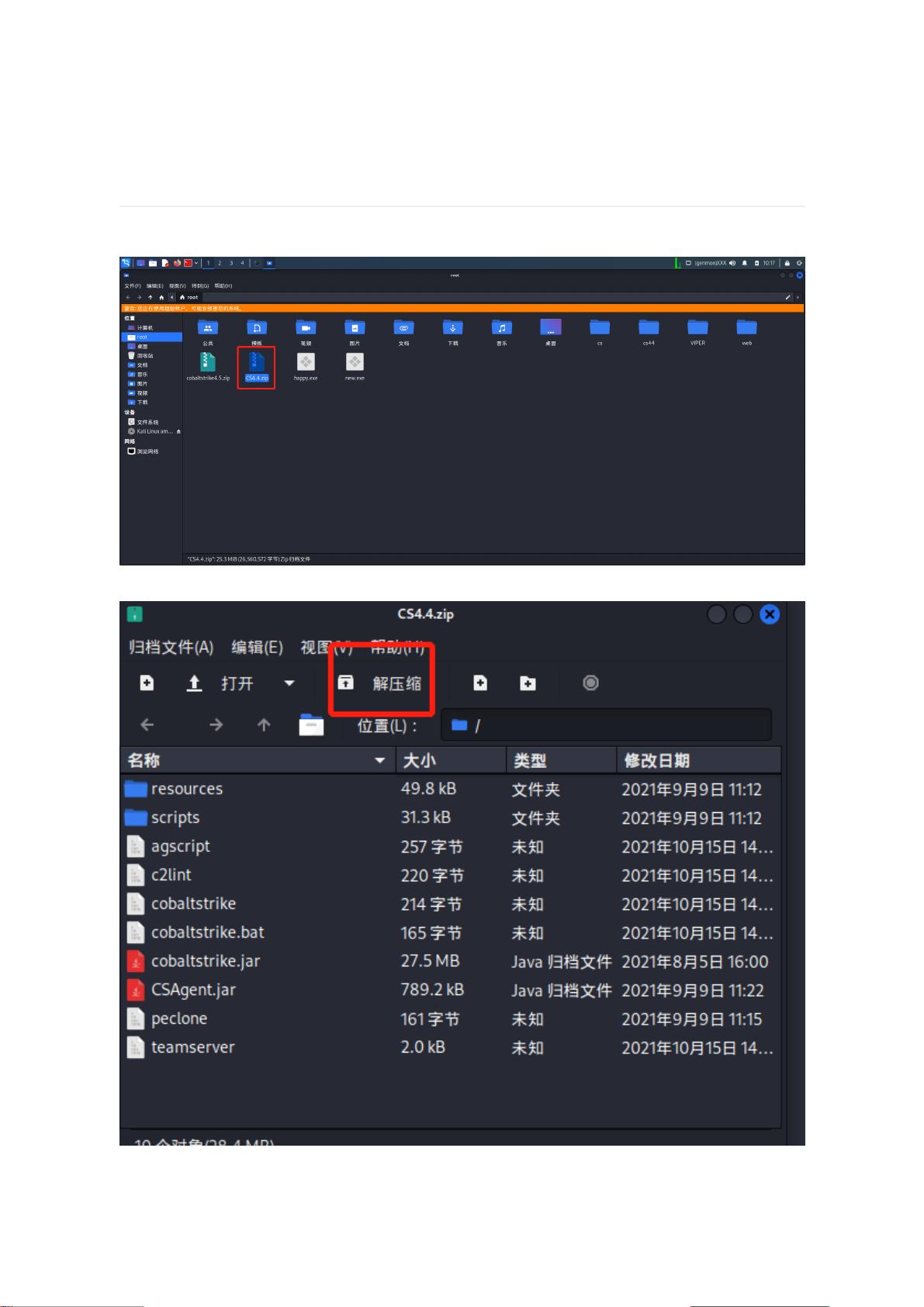

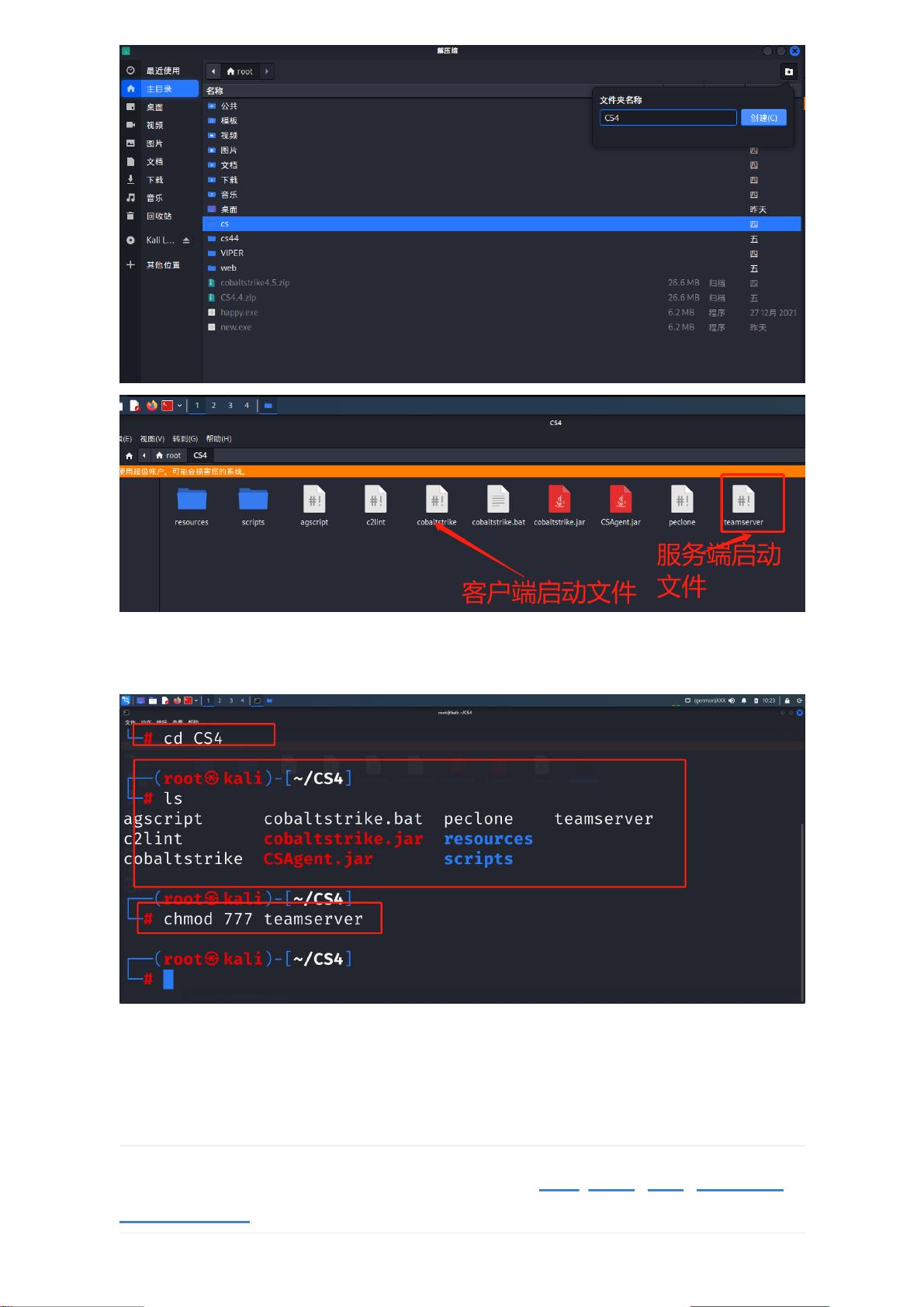

- **安装Cobalt Strike**:解压安装包,创建存储目录,为服务的启动文件赋予777权限,通过终端命令`chmod 777 teamserver`完成配置。

- **Windows下的安装**:

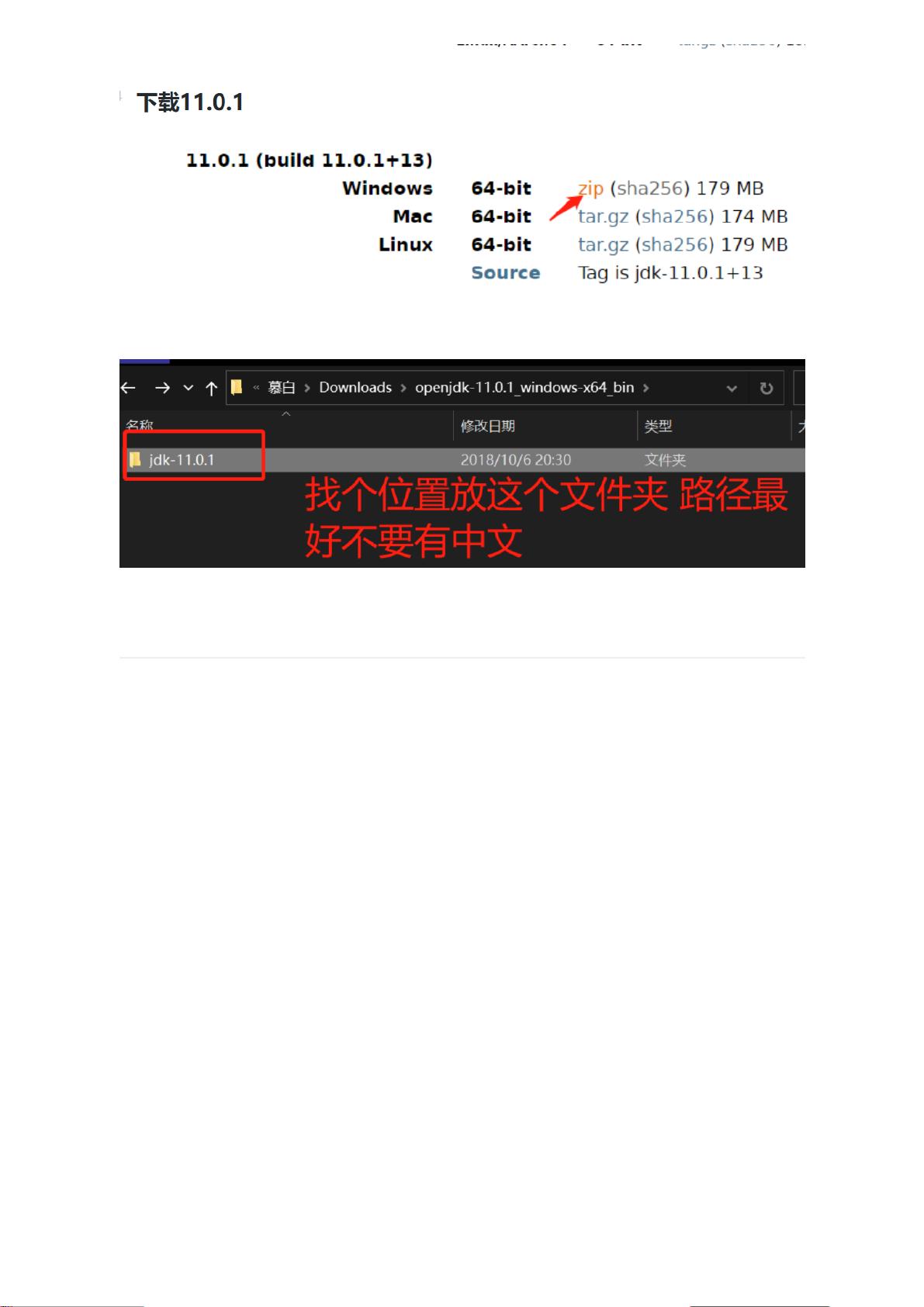

- **下载并安装OpenJDK**:从官方源下载Windows x64 OpenJDK,并放置于无中文路径的目录中(如E盘根目录)。

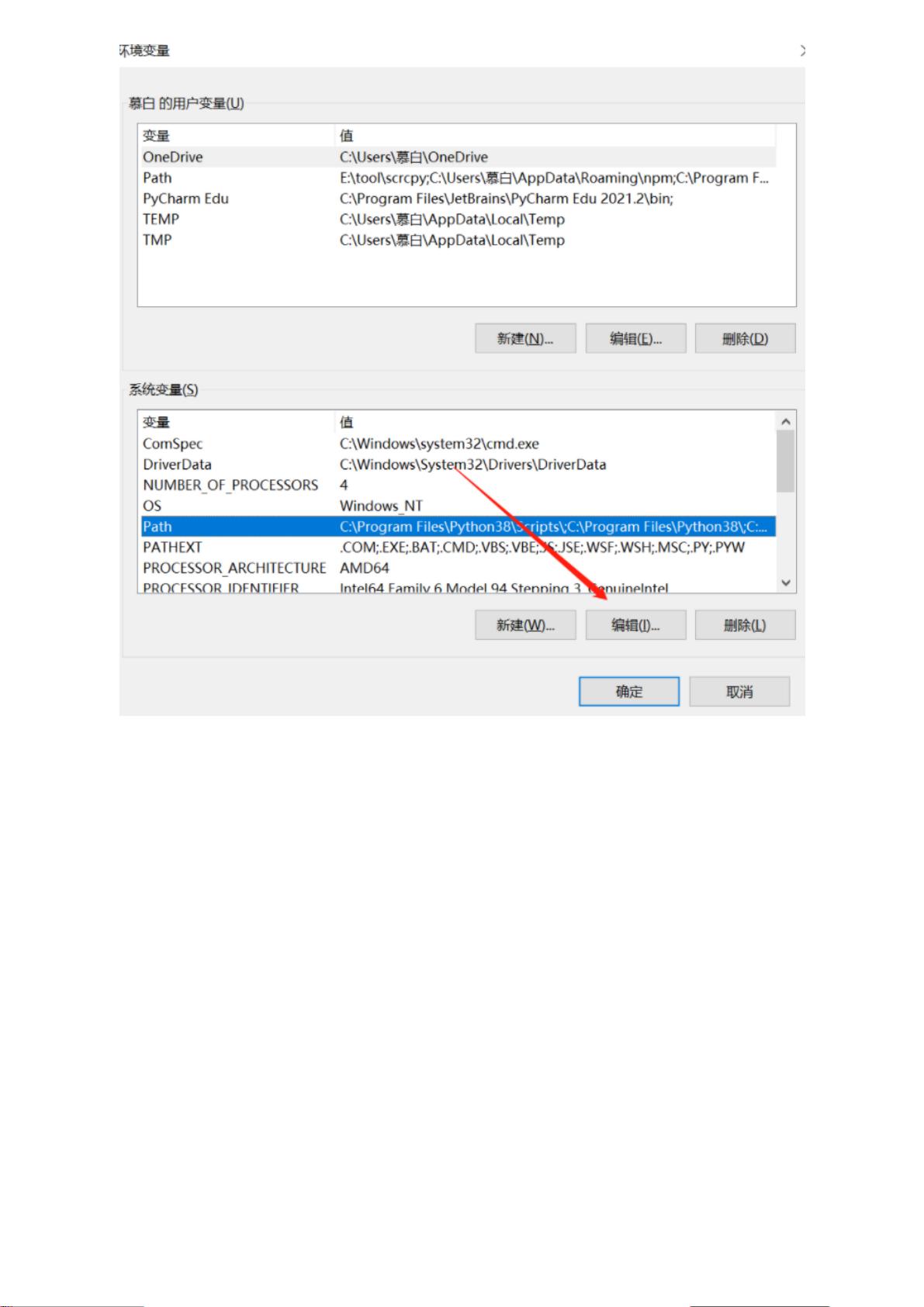

- **配置环境变量**:确保环境变量正确配置,可通过CMD窗口中的`java -version`命令验证安装是否成功。

#### 三、启动与连接团队服务器

- **启动团队服务器**:在Kali或Windows系统中,使用终端命令`./teamserver IP地址 端口号`启动团队服务器。

- **客户端连接**:

- **Linux客户端**:首次使用可能需要赋予客户端文件777权限,通过`chmod 777 cobaltstrike`命令实现。随后输入IP地址、端口号、用户名及密码完成连接。

- **Windows客户端**:建议在虚拟机中执行,避免安全风险。使用管理员权限执行`cobaltstrike.bat`或通过CMD命令行启动。

#### 四、Cobalt Strike的功能介绍

- **图标栏功能**:

- **添加/删除服务器**:支持添加新服务器或删除现有服务器。

- **新建监听器**:创建监听器以便接收Payload返回的数据。

- **图形/列表会话切换**:可在图形视图和列表视图之间切换展示会话信息。

- **文件管理**:支持下载文件、查看键盘记录、屏幕截图等功能。

- **Payload生成**:生成各种类型的Payload,如Windows可执行木马、Java签名Applet、Office宏、PowerShell后门等。

- **Web托管与管理**:用于托管恶意文件或管理web站点。

#### 五、创建监听器

- **Beacon监听器**:Cobalt Strike内置的监听器,用于接收并处理Payload返回的Shell。

- **Foreign监听器**:允许与其他工具(如Metasploit)的Shell进行交互,扩展了Cobalt Strike的功能。

- **External C2**:提供了一个框架来扩展C2通信渠道,除了默认的HTTP、HTTPS、DNS和SMB TCP之外,还可以自定义其他通信方式。

Cobalt Strike是一款功能强大的渗透测试工具,不仅支持多种Payload生成、自动化攻击能力,还具备丰富的后渗透功能,是进行红队操作和安全评估的重要工具之一。

Ming__Yang

- 粉丝: 135

- 资源: 1

最新资源

- Keil C51 插件 检测所有if语句

- 各种排序算法java实现的源代码.zip

- 金山PDF教育版编辑器

- 基于springboot+element的校园服务平台源代码项目包含全套技术资料.zip

- 自动化应用驱动的容器弹性管理平台解决方案

- 各种排序算法 Python 实现的源代码

- BlurAdmin 是一款使用 AngularJs + Bootstrap实现的单页管理端模版,视觉冲击极强的管理后台,各种动画效果

- 基于JSP+Servlet的网上书店系统源代码项目包含全套技术资料.zip

- GGJGJGJGGDGGDGG

- 基于SpringBoot的毕业设计选题系统源代码项目包含全套技术资料.zip