### pc样本学习笔记之“白加黑”恶意程序分析

#### 概述

本文档将对一种名为“白加黑”的恶意程序进行深入的技术分析。该恶意程序通过伪装成正常软件来规避检测,并在用户不知情的情况下执行恶意行为。本文档主要基于一份名为《pc样本学习笔记之“白加黑”恶意程序分析》的学习笔记,从中提取关键信息并进行扩展解释。

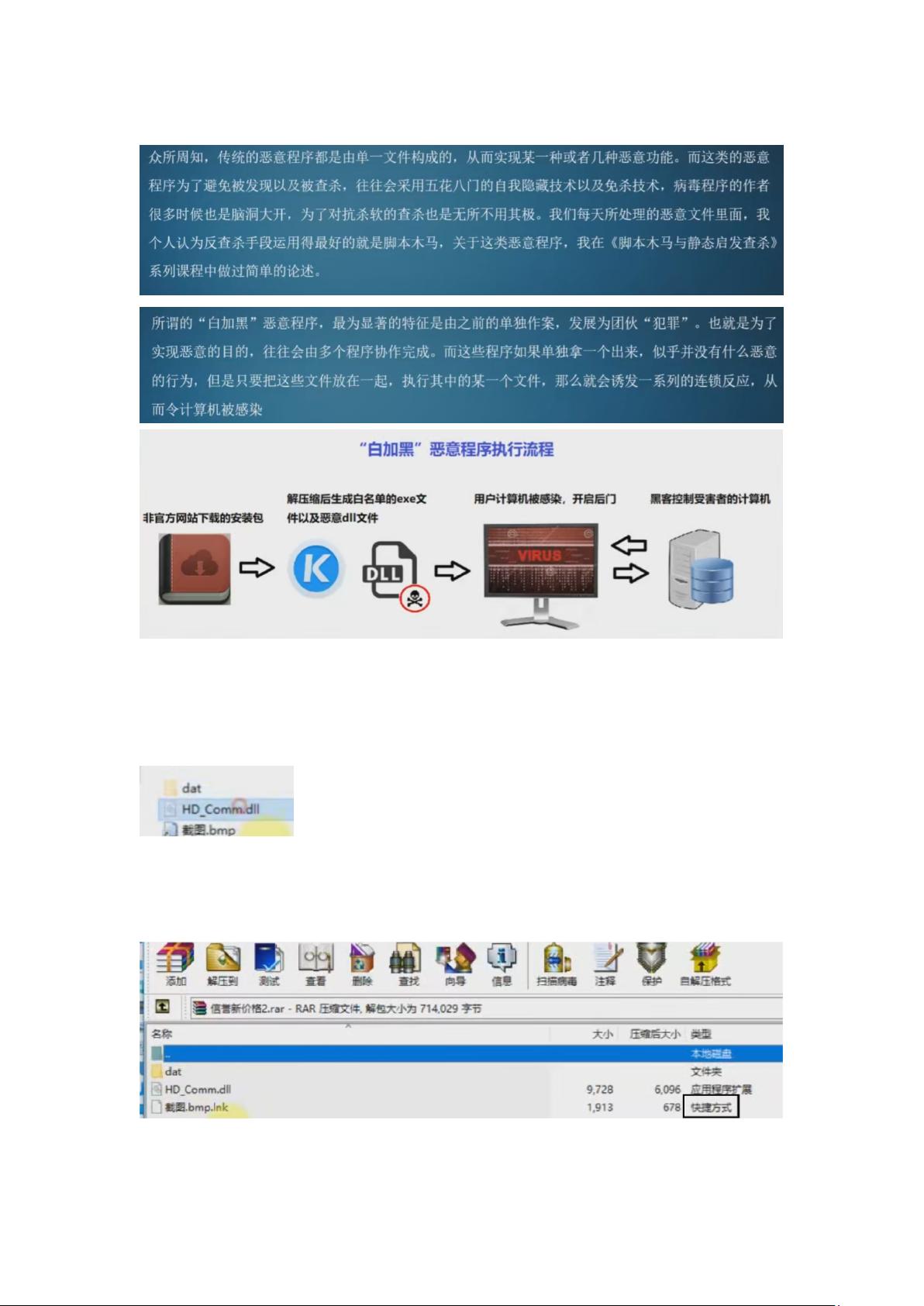

#### “白加黑”恶意程序简介

“白加黑”恶意程序是一种典型的混淆技术应用案例。它首先利用看似无害的程序(即“白”部分)来诱导用户下载安装,随后在后台悄悄地加载并运行真正的恶意组件(即“黑”部分)。这种手法不仅能够逃避大多数传统安全软件的检测,还能让恶意程序在用户系统中长期潜伏而不被发现。

#### 技术细节分析

1. **文件虚化与隐藏**:

- “白加黑”恶意程序会将前两个文件进行虚化处理,使得这些文件看起来像是正常的应用程序或者系统文件。

- 这些经过虚化的文件会被隐藏起来,以减少被用户或安全软件发现的可能性。

- 当用户尝试打开这些文件时,实际上是在启动病毒本体,而非真正想要运行的应用程序。

2. **伪装成微软文件**:

- 为了进一步迷惑用户,“白加黑”恶意程序可能会将自身伪装成微软官方发布的文件。

- 当用户试图打开这些文件时,系统会提示这是一个来自微软的合法文件,从而降低用户的警惕性。

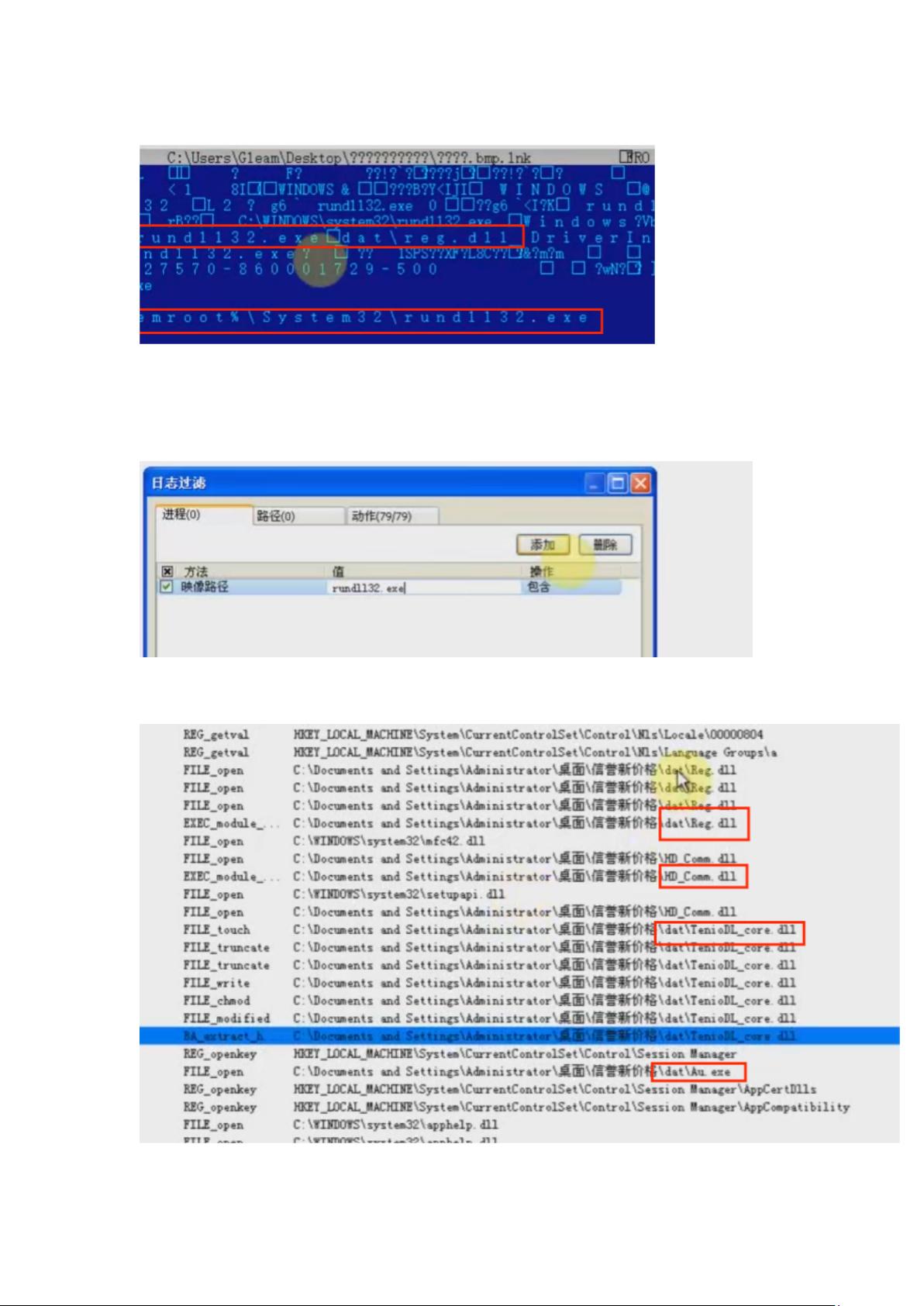

3. **文件操作与指令分发**:

- 在执行过程中,“白加黑”恶意程序会打开特定的目录,并将自身的某些组件拖入其中。

- 这种操作可能会触发一系列预设的恶意行为,如修改系统设置、下载其他恶意组件等。

- 通过这种方式,“白加黑”恶意程序能够根据不同的环境和需求分发不同的指令。

4. **加壳与函数解密**:

- 为了保护其核心代码不被轻易分析,“白加黑”恶意程序采用了加壳技术。

- 在运行时,程序会动态解密关键函数,这使得静态分析变得非常困难。

- 通过对解密后的代码进行分析,可以识别出一些可疑的行为模式,比如特殊资源的调用等。

5. **可疑函数与恶意行为**:

- 分析表明,“白加黑”恶意程序中存在一些可疑的函数,这些函数可能会执行恶意行为。

- 例如,有些函数可能用于分发指令,控制恶意程序的后续行为;另一些则可能直接执行恶意操作。

- 此外,还有一些函数专门用于键盘操作监控,可能用于窃取用户的输入数据。

6. **PE文件与二进制操作**:

- 在分析过程中,研究人员可能会将PE文件(可移植执行文件格式)转换为二进制文件,以便于更深入地了解其内部结构。

- 通过对二进制文件的操作,可以识别出恶意程序的具体行为,包括但不限于解密过程、资源访问等。

#### 结论

通过对“白加黑”恶意程序的深入分析,我们可以看到这种类型的恶意软件在技术层面具有相当高的复杂性和隐蔽性。为了有效防御这类攻击,除了提升个人网络安全意识之外,还需要不断更新和改进现有的安全防护技术。同时,对于安全研究人员而言,持续跟踪最新的恶意软件技术和发展趋势也是至关重要的。