以太网安全技术交流.pptx

2.虚拟产品一经售出概不退款(资源遇到问题,请及时私信上传者)

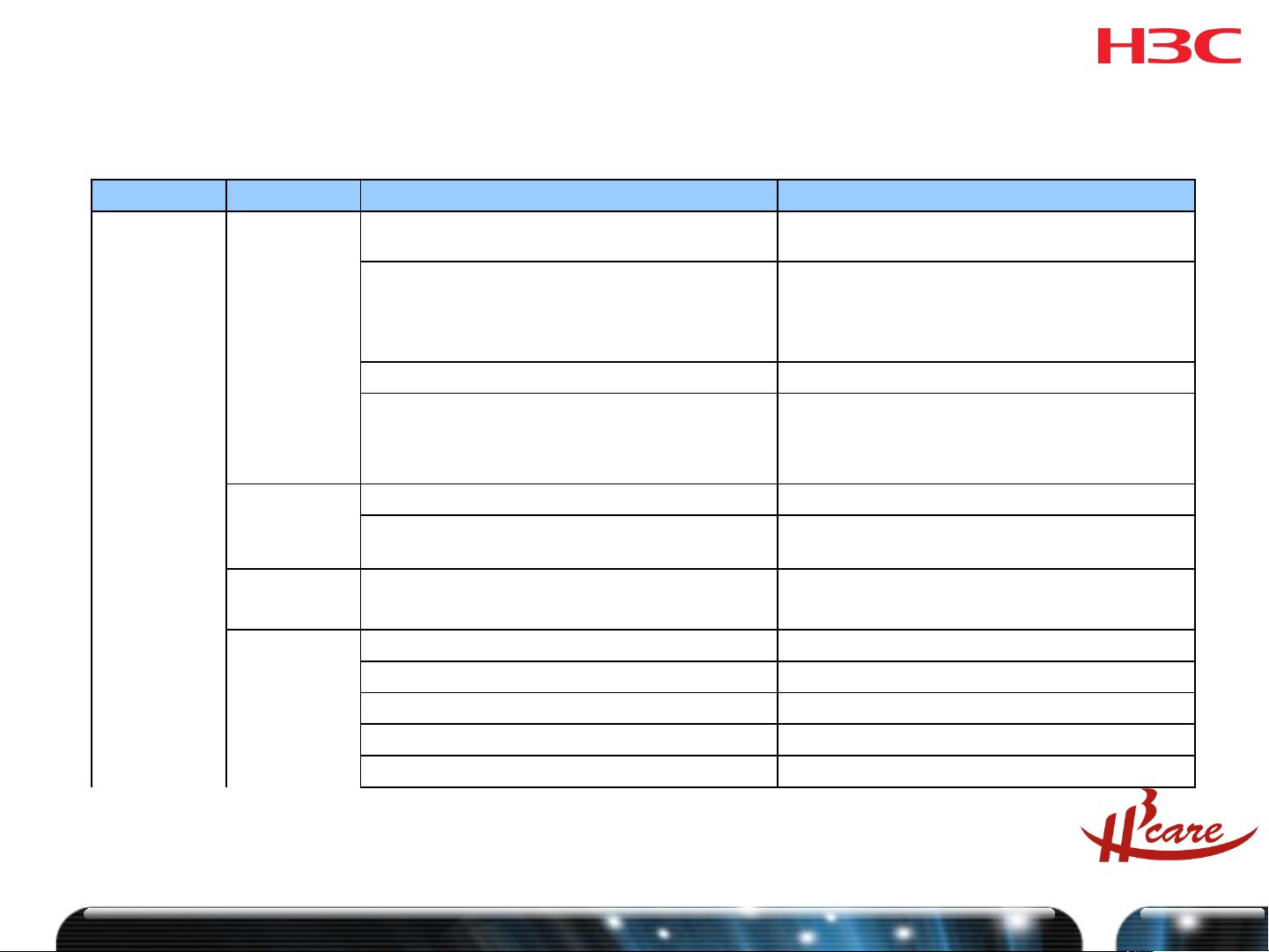

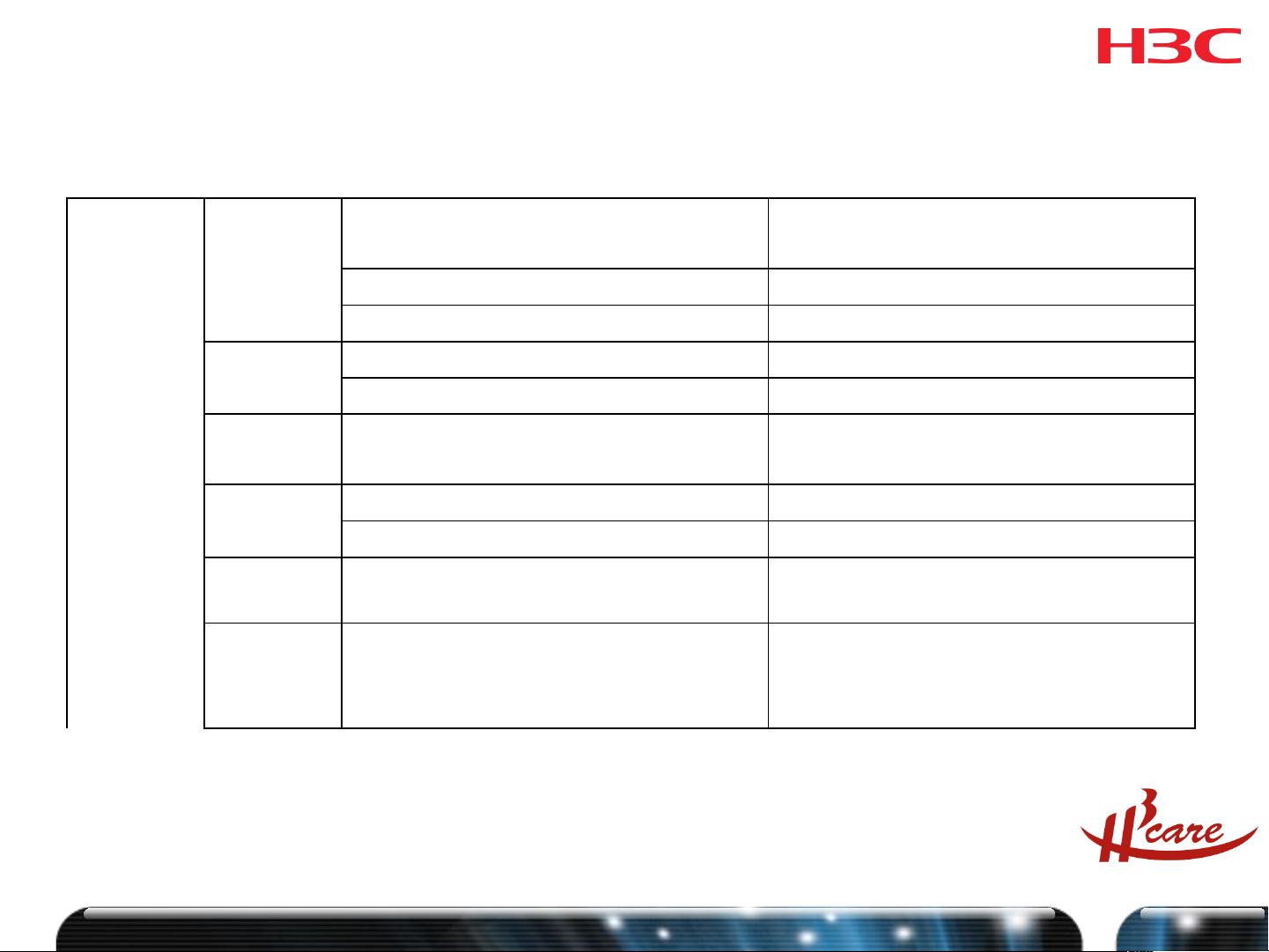

以太网安全技术是保障企业网络稳定运行的关键措施,面对不断演变的业务需求、网络应用以及安全威胁,企业网络必须持续调整和完善其安全策略。本文将深入探讨以太网常见的安全问题及其相应的解决技术。 以太网安全问题主要包括资源耗尽型攻击,如MAC表攻击和端口MAC数限制的突破。攻击者通过发送大量伪造的MAC地址请求,可能导致交换机MAC表满载,从而影响正常流量转发。对此,可以通过设置`mac-address max-mac-count count-value`来限制每个接口允许学习的MAC地址数量,并启用`mac-address learning disable`防止特定VLAN的MAC地址学习。 此外,端口安全特性是防止非法接入的重要手段,如`port-security enable`可开启端口安全功能。其中,MAC+IP+端口绑定是确保只有授权设备才能连接到特定端口的一种方法,通过配置`mac-user-bind mac-addr mac-address ip-addr ip-address interface interface-type interface-number`实现。 针对DHCP攻击,如DHCP DOS和DHCP服务器欺骗,可以启用DHCP Relay Option 82(`dhcp server relay information enable`)和DHCP Snooping Option 82(`dhcp-snooping information enable`)来验证DHCP响应的来源。同时,通过`arp source-suppression limit`限制ARP包速率,以防止ARP欺骗攻击。对于CPU恶意冲击,可以使用ARP限速来缓解。 其他防御策略包括广播风暴抑制(`broadcast-suppression ratio`)、环路检测(`loopback detection enable`)、EAD特性(配置`security-policy-server ip-address`)、802.1x认证(`dot1x enable`)以及端口安全(`port-security enable`)等。 针对假冒伪装型攻击,如ARP欺骗,启用`arp source-suppression limit`限制可以减少影响。端口隔离(`port isolate`)和Isolate-User-VLAN(`isolate-user-vlan enable`)用于在相同VLAN内创建安全隔离区域。MAC/IP欺骗攻击可以通过IP源地址保护(`ip-protect enable`)和DHCP Snooping Trust(`dhcp-snooping trust`)进行防范。对于STP攻击,如根桥伪装和BPDU保护,可启用`stp root-protection`和`stp bpdu-protection`。对TCN攻击,使用`stp tc-protection enable`避免TC-BPDU报文的即时处理。 对于路由源的伪装攻击,OSPF和RIP的MD5验证(如`ospf authentication-mode md5 key-id key`和`rip authentication-mode md5 rfc2082 key key-id`)可以确保路由数据的完整性。 设备控制权攻击通常涉及用户信息嗅探和暴力尝试。SSH2.0(`protol inbound ssh`)、SNMPv3(`snmp-agent sys-info version v3`)以及SFTP(`sftp server enable`)提供安全的远程管理通道。限制远程管理终端(如通过Telnet VTY配置ACL:`acl acl-number inbound`)并设定用户分级(`level level-value`)也是防止管理人员泄密的有效手段。 以太网安全技术涵盖了多种防御策略,包括资源管理、端口安全、协议安全、设备访问控制等多个方面,以确保网络的稳定和数据的安全。企业应根据自身需求,结合这些技术来构建全面的网络安全防护体系。

剩余43页未读,继续阅读

Laputa6182022-10-15非常有用的资源,可以直接使用,对我很有用,果断支持!

Laputa6182022-10-15非常有用的资源,可以直接使用,对我很有用,果断支持!

- 粉丝: 8

- 资源: 29万+

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功