域渗透中的DPAPI和Kerberos协议.pdf

2.虚拟产品一经售出概不退款(资源遇到问题,请及时私信上传者)

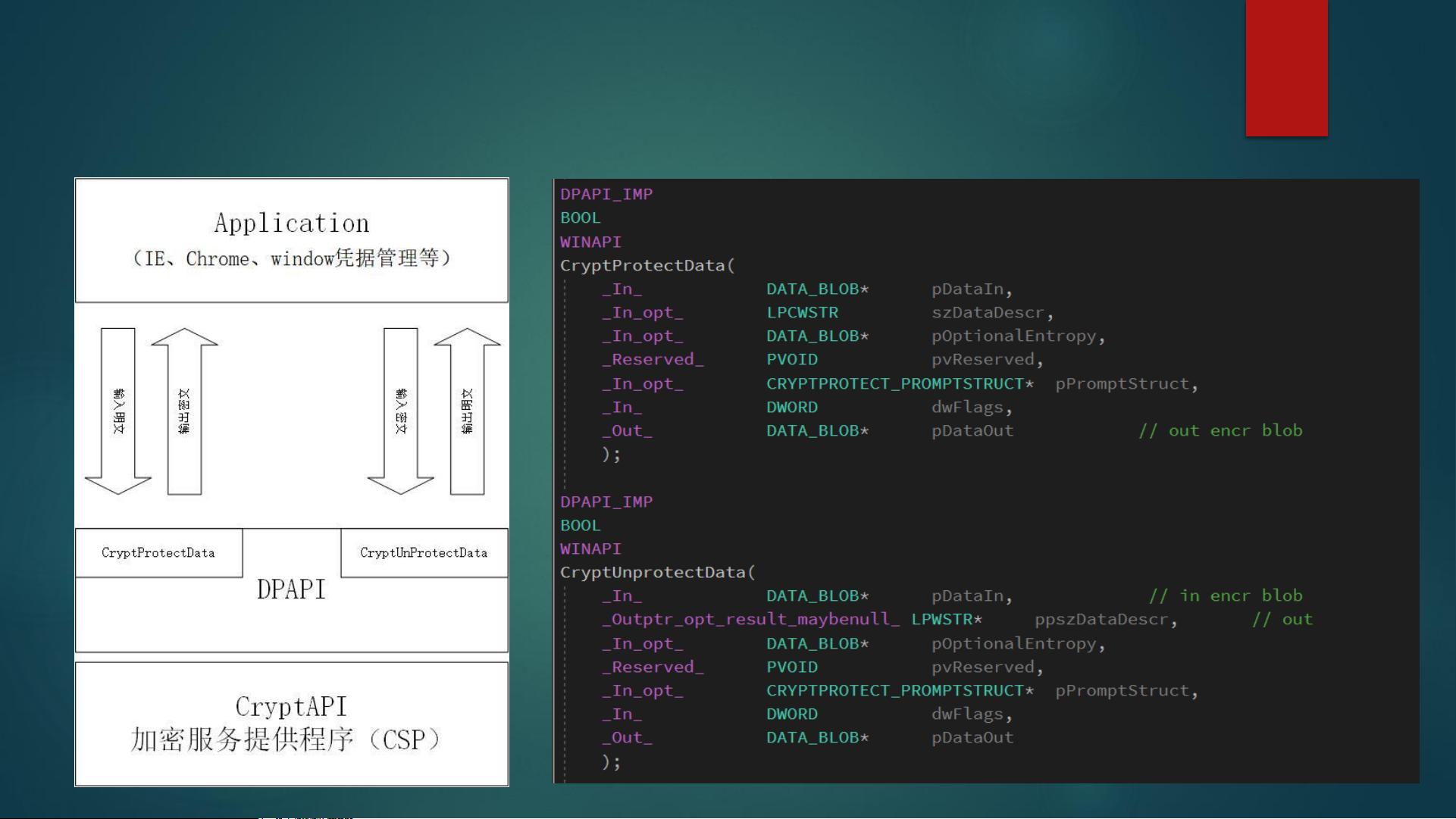

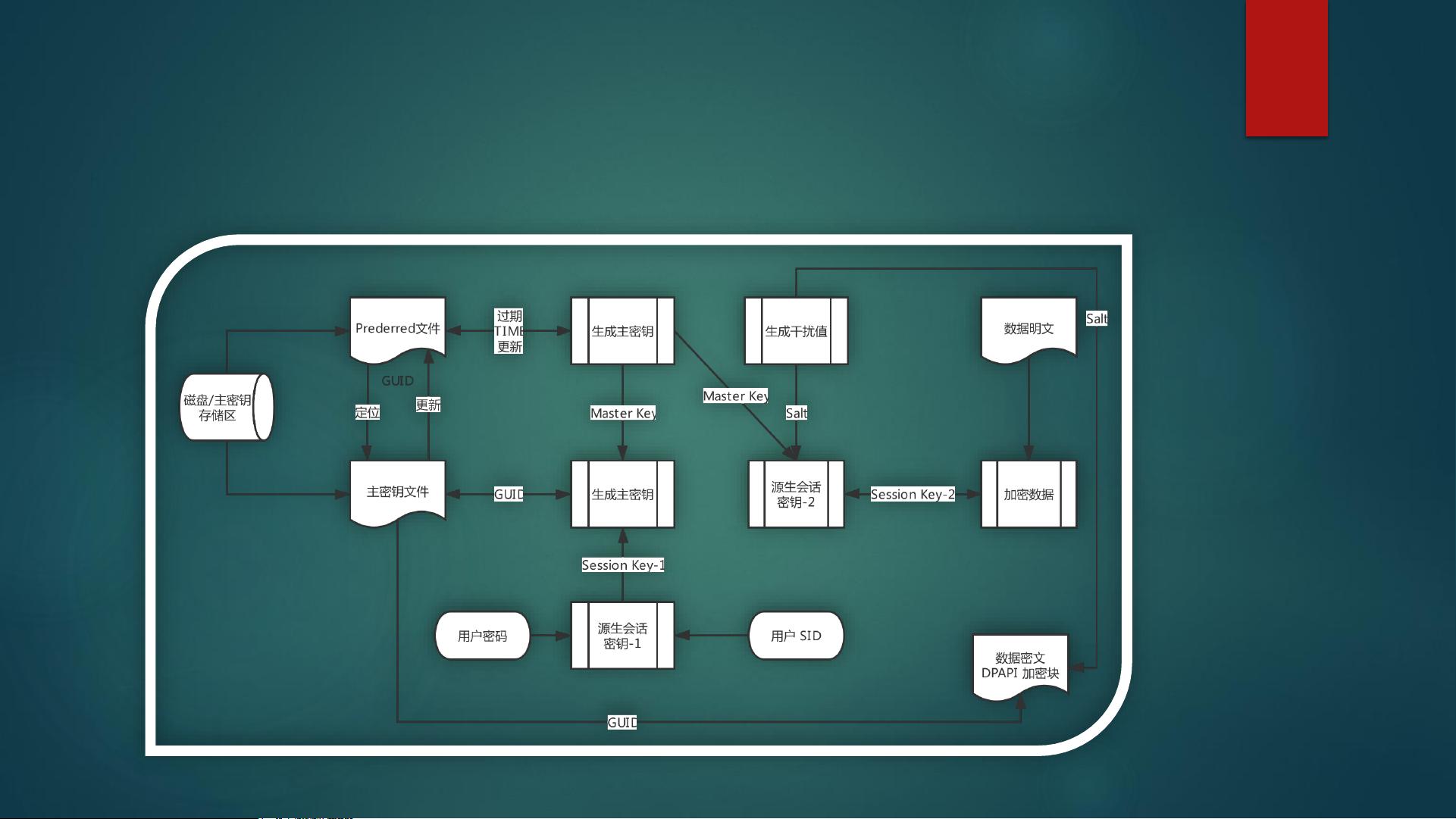

《域渗透中的DPAPI和Kerberos协议》 在网络安全领域,尤其是在企业内网环境中,域渗透是一项关键的技术挑战。本文将深入探讨两种关键的Windows安全机制——DPAPI(Data Protection API)和Kerberos协议,以及它们在域渗透中的应用。 DPAPI(Data Protection API)是Windows操作系统提供的一种本地数据加密服务,主要用于保护用户的敏感信息,如密码、浏览器保存的密码和cookies等。DPAPI的架构分为两部分:用户模式DPAPI和系统模式DPAPI。其中,用户模式DPAPI用于保护用户级别的数据,而系统模式DPAPI则用于系统级别的数据保护。加密机制的核心在于MasterKey,它存储在MasterKeyFile中,并受到用户或系统的密钥保护。攻击者可以通过多种方式获取MasterKey,包括注入lsass进程、读取注册表或者dump lsass进程。一旦获取MasterKey,就可以解密DPAPI保护的数据,例如Chrome的LoginData文件,从而获取用户的网络登录信息。 Kerberos协议则是用于计算机网络身份验证的重要协议,尤其在Active Directory域服务中广泛应用。其核心特点是单点登录(Single Sign-On,SSO),用户只需一次认证即可访问多个服务。Kerberos通信流程包括四个主要步骤:AS-REQ(向KDC请求身份验证票据)、AS-REP(KDC返回TGT)、TGS-REQ(用户请求服务授权票据)和TGS-REP(KDC返回服务授权票据)。在这个过程中,KDC(Key Distribution Center)验证用户身份并发放TGT(Ticket-Granting Ticket),服务端则通过验证TGS来确认用户身份。然而,Kerberos也存在安全漏洞,如Kerberoast爆破和Pass the Ticket攻击。 Kerberoast攻击是针对服务账户的弱密码策略,攻击者通过获取服务的SPN(Service Principal Name)并请求加密类型为RC4_HMAC_MD5的TGS,即使用户没有访问权限,只要TGT正确,KDC也会返回TGS。攻击者随后可以离线破解这些TGS,因为许多服务账户的密码强度与域密码最小长度相同。SPN是服务实例的唯一标识,通常包括服务类、主机名和端口信息。攻击者可以通过扫描SPN来定位潜在的目标,然后导出可破解的TGS进行离线破解。 Pass the Ticket攻击则更为直接,攻击者伪造TGT(Golden Ticket)或TGS(Silver Ticket)来冒充合法用户。Golden Ticket是伪造的TGT,允许攻击者在无需实际认证的情况下访问任何资源;而Silver Ticket是伪造的服务授权票证,针对特定服务进行攻击。 总结来说,DPAPI和Kerberos在域渗透中扮演着至关重要的角色,它们既是保护用户和系统安全的屏障,也是攻击者寻求突破的关键点。了解并掌握这两者的原理和攻击手段,对于防御者来说意味着能够更好地保护网络资源,而对于渗透测试人员而言,则是提升渗透能力的关键。

剩余21页未读,继续阅读

- 粉丝: 2233

- 资源: 19万+

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜

信息提交成功

信息提交成功