Ralink WPA-PSK认证流程分析

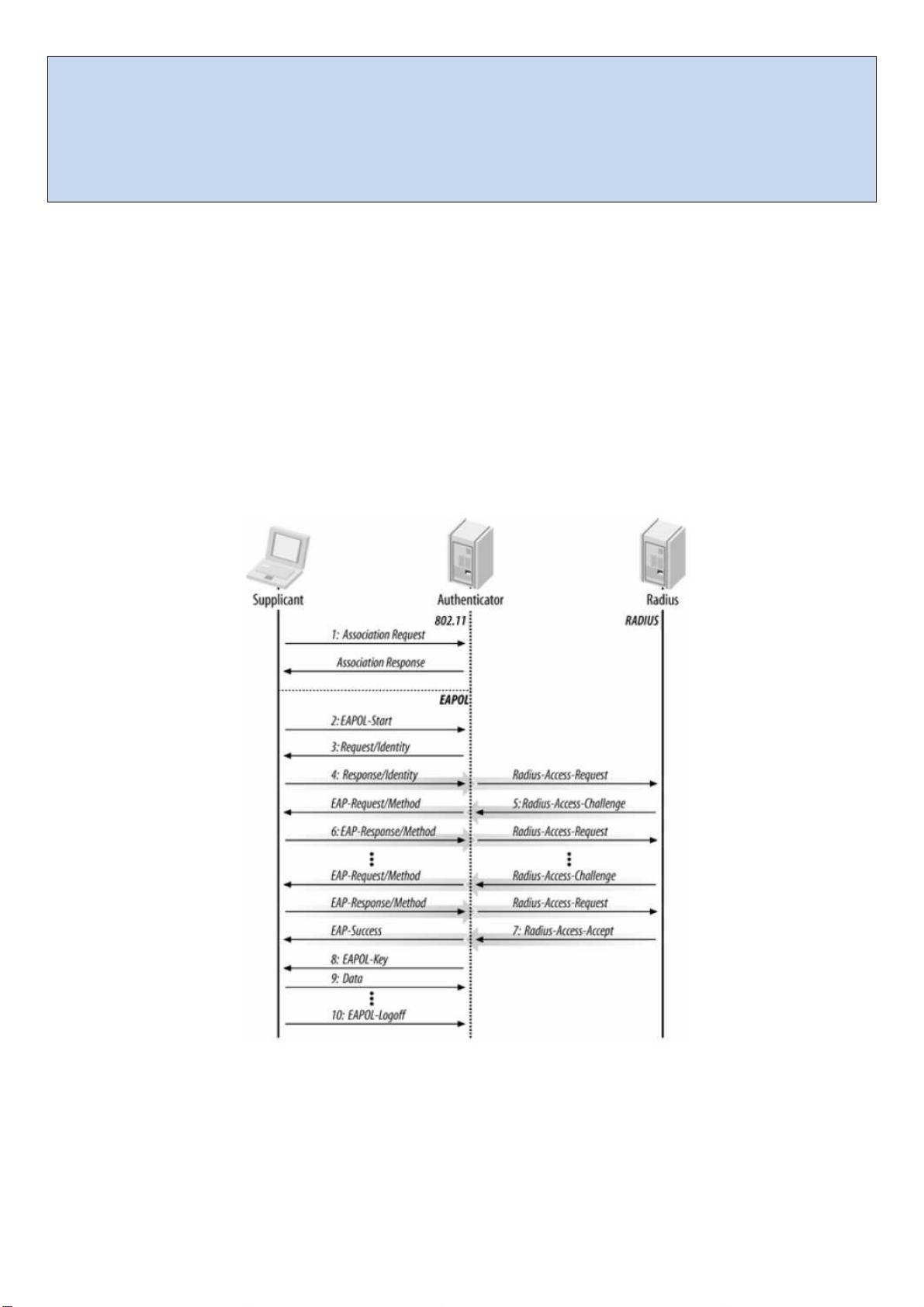

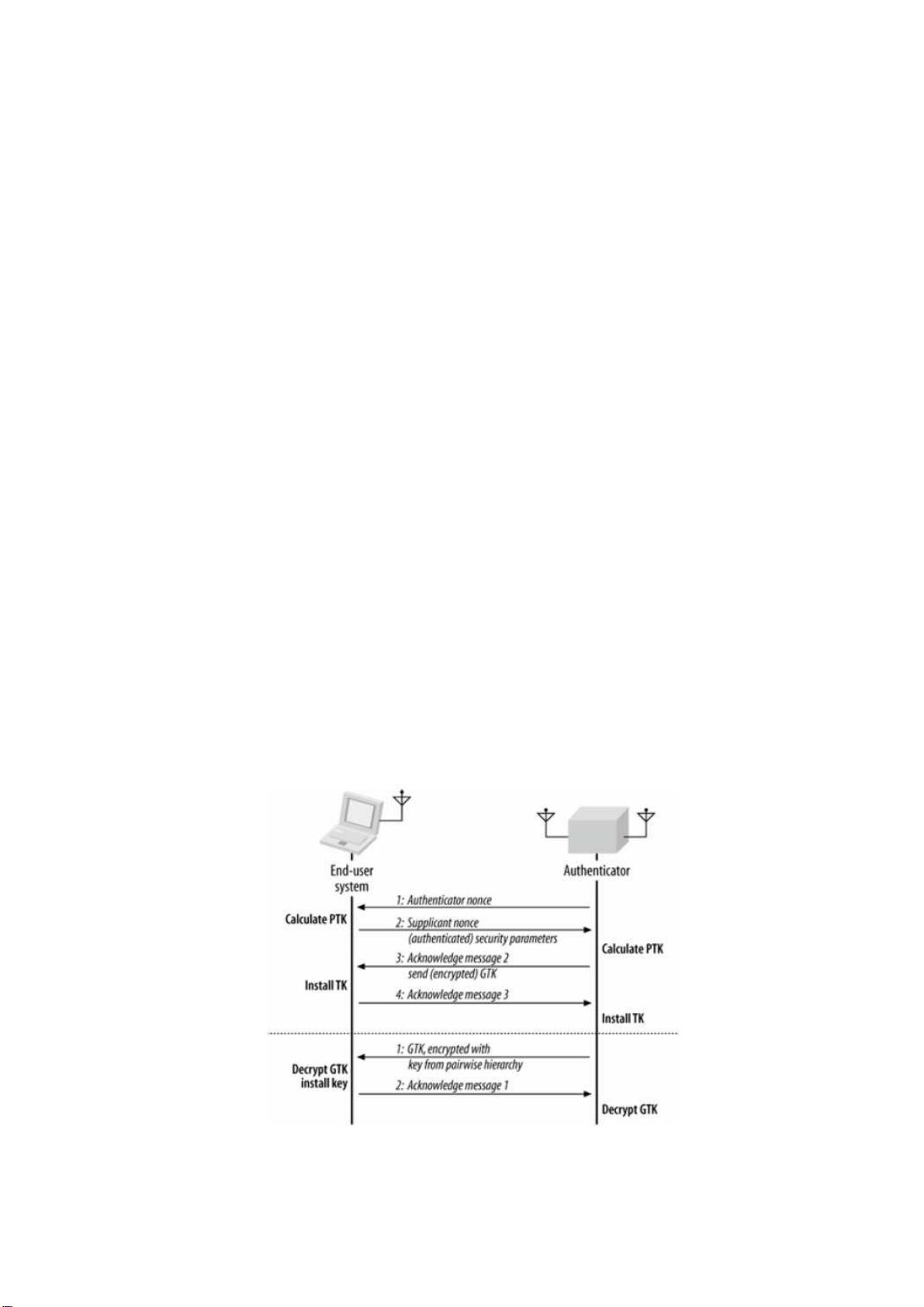

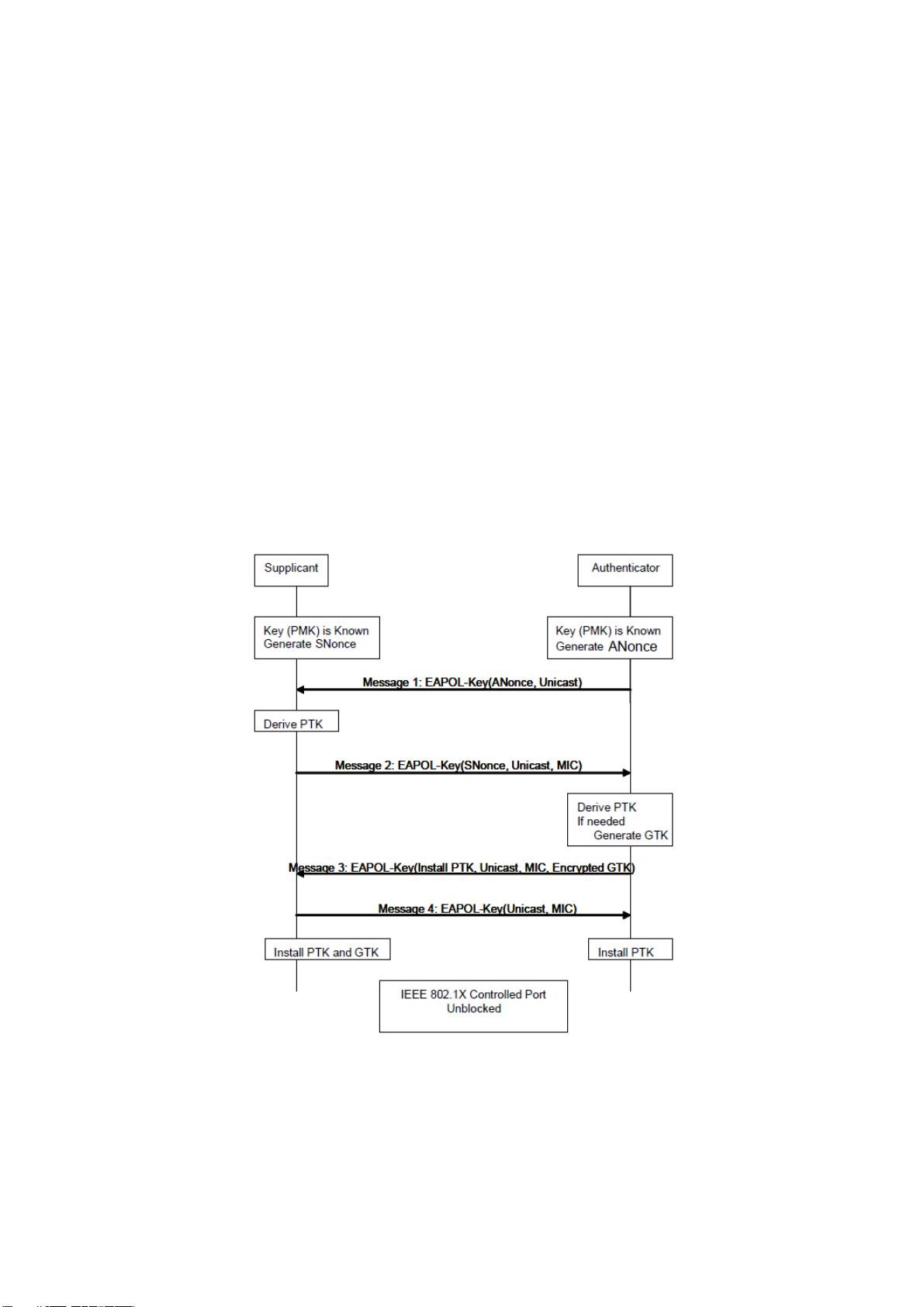

### Ralink WPA-PSK认证流程分析 #### 一、WPA-PSK概述 WPA-PSK(Pre-Shared Key),全称为Wi-Fi Protected Access-个人版,是一种适用于家庭或小型企业的无线网络安全机制。它允许客户端通过提供一个预共享密钥(即通常所说的Wi-Fi密码)来接入无线网络。这种模式省去了复杂且成本较高的802.1X认证服务器,简化了部署过程。 **WPA与WEP的区别:** - **WEP(有线等效加密)**:早期的无线网络加密方式,但由于其安全性较低,容易被破解,已被淘汰。 - **WPA**:采用了更为复杂的加密技术,如TKIP(Temporal Key Integrity Protocol)和AES(Advanced Encryption Standard),提高了无线网络的安全性。 - **WPA2**:进一步增强了WPA的安全特性,是当前广泛使用的标准之一。 **WPA-PSK的工作原理:** - **PMK(Pairwise Master Key)**:所有客户端使用相同的PMK进行认证。 - **PTK(Pairwise Transient Key)**:基于PMK及随机值生成,用于实际的数据加密。 #### 二、802.1x访问控制和认证协议 802.1x是一种基于端口的访问控制协议,主要用于实现网络设备(如交换机、路由器)上的用户身份验证。它可以与RADIUS服务器配合使用,为用户提供灵活的身份验证方案。虽然WPA-PSK不依赖于802.1x,但在理解WPA-PSK的工作原理时,了解802.1x的基础知识也是必要的。 - **端口状态**:包括授权状态(Authorized)、非授权状态(Unauthorized)以及过渡状态(Transitional)。 - **认证方法**:包括EAP(Extensible Authentication Protocol)等多种认证方法。 #### 三、802.11i的密钥层次结构 802.11i定义了一套完整的密钥管理架构,用于确保无线网络的安全通信。 ##### 3.1 四次握手更新成对密钥 四次握手是WPA/WPA2中用于建立客户端与接入点之间的加密会话的过程。这一过程涉及到了以下步骤: 1. **初始消息**:客户端向接入点发送认证请求。 2. **响应消息**:接入点返回包含挑战文本的消息。 3. **认证完成消息**:客户端使用PMK和挑战文本计算出新的PTK,并将其加密后发送回接入点。 4. **确认消息**:接入点确认收到正确的认证完成消息,并发送确认消息给客户端。 经过四次握手之后,客户端和接入点之间建立了安全的会话,可以使用PTK来进行数据加密。 ##### 3.2 两次握手更新组密钥 组密钥是用来保护广播和多播数据流的密钥。在WPA/WPA2中,通过两次握手更新组密钥,确保广播数据的安全性。 1. **组密钥更新通知**:接入点向客户端发送组密钥更新通知。 2. **组密钥确认**:客户端确认收到更新后的组密钥,并准备使用新密钥进行通信。 ##### 3.3 EAPOL-Keyframes简介 EAPOL(Extensible Authentication Protocol Over LAN)是一种用于在局域网上传输EAP报文的协议。在WPA/WPA2中,EAPOL-Keyframes用于传输密钥更新相关的消息。 - **类型**:包括Key、Key Ack、Key Drop、Key Confirm等类型的消息。 - **功能**:用于传输PTK、GTK(Group Temporal Key)等密钥信息。 #### 四、Ralink Wi-Fi driver源码分析 Ralink Wi-Fi驱动程序支持多种无线网络标准,包括WPA-PSK。通过对Ralink驱动源代码的深入分析,我们可以更好地理解WPA-PSK认证的具体实现细节。例如,可以通过查看源代码中的密钥管理模块来了解如何处理PMK、PTK以及GTK等关键组件。 - **认证流程**:分析源码中的认证流程,了解从客户端发送认证请求到最终建立加密会话的整个过程。 - **密钥更新**:研究源码中四次握手和两次握手的具体实现,特别是密钥更新逻辑。 #### 五、调整超时处理函数,解决WIFI连接失败的例子 在实际部署中,可能会遇到由于超时导致的连接失败问题。通过对Ralink驱动中超时处理函数的调整,可以有效解决这类问题。具体操作包括但不限于调整超时时间阈值、优化重试机制等。 - **超时阈值**:适当延长超时时间,避免因网络延迟等原因导致的误判。 - **重试机制**:增加重试次数,提高连接成功率。 #### 六、Ralink WPA认证Log实例分析 通过对Ralink Wi-Fi驱动的日志进行分析,可以更直观地理解WPA-PSK认证过程中发生的问题及解决方案。 ##### 6.1 认证正常实例 在认证成功的情况下,日志记录将显示以下关键信息: 1. **客户端发起认证请求**:记录客户端发送认证请求的时间戳。 2. **接入点响应**:记录接入点返回的挑战文本和响应时间。 3. **认证完成消息**:客户端计算出PTK并发送给接入点的时间戳。 4. **确认消息**:接入点确认收到正确认证完成消息的时间戳。 这些信息可以帮助我们追踪整个认证过程,并确认各个环节是否按预期工作。 ##### 6.2 认证异常实例 当认证失败时,日志记录将包含更多错误信息,帮助定位问题所在: 1. **超时**:记录因超时导致认证失败的情况。 2. **密钥不匹配**:记录客户端与接入点间PTK不一致导致的认证失败。 3. **其他错误**:记录如EAPOL-Keyframes处理错误等情况。 通过分析这些异常情况,可以针对性地排查问题,并采取相应措施解决问题。 --- Ralink WPA-PSK认证流程涉及到多个环节,包括密钥管理、认证协议以及驱动程序的具体实现。通过对这些方面的深入了解和分析,不仅能够确保无线网络的安全性和稳定性,还能有效地解决实际部署中可能遇到的各种问题。

剩余29页未读,继续阅读

普通网友2016-02-01资料还好,有些参考价值,不过不够详细

普通网友2016-02-01资料还好,有些参考价值,不过不够详细 fallowmen2017-08-30好东西,不错,不错

fallowmen2017-08-30好东西,不错,不错

- 粉丝: 114

- 资源: 23

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 基于BS模式的冷链物流系统pf-springboot毕业项目,适合计算机毕-设、实训项目、大作业学习.zip

- 基于simulink实现的110kV继电保护设计实现

- 这个程序是一个简单的git代理切换器,它的主要功能是帮助用户在需要代理的网络环境和不需要代理的网络环境之间快速切换

- java javacv jt1078 rtp流转flv

- iClient for Classic加载wmts山东天地图示例demo

- lvgl-v7版本代码示例

- 基于模型预测控制的无人驾驶车辆轨迹跟踪问题研究,matlab 附有MATLAB程序与详细的建模过程,研究车辆转向的同学可以作为参考

- 基于SpringBoot+vue的名城小区物业管理系统(含报告).zip

- Xmanager Power Suite 8.0.0005

- 阅后即焚平台系统PHP源码

- C#读写西门子PLC.OPC.数据库.Socket 1、PLC数据通信读写; 2、联合OPC; 3、联合Socket; 4、联合数据库;

- 德普微一级代理 DP023N10TGN TOLL DPMOS N-MOSFET 100V 300A 1.75mΩ

- 在线教育网校系统社区版+带安装说明

- 基于Spring+vue的智慧生活商城系统.zip

- 高可用k8s集群离线部署(五)

- 基于Java的考试系统代码pf-springboot毕业项目,适合计算机毕-设、实训项目、大作业学习.rar

信息提交成功

信息提交成功