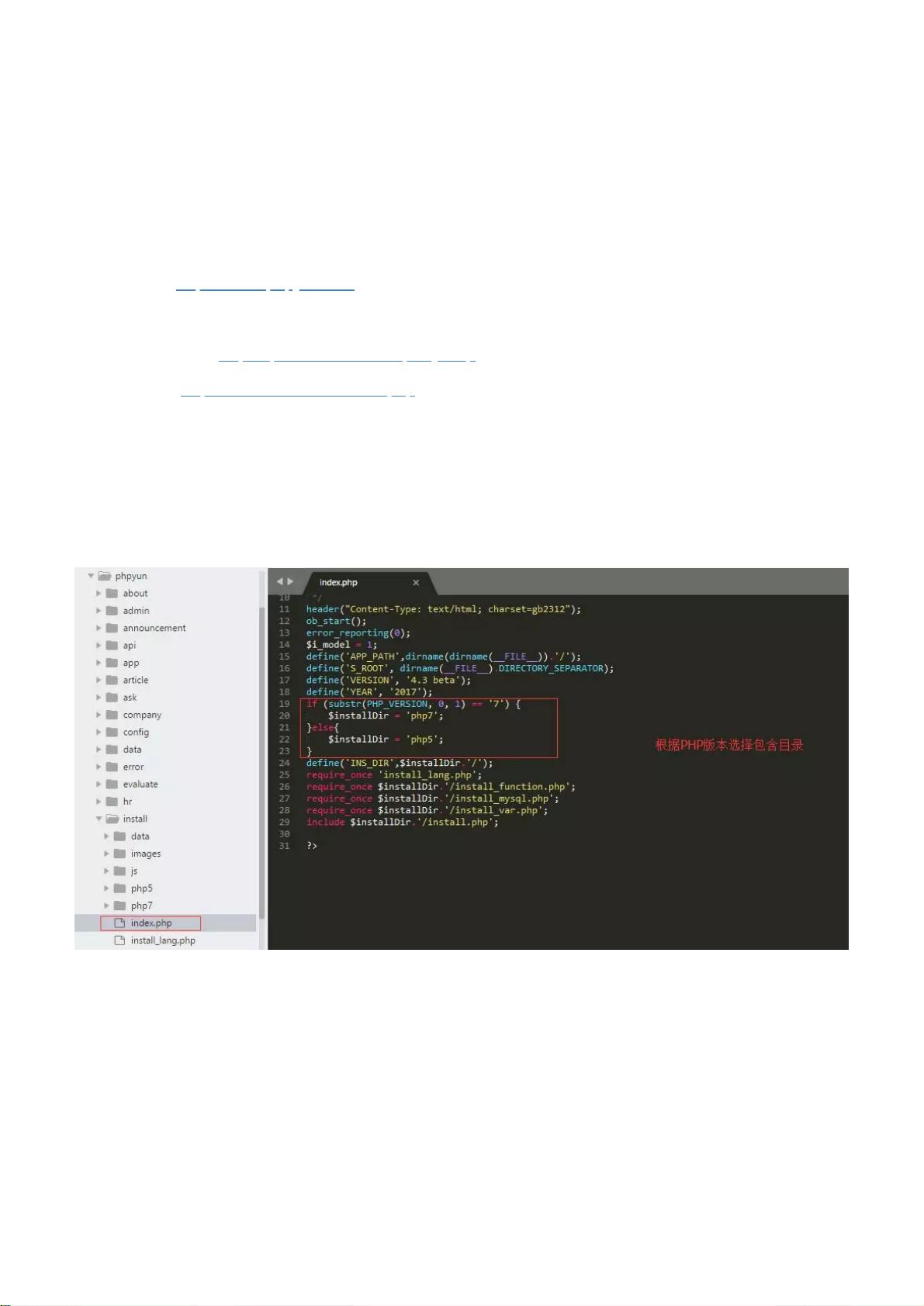

### PHPYun_v4.3 CMS重装到Getshell知识点详解 #### 一、前言与背景介绍 《PHPYun_v4.3 CMS重装到Getshell》是一篇聚焦于PHPYun人才网站管理系统安全漏洞的研究文章。该文不仅揭示了PHPYun v4.3版本中存在的两个关键安全漏洞——CMS重装漏洞与后台Getshell漏洞,还提供了详细的漏洞分析与利用方法。这些知识对于从事网络安全、渗透测试的专业人士来说具有极高的实用价值。 #### 二、环境搭建与测试准备 为了进行漏洞复现和验证,首先需要搭建一个与原文描述相匹配的测试环境: - **网站源码**: PHPYun人才招聘系统v4.3 Beta版。 - **下载链接**: 提供了一个百度网盘链接(链接: <https://pan.baidu.com/s/1pMQ58Np> 密码: je4n)用于获取测试所需的源码。 - **默认后台地址**: `http://127.0.0.1/admin/index.php` - **默认账号密码**: `admin/admin` #### 三、CMS重装漏洞分析 1. **漏洞文件位置**: `/install/index.php` - 该文件负责根据当前PHP版本选择不同的安装目录,本文中的环境选择了`PHP5`目录。 2. **漏洞核心**: 锁文件判断错误。 - 在`/install/php5/install.php`文件中,程序通过检查`/install/data/phpyun.lock`文件来判断是否允许重新安装CMS。然而,实际生成的锁文件路径为`/data/phpyun.lock`。 - **问题根源**: `S_ROOT`常量被定义为`/install/`而非期望的根目录,导致锁文件判断失败。 - **代码示例**: ```php define('S_ROOT', dirname(FILE).DIRECTORY_SEPARATOR); ``` 3. **漏洞利用**: 直接访问`http://127.0.0.1/install/index.php`即可绕过限制,进入CMS重装界面。 #### 四、后台Getshell漏洞分析 1. **漏洞文件位置**: `/admin/model/config.class.php`第88-114行 - `save_action`函数负责将用户提交的数据写入数据库,并进一步调用`web_config()`函数写入配置文件。 2. **漏洞核心**: 输入数据未经过滤。 - 在`/app/public/common.php`第513-529行,`web_config()`函数直接从数据库读取数据并写入`config.php`文件,没有进行任何安全检查或过滤。 3. **漏洞利用**: - 登录后台后,进入“网站设置”-“安全设置”页面。 - 构造恶意Payload(例如针对5.2版本的`");phpinfo();$config=array("`或5.4版本的`");phpinfo();/*`)并提交。 - 通过直接访问`http://127.0.0.1/data/plus/config.php`触发代码执行漏洞。 #### 五、总结与启示 1. **技术挑战**: 对于如PHPYun这样的复杂应用系统,通过结合黑盒与白盒测试技术能够有效发现潜在的安全漏洞。 2. **实践意义**: 本文提供的详细分析不仅有助于加深对PHPYun安全机制的理解,也为渗透测试人员提供了一个宝贵的实战案例。 3. **社区交流**: 欢迎有兴趣的朋友加入讨论,共同提升安全技术水平。通过分享经验与心得,可以促进整个网络安全领域的进步与发展。 以上内容为《PHPYun_v4.3 CMS重装到Getshell》文档中提到的关键知识点及详细分析。通过对这些漏洞的研究与利用,不仅可以提高个人的技术能力,还能为企业和个人网站的安全防护提供重要参考。

- 粉丝: 1096

- 资源: 151

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 生菜生长记录数据集(3K+ 记录,7特征) CSV

- 国际象棋检测2-YOLO(v5至v9)、COCO、CreateML、Darknet、Paligemma、TFRecord数据集合集.rar

- RGMII delay问题

- Python结合Pygame库实现圣诞主题动画和音乐效果的代码示例

- 国际象棋检测2-YOLO(v5至v11)、COCO、CreateML、Paligemma、TFRecord、VOC数据集合集.rar

- ssd5课件图片记录保存

- 常用算法介绍与学习资源汇总

- Python与Pygame实现带特效的圣诞节场景模拟程序

- 国际象棋检测11-YOLO(v7至v9)、COCO、Darknet、Paligemma、VOC数据集合集.rar

- 使用Python和matplotlib库绘制爱心图形的技术教程

信息提交成功

信息提交成功