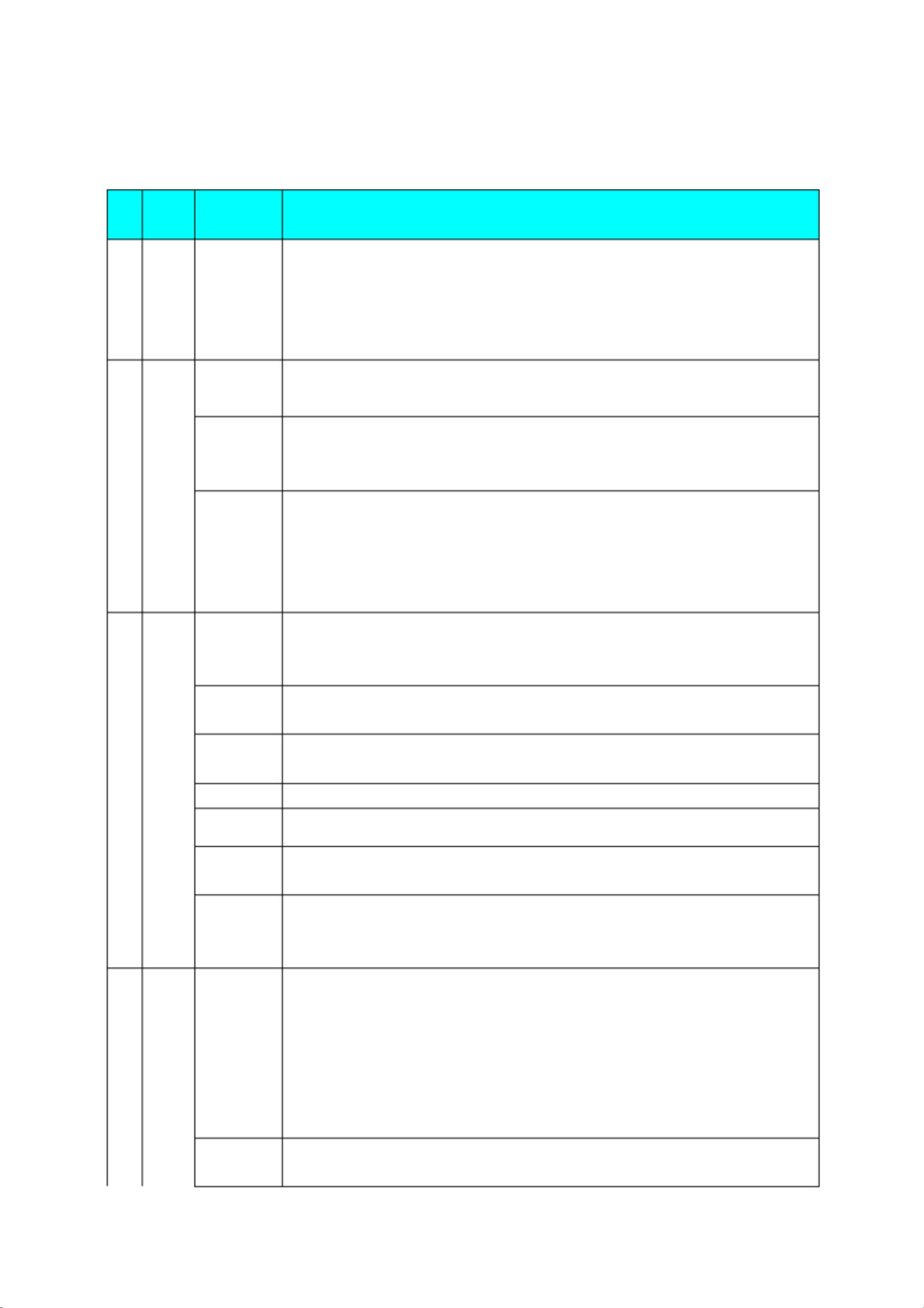

网络设备安全需求规格书

序

号

项目 子项目 需求规格

1

管理

通道

安全

管理面与

用户面隔

离

a) 如果设备仅支持带外管理的系统,系统必须保证管理面与用户面隔

离,确保在用户面使用端口扫描工具(如 nmap)无法扫描到管理平面

的地址及端口。

b) 对于支持带内管理模式且有独立管理面 IP 的设备,设备应提供有效

的办法(如 ACL、VLAN等机制)来保证带内管理面与用户面的隔离。

2

操作

系统

安全

操作系统

生命周期

不得使用已经停止维护的操作系统版本。

操作系统

加固

1、系统经业界主流漏洞扫描工具扫描(如 Nessus),扫描报告中不得

出现高风险级别的漏洞。

2、系统提供安全配置 / 加固指南和安全维护手册等文档。

物料对操

作系统安

全补丁的

兼容性测

试

需要制定周期性安全预警、 安全补丁发布计划, 安全补丁要提供兼容性

测试报告。建议每季度发布一次补丁。

3

Web

系统

安全

登录认证

防暴力破

解

登录认证模块提供防暴力破解机制: 验证码或者多次连续尝试登录失败

后锁定 ** 或 IP

会话管理

对于每一个需要授权的页面或 servlet 的请求都必须核实用户的会话

标识是否合法、用户是否被授权执行这个操作,以防止 URL越权。

登录口令

保护

向服务器端传递用户名和口令(含应用层用户名 / 口令)时,需采用安

全协议(如 HTTPS、HTTP digest )或加密用户名 / 口令后再传输。

认证管理 对用户的最终认证处理过程必须放到服务端进行。

输入校验 系统外部输入需在服务端进行最终校验。

输出编码

对于不可信的数据,输出到客户端前必须先进行 HTML编码,防止脚本

注入攻击。

Web系统

漏洞

提供使用 Web安全扫描工具(如 AppScan、WebInspect 、Acunetix Web

Vulnerability Scanner )扫描的报告,扫描报告中不得出现高风险级

别的漏洞。

4

产品

开

发、

发布

和安

装安

全

禁止绕过

系统安全

机制的功

能

1、禁止隐秘方式:包括隐藏账号、隐藏口令、隐藏模式命令 / 参数、隐

藏组合键方式;隐藏的协议 / 端口 / 服务;隐藏的生产命令 / 端口、调测

命令 / 端口;不记录日志的非查询操作等

2、禁止不可管理的认证 / 方式: 包括用户不可管理的 ** ,人机接口以及

可远程的机机接口的硬编码口令,不经认证直接系统的接口等。

3、除上述隐秘、 不可管理的认证 / 方式外, 不得含有其它任何形式的后

门、木马等恶意代码或未知功能。

禁止存在

未文档化

1、不得存在客户资料中没有公开的协议端口 / 服务;

2、不得存在未文档化的命令、参数等(包括但不限于产品的生产、调