『VulnHub系列』DC- 1-Walkthrough.pdf

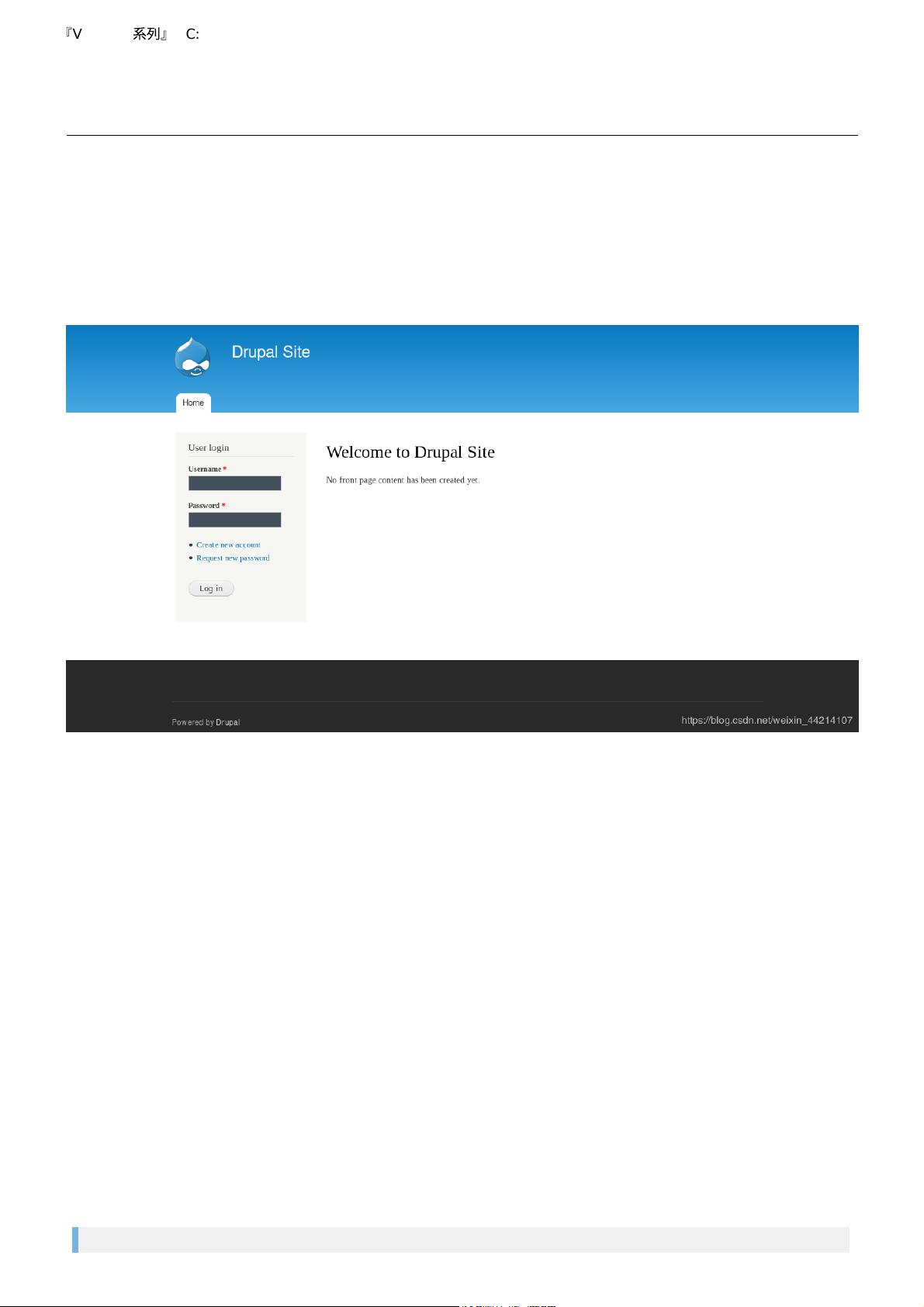

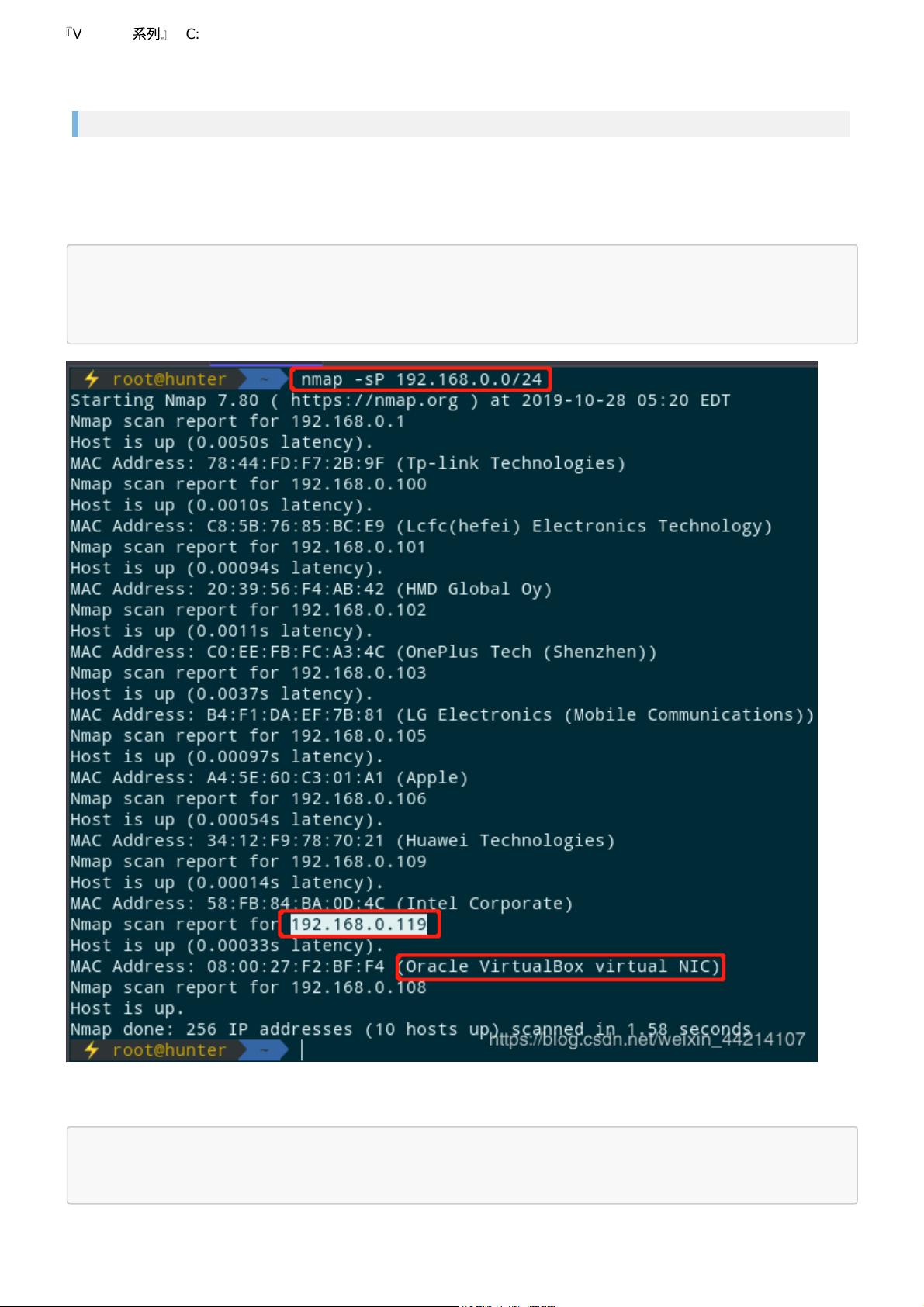

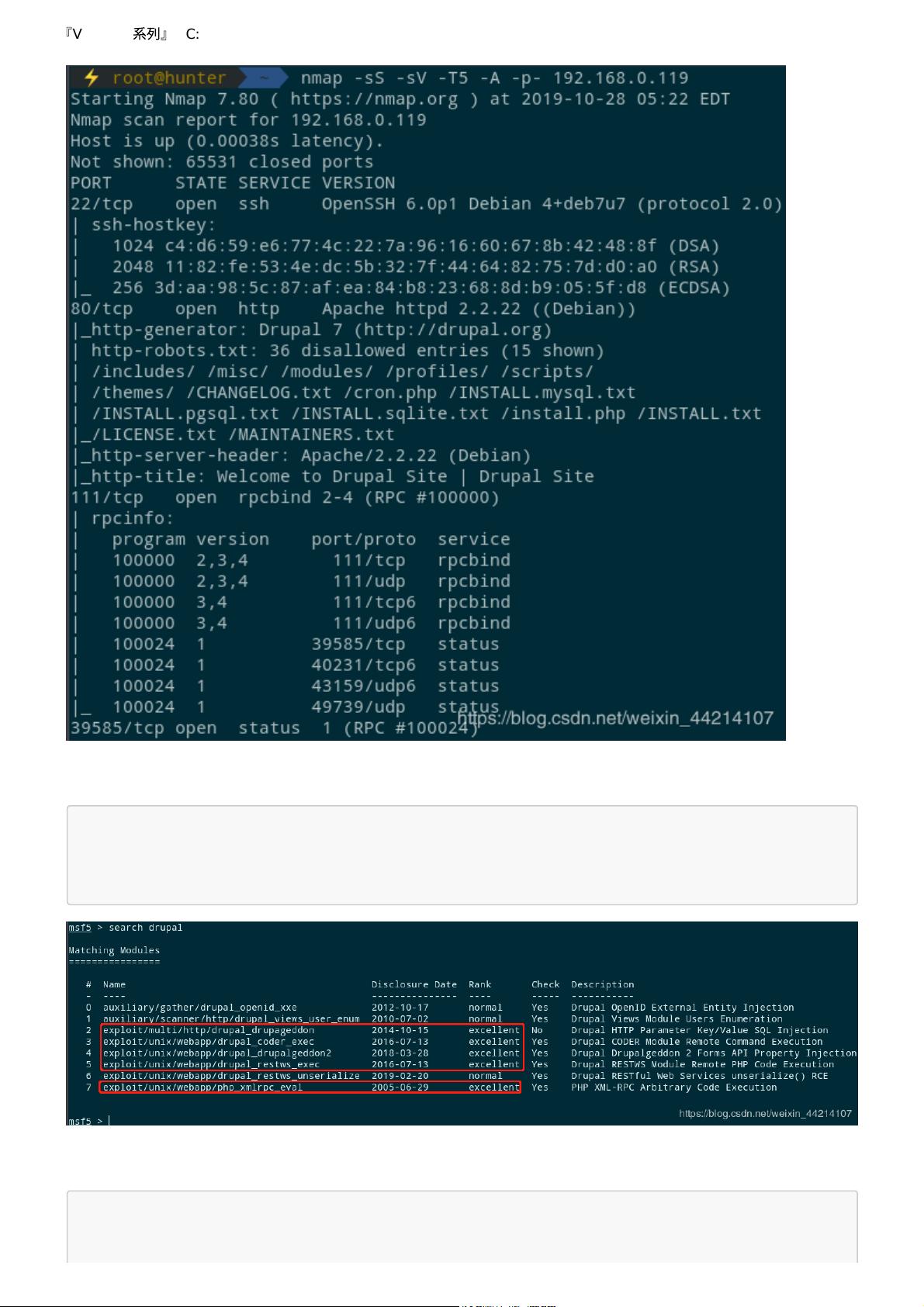

VulnHub是一个为安全研究人员和渗透测试人员提供实战演练的平台,通过在线虚拟机靶机的方式供用户学习和练习渗透测试技术。VulnHub系列中的DC-1是一个为初学者设计的具有漏洞的实验室,目的是帮助新手渗透测试者在实际操作中获得经验。 在文档中,作者ins1ght详细介绍了DC-1靶机的攻略方法,内容涵盖了信息收集、漏洞利用、提权等多个环节。文档中提到的工具包括netdiscover、nmap、Metasploit等,这些都是渗透测试中常用到的工具。 信息收集是进行渗透测试的第一步。netdiscover用于网络发现,能够帮助我们找到网络中的活跃主机。nmap则是一个多功能的网络扫描器,用于获取目标主机的开放端口和服务信息。文档中提到的nmap参数-sS是TCP SYN扫描,-sV用于探测开放端口服务的版本信息,-T4用于设置扫描的速度,-A用于进行高级扫描和操作系统检测。 Metasploit框架是渗透测试中不可或缺的一部分,它集成了一系列的漏洞利用工具。在文档中,作者演示了如何在Metasploit中搜索特定的漏洞利用模块,例如Drupal CMS的漏洞利用,并尝试使用它。Metasploit的命令行界面(msfconsole)支持搜索漏洞、查看利用模块选项、设置目标主机IP地址等操作。 提权是渗透测试的最终目标之一。文档中提到了一个常见的提权方法,即在获取了shell后使用Python命令获取一个正常的tty(终端仿真),以便能够执行更多命令。具体的命令为`python -c 'import pty; pty.spawn("/bin/bash")'`。 在对目标主机进行操作时,作者提到了flag的概念。Flag通常是一个文件,里面包含一段字符串,这段字符串可以作为证据,证明渗透测试者已经达到了某个特定的目标。在DC-1靶机中,有五个flag需要找到,最终目标是读取root目录下的flag文件。 文档还提到了一些在渗透测试过程中可能会遇到的常见问题及其解决方案。例如,在得到了一个不稳定的shell时,可能无法使用一些常见的清屏命令,比如clear。在这种情况下,可以设置环境变量TERM为screen来解决问题。查看/etc/passwd文件是获取系统用户信息的一种方式,也是寻找flag的方法之一。 总结来说,VulnHub系列DC-1的walkthrough文档详细介绍了从信息收集、漏洞扫描、漏洞利用到提权、寻找flag等一系列渗透测试的实战步骤。对于初学者而言,通过这样的实战练习,可以加深对Linux系统、网络服务、渗透测试工具和提权技术的理解。同时,文档中也展示了解决实战过程中可能遇到的问题的方法,具有很高的实用价值。

剩余17页未读,继续阅读

- 粉丝: 21

- 资源: 18

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- NSKeyValueObservationException如何解决.md

- 基于Java的环境保护与宣传网站论文.doc

- 前端开发中的JS快速排序算法原理及实现方法

- 常见排序算法概述及其性能比较

- 形状分类31-YOLO(v5至v11)、COCO、CreateML、Darknet、Paligemma、VOC数据集合集.rar

- 2018年最新 ECshop母婴用品商城新版系统(微商城+微分销+微信支付)

- BookShopTuto.zip

- 论文复现:结合 CNN 和 LSTM 的滚动轴承剩余使用寿命预测方法

- MySQL中的数据库管理语句-ALTER USER.pdf

- 冒泡排序算法解析及优化.md

- 2024年智算云市场发展与生态分析报告

- qwewq23132131231

- 《木兰诗》教学设计.docx

- 《台阶》教学设计.docx

- 《卖油翁》文言文教学方案.docx

- 《老王》教学设计方案.docx

信息提交成功

信息提交成功