CSAPP bomblab实验报告

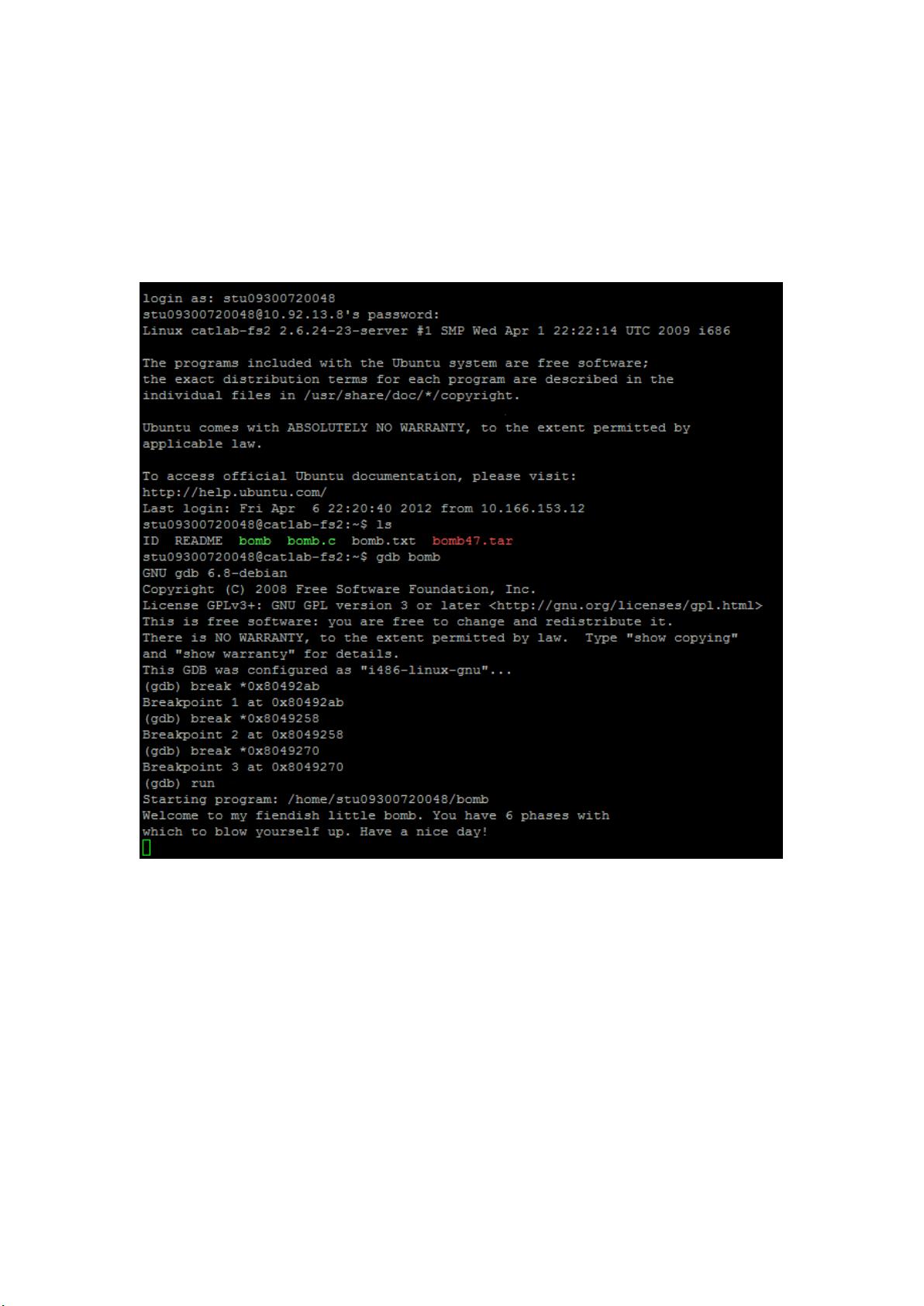

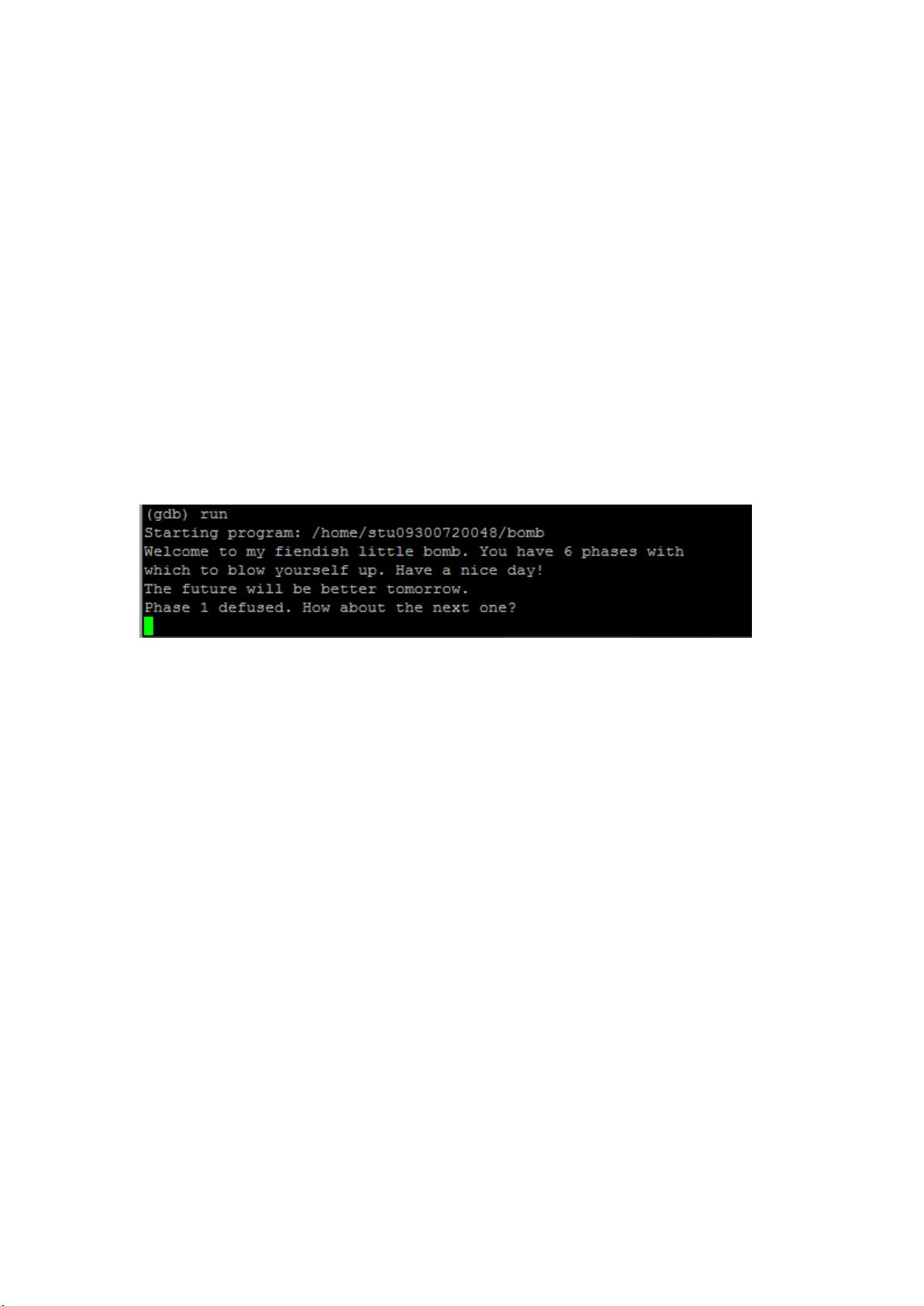

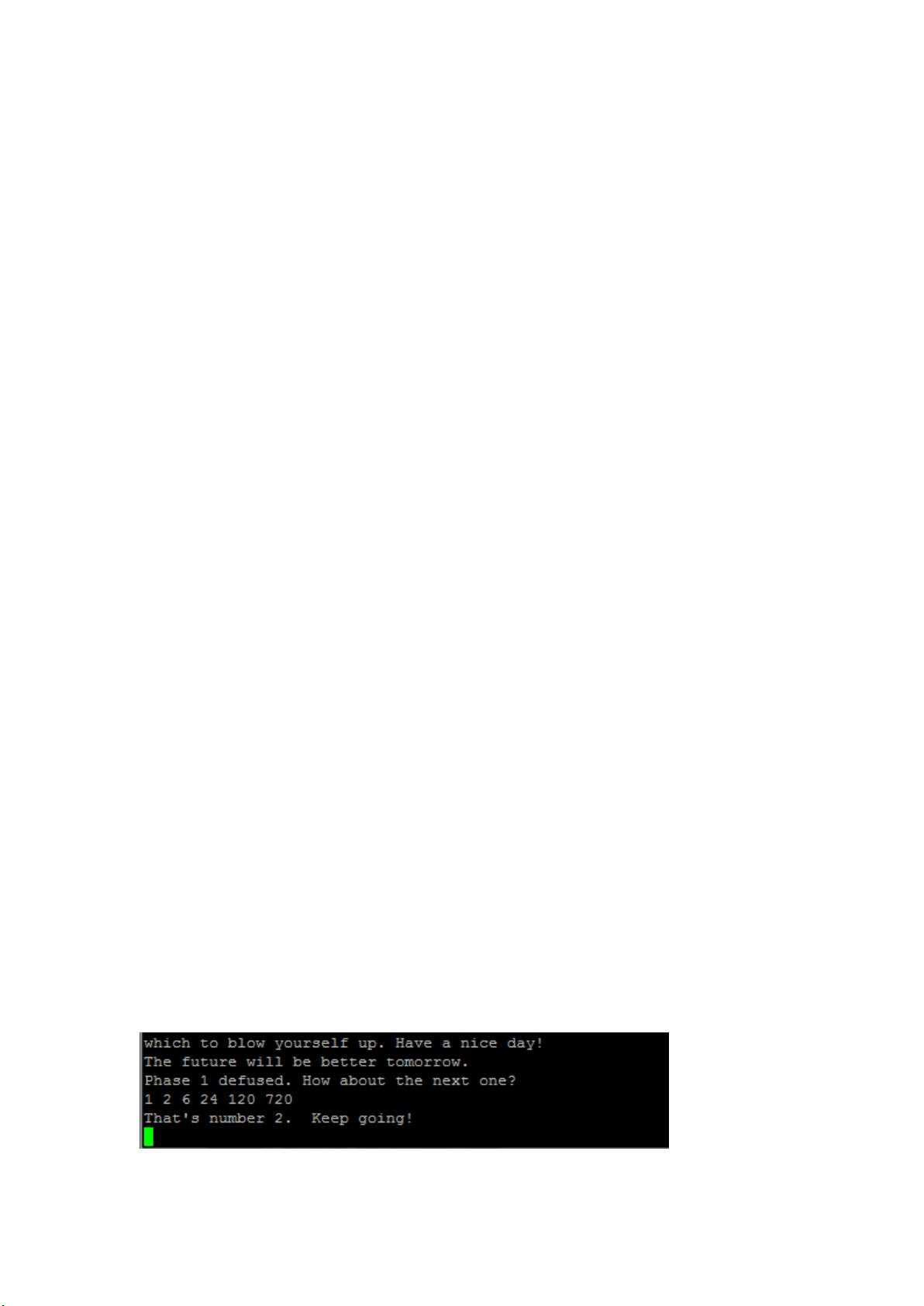

### CSAPP二进制炸弹实验报告知识点解析 #### 一、实验背景介绍 - **CSAPP**: 计算机系统全面解析(Computer Systems: A Programmer's Perspective)是计算机科学领域内的一本经典教材,该书深入浅出地介绍了计算机系统的各个方面,其中就包括了二进制炸弹(binary bomb)实验这一章节。 - **二进制炸弹**: 是一种特殊类型的程序,其设计目的是测试学习者对于二进制可执行文件的理解程度以及调试技巧。二进制炸弹通常包含一系列的“阶段”(phases),每个阶段都具有特定的条件,只有正确满足这些条件才能使程序继续执行下一个阶段,否则将触发一个“爆炸”机制导致程序崩溃。 #### 二、实验流程及分析 ##### 1. 静态分析 - **OBJDUMP**: 使用静态分析工具OBJDUMP来获取程序的反汇编版本`bomb.txt`,这是了解二进制炸弹内部结构的第一步。 - **Notepad++**: 通过文本编辑器如Notepad++查看反汇编代码,便于理解和分析。 ##### 2. 动态调试 - **GDB**: 使用GNU调试器(GDB)进行动态调试,这是一种强大的调试工具,可以帮助开发者深入了解程序的运行过程。 - **设置断点**: 在爆炸函数`explode_bomb`的入口处设置断点,以防止因误操作而导致的程序崩溃。具体操作是在GDB中输入`break *0x80492ab`。 ##### 3. Phase 1 分析 - **关键代码**: ```assembly movl $0x80498ec, 0x4(%esp) mov 0x8(%ebp), %eax mov %eax, (%esp) call strings_not_equal ``` - **功能解析**: - 这段代码的主要功能是比较用户输入的字符串与内存中的某个固定字符串是否相等。 - `movl $0x80498ec, 0x4(%esp)`将字符串地址加载到栈上,作为`strings_not_equal`函数的第一个参数。 - `mov 0x8(%ebp), %eax`从栈上获取用户输入的字符串地址。 - `mov %eax, (%esp)`将用户输入的字符串地址传递给`strings_not_equal`函数。 - `call strings_not_equal`调用比较函数,如果两个字符串不相等,则返回非零值。 - **调试技巧**: - 使用`test %eax, %eax`和`je`指令组合判断`strings_not_equal`的返回值,若为0则跳过`call 80492ab<explode_bomb>`,避免爆炸。 - 查找内存中的字符串,通过GDB命令`x/s0x80498ec`找到字符串"The future will be better tomorrow.",这是Phase 1的关键部分。 ##### 4. Phase 2 分析 - **关键代码**: ```assembly call read_six_numbers cmpl $0x1, -0x20(%ebp) je 8048f02<phase_2+0x49> ``` - **功能解析**: - `call read_six_numbers`调用函数读取六个整数并将其存储在栈上。 - `cmpl $0x1, -0x20(%ebp)`检查第一个读入的数字是否为1。 - 如果第一个数字等于1,则跳转至8048f02,否则调用`explode_bomb`。 - 后续的代码涉及到了循环处理这六个数字,使用`imul`指令进行乘法运算,并与栈上的值进行比较。 #### 三、总结 通过对CSAPP二进制炸弹实验的学习,我们不仅加深了对二进制可执行文件的理解,还掌握了如何使用静态和动态分析工具(如OBJDUMP和GDB)来进行程序调试。此外,通过对Phase 1和Phase 2的具体分析,我们也学到了如何解析复杂的汇编代码,并找到了解决二进制炸弹挑战的方法。这种实践性的学习方法极大地提高了我们的编程技能和解决问题的能力。

剩余13页未读,继续阅读

- 粉丝: 0

- 资源: 3

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- Simulink整车控制器VCU模型,别人看不懂的模型,不能说别人有问题,只能说明建模型的人有问题 好的模型一定是处理恰当,可读性强的 此模型简单易懂,也是经过实车验证的 (其中自动驾驶部分已做

- Web自动化测试-ChroPath插件快速精准定位网页元素的方法与实践

- 经纬度转度分秒 方便快捷

- 分布式驱动汽车稳定性控制 采用纯Simulink模型搭建,包括控制策略和车辆动力学模型 采用分层式直接横摆力矩控制,上层包括模型预测MPC,滑模控制SMC,PID控制,LQR控制 可灵活对四种控

- 使用c++的程序设计案例

- 图幅号求算及度分秒换算

- Altium Designer PCB设计实战技巧汇总 - 提升设计效率与质量

- 基于差动制动的横摆稳定性控制 ~carsim自带驾驶员模型计算车轮转角 ~ 滑膜控制计算车辆附加差动力矩 ~ 按照差动制动分配规则分配力矩 ~ 通过仿真验证设计算法的有效性 特殊,出不 (图一三为不

- 微信小程序实现电影列表

- 快速排序算法原理及其Python实现详解-用于高效数据排序

- (文献+程序)多智能体分布式模型预测控制 编队 队形变 lunwen复现带文档 MATLAB MPC 无人车 无人机编队 无人船无人艇控制 编队控制强化学习 嵌入式应用 simulink仿真验证 PI

- 网页版 Visual Studio Code的使用.pdf

- 字节跳动DeepSeek: 先进的人工智能语言及多模态模型及其广泛应用和发展前景

- Halcon License 1月

- 七自由度车辆动力学模型+dugoff轮胎仿真模型 车身三个自由度+四个车轮滚动自由度 simulink 附带公式说明

- OpenHands: Code Less, Make More

信息提交成功

信息提交成功

- 1

- 2

- 3

前往页