【防火墙技术案例5】双机热备(负载分担)组网下的IPSec配置

论坛的小伙伴们,大家好。强叔最近已经开始在 侃墙”系列中为各位小伙伴们介绍各种 VPN 了。说到VPN,

小伙伴们肯定首先想到的是最经典的 IPSec VPN,而且我想大家对IPSec的配置也是最熟悉的。 但是如果

在两台处于负载分担状态下的防火墙上部署 IPSec VPN又该如何操作呢?有什么需要注意的地方呢?

本期强叔就为大家介绍如何在双机热备的负载分担组网下配置 IPSec。

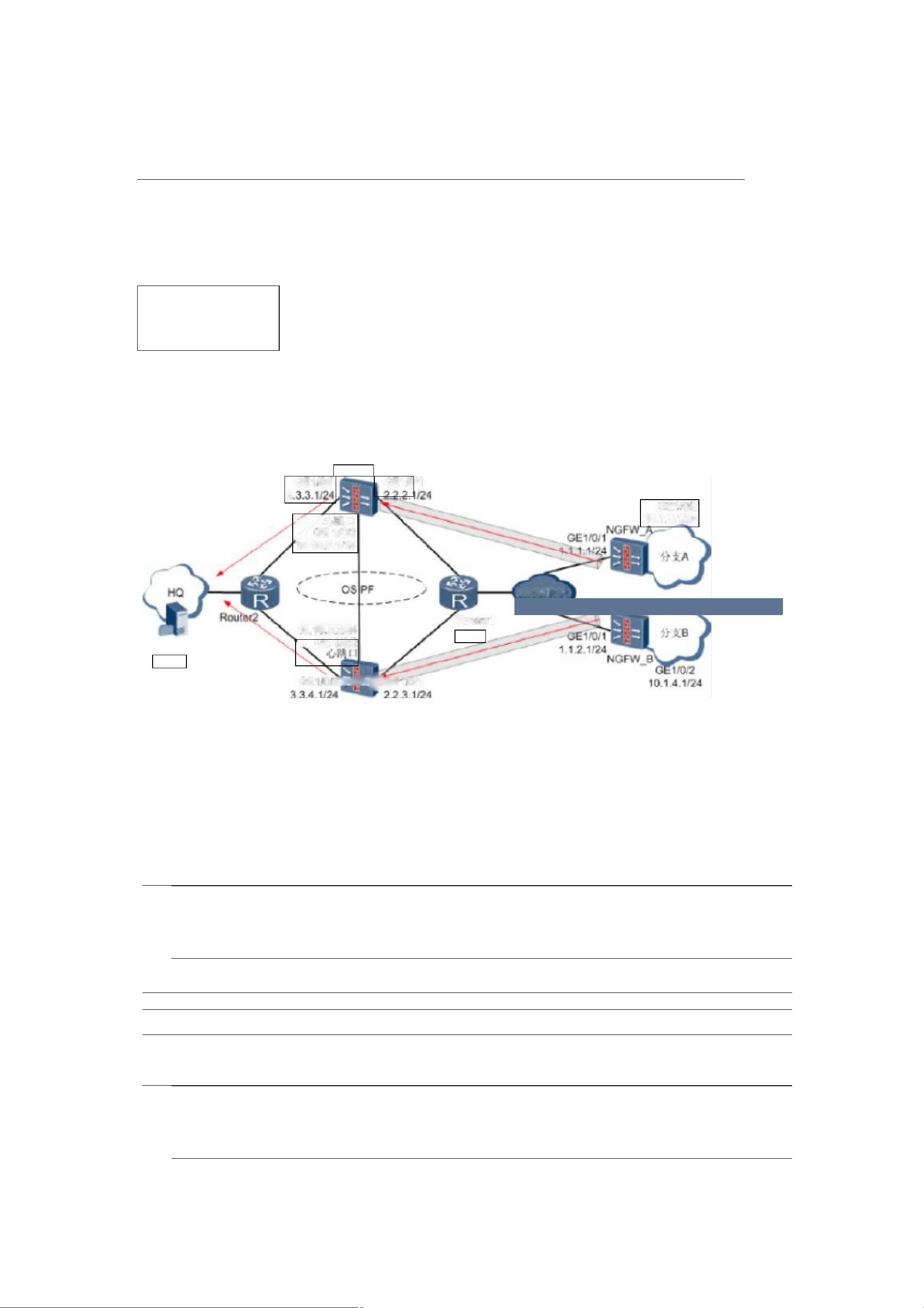

NGFW_C和NGFW_D以负载分担方式工作,其上下行接口都工作在三层,并

OSPF协议。(本例中,NGFW是下一代防火墙USG6600的简称,软件版本为

USG6600V100R001C10 )

现要求分支用户访问总部的流量受 IPSec隧道保护,且NGFW_C处理分支A发送到总部的流量,NGFW_D

处理分支B发送到总部的流量。当 NGFW_C或NGFW_D中一台防火墙出现故障时,分支发往总部的流

量能全部切换到另一台运行正常的防火墙。

Internet

at

【需求分析】

针对以上需求,强叔先带小伙们做一个简要分析,分析一下我们面临的问题以及解决这个问题的方法。

1、如何使两台防火墙形成双机热备负载分担状态?

两台防火墙的上下行业务接口工作在三层,并且连接三层路由器,在这种情况下,就需要在防火墙上

配置VGMP组(即hrp track命令)来监控上下行业务接口。如果是负载分担状态,则需要在每台防

火墙上调动两个 VGMP组(active组和standby组)来监控业务接口。

2、分支与总部之间如何建立 IPSec隧道?

正常状态下,根据组网需求,需要在 NGFW A与NGFW C之间建立一条隧道,在 NGFW B与

NGFW D 之间建立一条隧道。当 NGFW C 与NGFW D其中一台防火墙故障时, NGFW A和

NGFW_B都会与另外一台防火墙建立隧道。

3、总部的两台防火墙如何对流量进行引导?

总部的两台防火墙(NGFW_C与NGFW_D )通过路由策略来调整自身的 Cost值,从而实现正常状

态下来自NGFW_A的流量通过 NGFW_C转发,来自NGFW_B的流量通过 NGFW_D转发,故障状

态下来自NGFW A和NGFW B的流量都通过正常运行的防火墙转发。

【配置步骤】

【组网需求】

如下图所示,总部防火墙

与上下行路由器之间运行

-■ X-Crr'ijM

/lit �Ql2

10.10.0JfH

评论0

最新资源