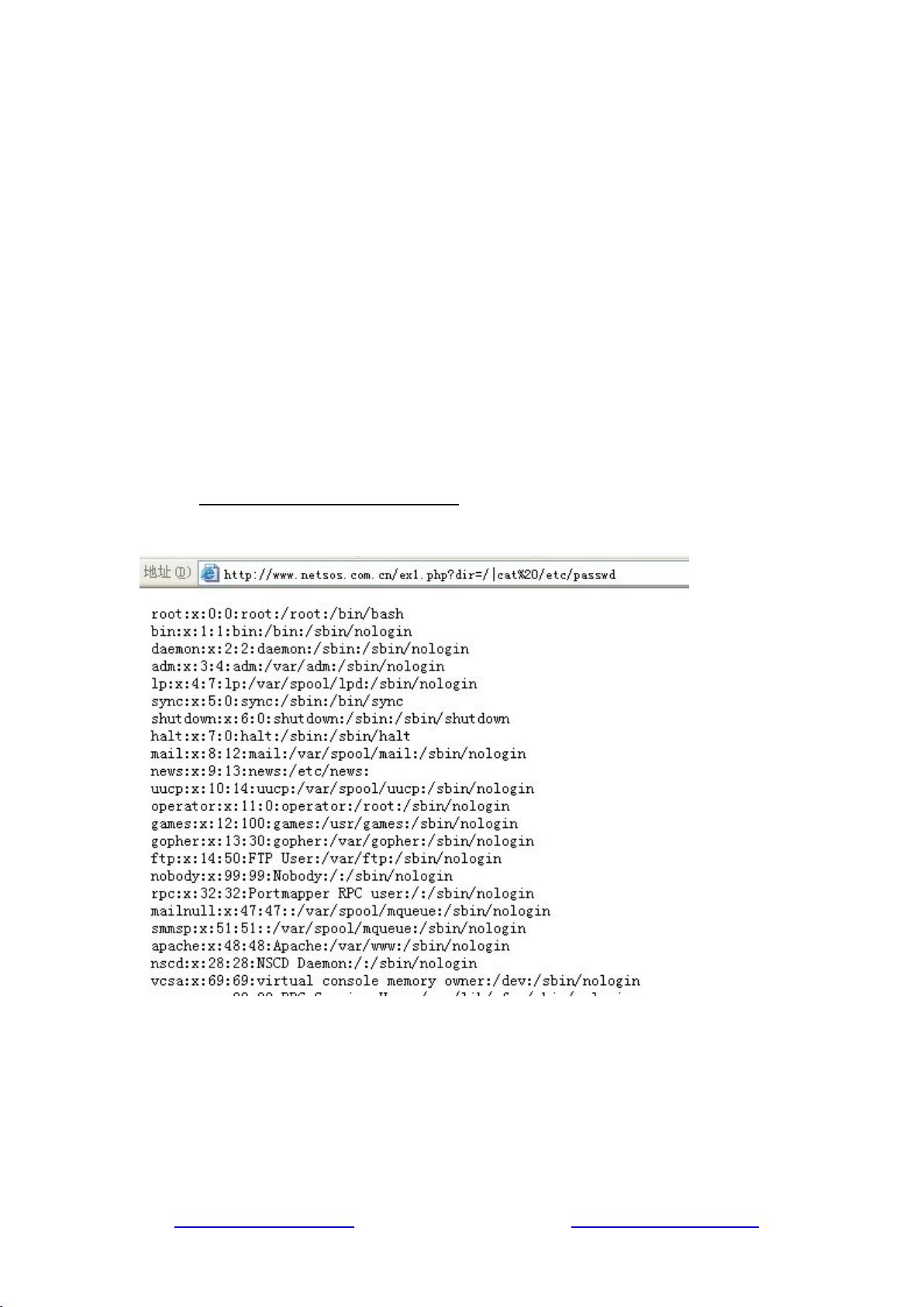

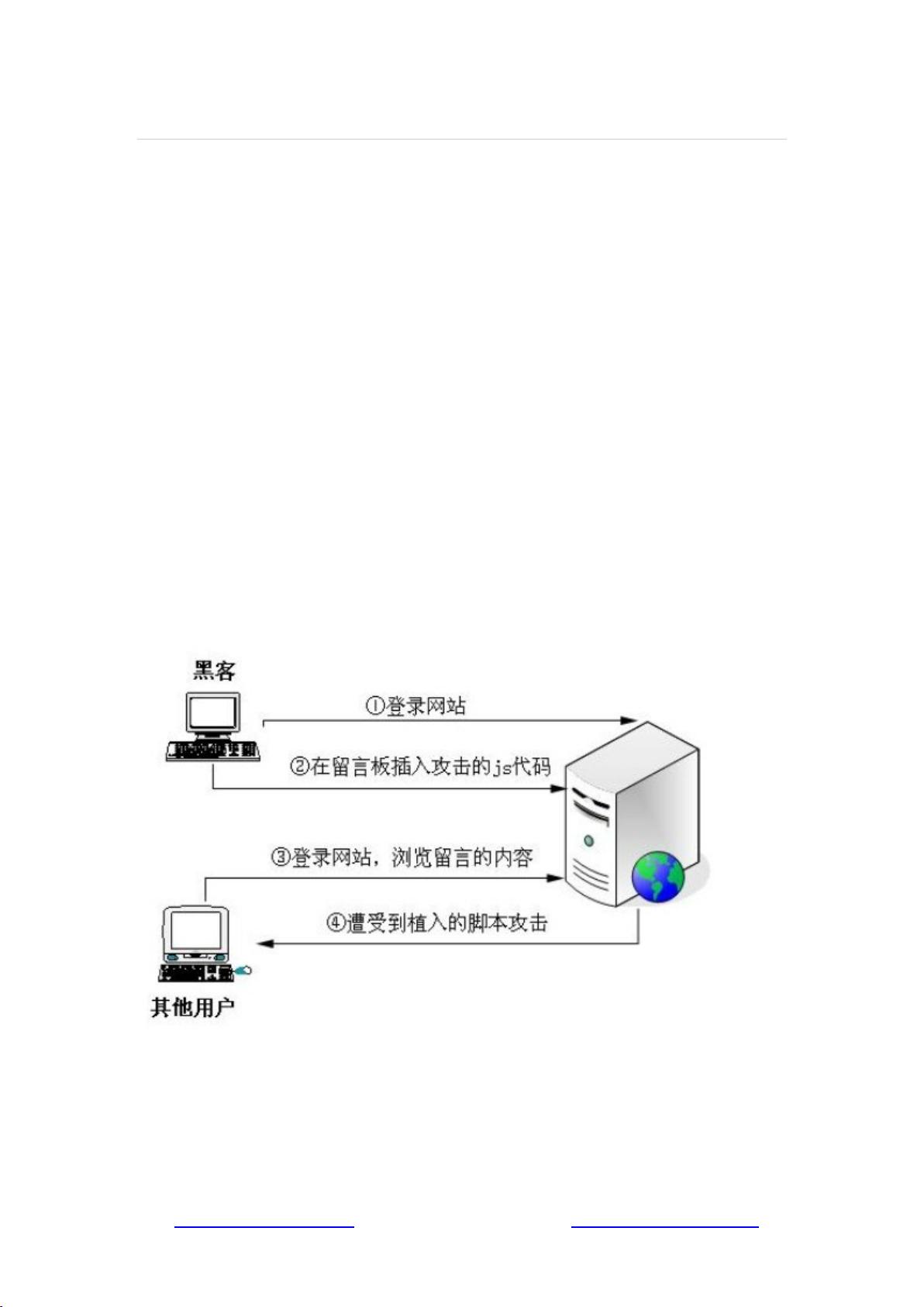

### PHP漏洞大全:深入解析与防范措施 #### 命令注入(Command Injection) 命令注入是一种常见的安全漏洞,攻击者可以通过篡改PHP脚本中的命令行参数,注入恶意命令到正常命令中,从而执行非预期的操作。PHP提供了多个函数用于执行系统命令,包括`system()`, `exec()`, `passthru()`, `shell_exec()`以及`backticks``(`与`shell_exec`功能相同`)`。这些函数在接收用户输入作为参数时,若未进行适当的数据过滤,极易成为命令注入的入口。 **漏洞实例**: ```php $dir = $_GET["dir"]; if (isset($dir)) { echo "<pre>"; system("ls -al " . $dir); echo "</pre>"; } ``` 当用户提交`http://www.example.com/ex1.php?dir=|cat /etc/passwd`时,实际执行的命令变为`system("ls -al | cat /etc/passwd")`,导致系统敏感信息泄露。 **防范方法**: 1. 避免直接使用系统命令,优先考虑使用PHP内置函数。 2. 使用`escapeshellarg()`函数对命令参数进行转义处理。 3. 启用safe_mode或设置`safe_mode_exec_dir`限制可执行命令的范围。 #### eval注入(Eval Injection) `eval()`函数是PHP中一个强大的工具,它可以把字符串作为PHP代码执行。如果攻击者能够控制传入`eval()`的字符串,就可以执行任意代码,造成严重后果。 **函数原型**: ```php mixed eval(string code_str) ``` **漏洞实例**: ```php $var = "var"; if (isset($_GET["arg"])) { $arg = $_GET["arg"]; eval("$var = $arg;"); echo "\$var = " . $var; } ``` 当提交`http://www.example.com/ex2.php?arg=phpinfo();`时,页面会显示`phpinfo()`的输出,表明代码被成功执行。 **防范方法**: 1. 不要在不信任的输入上使用`eval()`。 2. 对输入进行严格的白名单验证和编码转换。 #### 动态函数注入(Dynamic Function Evaluation) 动态函数调用允许通过变量名调用函数,这在某些场景下非常有用,但也可能被滥用。例如,如果`$_GET["func"]`的值可以由用户控制,那么就有可能调用任何PHP函数,包括`phpinfo()`等敏感操作。 **漏洞实例**: ```php if (isset($_GET["func"])) { $myfunc = $_GET["func"]; echo $myfunc(); } ``` 当提交`http://www.example.com/ex.php?func=phpinfo`时,将暴露服务器的详细配置信息。 **防范方法**: 1. 确保动态调用的函数名来自于预定义的、安全的函数列表。 2. 使用`create_function()`等函数创建匿名函数,避免直接使用全局函数。 #### 结论 PHP的安全性问题不容忽视,尤其是对于上述提及的几种攻击方式。开发人员应遵循最佳实践,如使用预编译语句防止SQL注入,禁用或严格限制`register_globals`等危险配置,以及定期审查代码以消除潜在的安全隐患。通过理解和实施有效的防范措施,可以大大降低应用程序遭受攻击的风险。

剩余29页未读,继续阅读

- 粉丝: 0

- 资源: 4

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

- 【状态估计】基于UKF法、AUKF法、EUKF法电力系统三相状态估计研究附Matlab代码实现.rar

- 【状态估计】基于粒子滤波和卡尔曼滤波实现锂离子电池放电时间预测与使用特征研究附Matlab代码.rar

- 【状态估计】基于增强数值稳定性的无迹卡尔曼滤波实现多机电力系统动态状态估计Matlab代码.rar

- 【状态估计】无迹卡尔曼滤波UKF应用于FitzHugh-Nagumo神经元动力学研究Matlab代码实现.rar

- 【最优潮流】基于人工鱼群算法的最优潮流计算附Matlab代码.rar

- 【最优控制方法】基于MATLAB和Gazebo模拟评估所提出的控制算法的有效性研究附Matlab代码.rar

- SRACS 计算自谐振空心线圈的谐振频率和品质因数附Matlab代码.rar

- LSCM 纹理映射在 Matlab 中的实现.rar

- 变分非线性线性调频模态分解 (VNCMD) Matlab实现.rar

- 电力系统风储联合一次调频仿真模型Simulink仿真.rar

- 动态规划优化插电式混合动力电动汽车 (PHEV) 能源管理Simulink实现.rar

- 多目标海洋捕食者算法(MOMPA)Matlab代码.rar

- Node.js 安装与环境配置指南

- 含电热联合系统的微电网运行优化附Matlab代码.rar

- 混合动力汽车(HEV)simulink实现.rar

- 基于 RBF 神经网络进行非线性系统识别附matlab代码.rar

信息提交成功

信息提交成功