2

在本课中,你将探索上述主题。

通过展示识别 FortiGate 平台设计功能、虚拟化网络和云中的

FortiGate 功能以及 FortiGate 安全处理单元的能力,你将能够描述

FortiGate 的基本组件,并解释 FortiGate 可以执行的任务类型。

3

在过去,保护网络的常见方法是确保周边安全,并在入口点安装防

火墙。网络管理员过去常常信任边界内的一切人和事。

现在,恶意软件可以很容易地绕过任何入口防火墙进入网络内部。

这可能是通过一个被感染的 u 盘发生的,也可能是员工被泄露的个人设

备连接到公司网络。此外,由于攻击可能来自网络内部,网络管理员不

再天生地信任内部用户和设备。

更重要的是,今天的网络是高度复杂的环境,其边界不断变化。网

络垂直地从 LAN 运行到 internet,水平地从物理网络运行到私有虚拟网

络,并运行到云。移动和多样化的工作人员(员工、合作伙伴和客户)访

问网络资源、公共和私有云、loT 和 BYOD(自带设备)程序共同增加

了对网络的攻击向量的数量。

为了应对这种高度复杂的环境,防火墙已经成为强大的多功能设备,

可以对抗对你的网络的一系列威胁。因此,FortiGate 可以以不同的模

4

式或角色来满足不同的需求。例如:FortiGate 可以部署为数据中心防

火墙,其功能是监视到服务器的入站请求,并在不增加请求者延迟的情

况下保护它们。又或者:FortiGate 可以作为内部分段防火墙部署,作

为一种手段,以遏制网络漏洞。

FortiGate 还可以作为 DNS 服务器和 DHCP 服务器,提供 web 过

滤、反病毒和 IPS 服务。

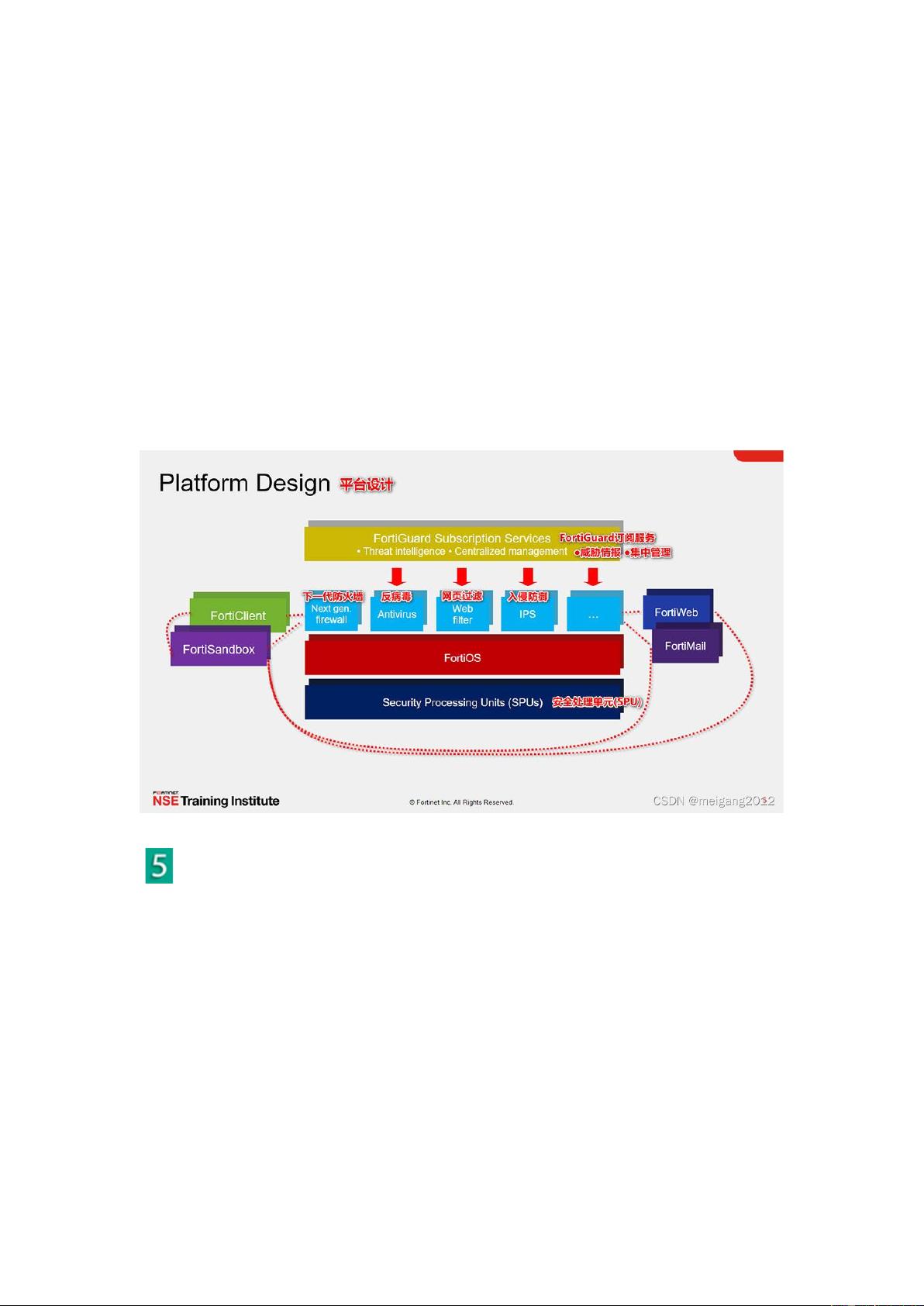

在上面显示的架构图中,你可以看到 FortiGate 平台如何在不影响

灵活性的情况下增加强度。像独立的专用安全设备一样,FortiGate 内

部仍然是模块化的。优势:

● 重复添加设备。有时,奉献并不意味着效率。如果是超载,一个

设备能从其他 9 个设备借用免费 RAM 吗?你想要在 10 台独立设备上

配置策略、日志记录和路由吗?10 倍的重复会给你带来 10 倍的好处吗?

5

还是会带来麻烦?对于中小型企业或企业分支机构来说,统一威胁管理

(UTM)相比单独的专用设备,通常是一个更好的解决方案。

● FortiGate 的硬件不是现成的。它是电信等级。大多数 FortiGate

型号都有一个或多个由 Fortinet 设计的专用电路,称为 ASIC。例如,

CP 或 NP 芯片可以更有效地处理加密和包转发。与只有一个 CPU 的单

用途设备相比,FortiGate 可以有更好的性能。这对于吞吐量对业务至

关重要的数据中心和运营商尤其重要。

(有例外吗?虚拟化平台—vmware、Citrix Xen、Microsoft 或 Oracle

Virtual box,都有通用的 vCPU。但是,虚拟化可能是值得的,因为它

还有其他好处,比如分布式计算和基于云的安全。)

● FortiGate 是灵活的。如果你所需要的只是快速防火墙和反病毒,

FortiGate 将不需要你在其他功能上浪费 CPU、RAM 和电力。在每个防

火墙策略中,都可以启用或禁用 UTM 和下一代防火墙模块。而且,以

后添加 VPN 席位许可证也不用花更多的钱。

● FortiGate 合作。对开放标准而不是专有协议的偏好意味着更少

的供应商锁定和更多的系统集成商选择。而且,随着网络的增长,

FortiGate 可以利用其他 Fortinet 产品(如 FortiSandbox 和 FortiWeb)

分布式处理以获得更深层次的安全性和最优性能——一种全面的安全

结构方法。