史上最全XYCTFwp

需积分: 0 141 浏览量

更新于2024-04-28

收藏 2.91MB PDF 举报

### 知识点生成

#### 一、CTF竞赛概览

CTF(Capture The Flag)是一种网络安全技术比赛形式,通常分为攻防对抗和解题两种模式。在解题模式中,参赛者需要解决一系列安全相关的挑战问题,这些问题通常涵盖Web安全、密码学、逆向工程、二进制漏洞挖掘和利用、杂项等多个领域。本次解析的是XYCTF竞赛的WP(Writeup),即比赛过程及解题思路的总结。

#### 二、WEB安全挑战

在WEB安全挑战中,参赛者通常需要处理与Web应用程序相关的安全漏洞。在题目“ezhttp”中,涉及到了HTTP请求分析、文件包含、MD5绕过以及PHP代码执行等内容。

##### 1. HTTP请求分析

题目描述中提到了通过访问`robots.txt`文件来获取`login.txt`文件,这是一种常见的信息收集手段。`robots.txt`文件用于告诉搜索引擎哪些页面应该被爬取,哪些不应该被爬取。通过分析这个文件,可以发现一些隐藏资源或路径。

- **步骤**: 使用HTTP请求访问`/robots.txt`。

- **目标**: 获取登录凭据。

##### 2. MD5绕过

在PHP中,MD5是一种常见的散列函数,用于数据加密。但在某些情况下,可以通过特定的技巧来绕过MD5验证,如弱类型的比较和特殊MD5值的利用。

- **第一层绕过**: 直接使用数组进行绕过。

- **第二层绕过**: 利用PHP弱类型比较的特点,使用特定前缀为“0e”的MD5值。

- **第三层绕过**: 使用相同的未加密字符串,但其MD5值以“0e”开头。

##### 3. PHP代码执行

PHP的`extract()`函数可以将数组中的键作为变量名,对应的值作为变量值。当与`$_GET`结合使用时,可以实现变量的动态创建和赋值。

- **提取`: `extract($_GET)`会根据`$_GET`数组中的键创建变量,并赋予它们相应的值。

- **绕过**: 通过设置特定的GET参数来绕过条件判断。

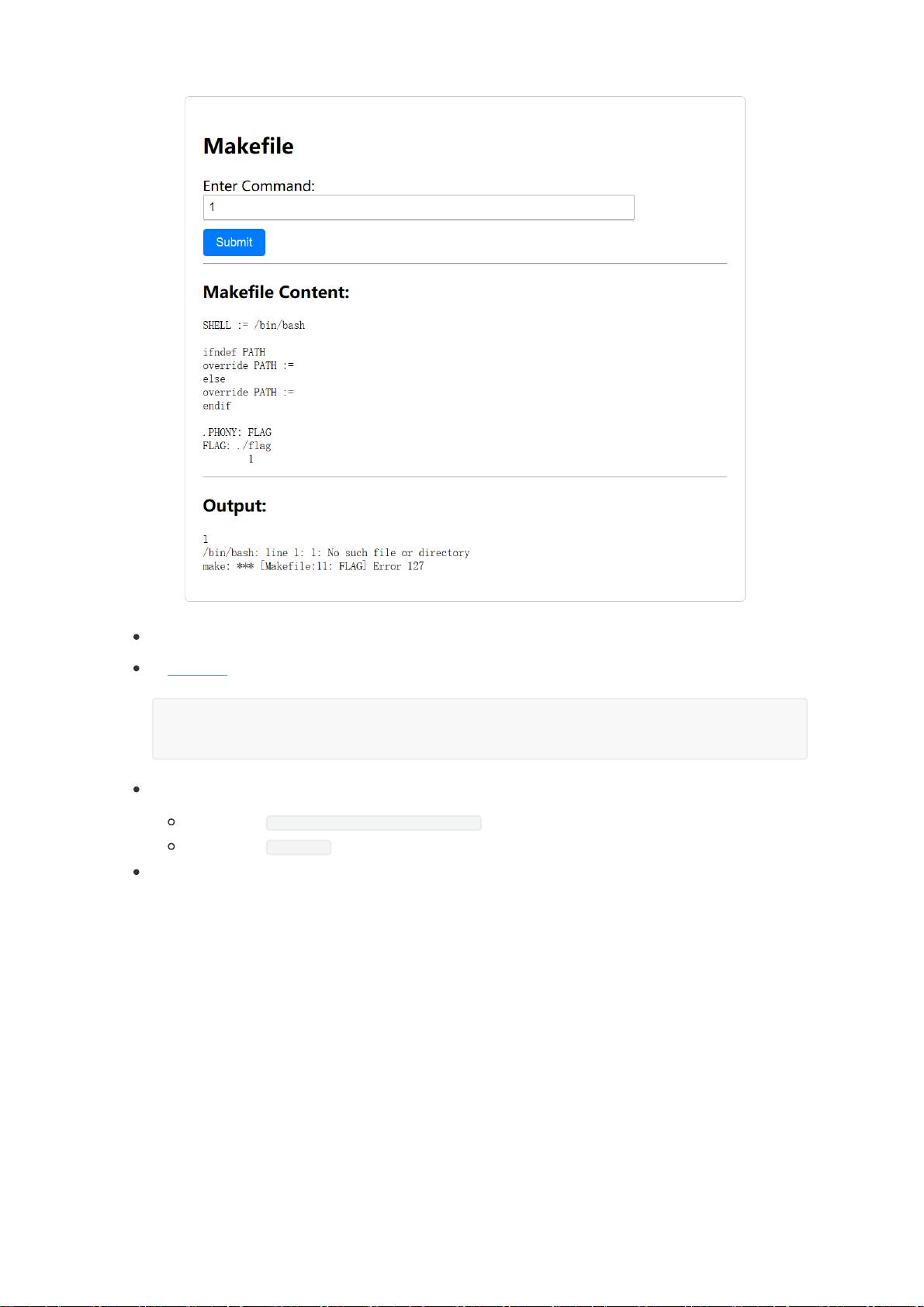

#### 三、代码执行挑战

在某些CTF题目中,还需要处理PHP代码执行的问题。题目中提到了`preg_replace`函数的不安全使用,这可能导致命令注入。

- **函数介绍**: `preg_replace`函数可以执行正则表达式的搜索和替换。

- **潜在风险**: 如果`$replacement`参数包含了`/e`修饰符,那么`preg_replace`将尝试执行`$replacement`中的PHP代码。

- **利用**: 通过构造特定的参数,可以触发代码执行。

#### 四、面向对象编程挑战

题目中还涉及到了面向对象编程中的构造器、析构器以及魔术方法的利用。

- **类定义**: 定义了一个名为`AAA`的类,其中包含了构造函数、析构函数和`__toString`魔术方法。

- **构造器**: 类的构造函数在对象创建时自动调用。

- **析构器**: 类的析构函数在对象销毁时自动调用。

- **魔术方法**: `__toString`方法在将对象转换为字符串时被调用。

#### 五、综合分析

通过对上述内容的分析可以看出,本次CTF竞赛涵盖了多个方面的网络安全知识和技术。参赛者不仅需要掌握HTTP协议的基本原理、PHP语言的特性,还需要熟悉常见的安全漏洞及其利用方法。此外,对于面向对象编程的理解也是解决某些题目所必需的。

本次XYCTF竞赛不仅考验了参赛者的网络安全基础知识,还对其实际操作能力和创新思维提出了较高要求。对于参赛者而言,这是一个非常好的学习和成长机会,有助于提高其在网络空间安全领域的实践能力。

llll00lllll

- 粉丝: 647

- 资源: 1

最新资源

- 基于ssh框架的校园论坛项目全部资料+详细文档+高分项目.zip

- 基于SSM的校园二手交易平台全部资料+详细文档+高分项目.zip

- 基于uniapp的微信小程序二手平台,二手交易,校园交易、物品二手交易,买卖在线聊天全部资料+详细文档+高分项目.zip

- 基于SSM校园二手购物商城设计全部资料+详细文档+高分项目.zip

- 基于SSM框架一个比赛裁判管理系统校园赛事管理系统,主要技术(SpringMVC + Spring + Mybatis+Hui+Jquery+Ueditor)全部资料+详细文档+高分项目.zip

- 基于vue+element-ui的SSM校园活动信息平台全部资料+详细文档+高分项目.zip

- 基于wagtail的简单校园维基站点全部资料+详细文档+高分项目.zip

- 基于高德地图的校园导航全部资料+详细文档+高分项目.zip

- allwinner全志-V3S-LINUX-QT-4G-GC0308摄像头实现4G传输视频数据到网络服务器.zip

- Labview 利用属性节点 改变控件颜色及可见性

- 基于微信平台的校园早餐外卖平台全部资料+详细文档+高分项目.zip

- 基于微服务和智能推荐的校园服务平台、全部资料+详细文档+高分项目.zip

- 基于微信小程序的校园二手交易平台全部资料+详细文档+高分项目.zip

- 基于微信小程序的校园疫情防控系统全部资料+详细文档+高分项目.zip

- 基于微信小程序的校园论坛;微信小程序;云开发;云数据库;云储存;云函数;纯JS无后台;全部资料+详细文档+高分项目.zip

- 基于微信小程序的校园失物招领平台,提供OCR识别证件、失物招领消息订阅、web后台可视化数据管理等全部资料+详细文档+高分项目.zip